Los investigadores han descubierto algunos de los programas de vigilancia móvil más avanzados y completos jamás vistos. Apodada Monokle y utilizada en la naturaleza desde al menos marzo de 2023, la aplicación basada en Android fue desarrollada por un contratista de defensa ruso que fue sancionado en 2023 por ayudar a la Dirección Principal de Inteligencia de ese país a entrometerse en las elecciones presidenciales de EE. UU. de 2023.

Monokle utiliza varias herramientas novedosas, incluida la capacidad de modificar el almacén de certificados de confianza de Android y una red de comando y control que puede comunicarse a través de puertos TCP de Internet, correo electrónico, mensajes de texto o llamadas telefónicas. El resultado: Monokle proporciona una gran cantidad de capacidades de vigilancia que funcionan incluso cuando no hay una conexión a Internet disponible. Según un informe publicado por Lookout, el proveedor de seguridad móvil que encontró a Monokle puede:

- Recupere información del calendario, incluido el nombre del evento, cuándo y dónde se lleva a cabo y la descripción

- Realice ataques man-in-the-middle contra el tráfico HTTPS y otros tipos de comunicaciones protegidas por TLS

- Recopile información de la cuenta y recupere mensajes para WhatsApp, Instagram, VK, Skype, imo

- Reciba mensajes fuera de banda a través de palabras clave (frases de control) entregados a través de SMS o desde teléfonos de control designados

- Enviar mensajes de texto a un número especificado por el atacante

- Restablecer el código PIN de un usuario

- Grabar audio ambiental (y especificar calidad alta, media o baja)

- Hacer llamadas salientes

- Grabar llamadas

- Interactuar con aplicaciones de oficina populares para recuperar el texto del documento

- Toma fotos, videos y capturas de pantalla

- Registrar contraseñas, incluidos PIN de desbloqueo de teléfonos y pulsaciones de teclas

- Recuperar sales criptográficas para ayudar a obtener PIN y contraseñas almacenados en el dispositivo

- Aceptar comandos de un conjunto de números de teléfono específicos

- Recupere contactos, correos electrónicos, historiales de llamadas, historiales de navegación, cuentas y contraseñas correspondientes

- Obtenga información del dispositivo, incluida la marca, el modelo, los niveles de potencia, si las conexiones se realizan a través de Wi-Fi o datos móviles, y si la pantalla está encendida o apagada

- Ejecutar comandos de shell arbitrarios, como root, si el acceso de root está disponible

- Seguimiento de la ubicación del dispositivo

- Obtener información de la torre celular cercana

- Lista de aplicaciones instaladas

- Obtener detalles de Wi-Fi cercanos

- Eliminar archivos arbitrarios

- Descargar archivos especificados por el atacante

- Reiniciar un dispositivo

- Desinstalar y eliminar todos los rastros de un teléfono infectado

Los comandos en algunas de las muestras de Monokle que analizaron los investigadores de Lookout les llevan a creer que puede haber versiones de Monokle desarrolladas para dispositivos que ejecutan iOS de Apple. Sin usar en las muestras de Android, los comandos probablemente se agregaron sin querer. Los comandos controlaban las funciones de iOS para el llavero, las conexiones de iCloud, los datos del acelerómetro de Apple Watch, los permisos de iOS y otras funciones o servicios de iOS. Los investigadores de Lookout no encontraron ninguna muestra de iOS, pero creen que las versiones de iOS pueden estar en desarrollo. Monokle recibe su nombre de un componente de malware que un desarrollador denominó «monokle-agent».

Desde Rusia con…

Los investigadores de Lookout pudieron vincular a Monokle con Special Technology Center Ltd. (STC), un contratista de defensa de San Petersburgo, Rusia, que fue sancionado en 2023 por el entonces presidente Obama por ayudar al GRU de Rusia, o Dirección Principal de Inteligencia, a entrometerse en el 2023. elección. La evidencia que vincula a Monokle con el contratista incluye servidores de control a los que se conecta el malware y certificados criptográficos que firman las muestras. Ambos son idénticos a los utilizados por Defender, una aplicación antivirus para Android desarrollada por STC.

La sofisticación de Monokle, combinada con su posible uso en la vigilancia patrocinada por la nación, evoca recuerdos de Pegasus, un poderoso conjunto de aplicaciones de espionaje desarrollado para dispositivos iOS y Android. Desarrollado por NSO Group, con sede en Israel, Pegasus se utilizó en 2023 contra un disidente de los Emiratos Árabes Unidos y nuevamente este año contra un abogado con sede en el Reino Unido.

“Estamos viendo a otro proveedor, que es un contratista de defensa en este caso, que está produciendo un malware altamente sofisticado para espiar a los usuarios de dispositivos móviles”, dijo a Ars Christoph Hebeisen, gerente senior de inteligencia de seguridad de Lookout. “Eso realmente lleva a casa el riesgo en torno a los dispositivos móviles y cómo están siendo atacados”.

Los investigadores de Lookout encontraron que Monokle se plegó en una cantidad extremadamente pequeña de aplicaciones, una indicación de que la herramienta de vigilancia se usa en ataques altamente dirigidos a un número limitado de personas. La mayoría de las aplicaciones contenían funciones legítimas para evitar que los usuarios sospecharan que las aplicaciones son maliciosas. Según los títulos de las aplicaciones y los íconos de las aplicaciones, Lookout cree que los objetivos eran probables:

- interesado en el islam

- interesado en Ahrar al-Sham, un grupo militante que lucha contra el gobierno sirio y Bashar al-Assad

- viviendo en o asociado con las regiones del Cáucaso de Europa del Este

- interesado en una aplicación de mensajería llamada «UzbekChat» que hace referencia a la nación de Asia Central y la antigua república soviética de Uzbekistán

Muchos de los íconos y títulos han sido robados de aplicaciones legítimas para disfrazar el propósito de Monokle.

Estar atento

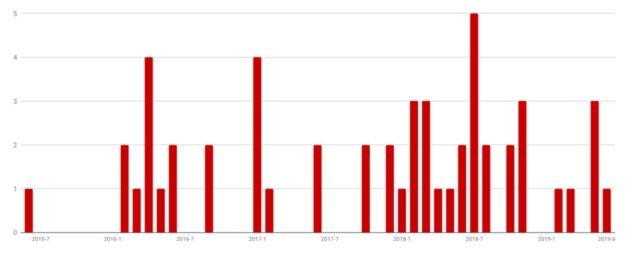

Otros títulos usaban palabras familiares como Google Update, Flashlight y Security Update Service para parecer inocuos para el objetivo previsto. Los títulos están en su mayoría en inglés con un número menor en árabe y ruso. Si bien solo se ha encontrado una pequeña cantidad de muestras en la naturaleza, una gran cantidad de muestras se remonta a 2023. Como muestra el gráfico a continuación, siguen un ciclo de desarrollo bastante regular.

Estar atento

STC es mejor conocido por desarrollar equipos de medición de radiofrecuencia y vehículos aéreos no tripulados. Afirma emplear de 1.000 a 5.000 personas. Desarrolla un conjunto de productos de seguridad de Android, incluido Defender, destinados a clientes gubernamentales. Lookout supervisó los sitios de búsqueda de empleo rusos en busca de puestos vacantes en STC y descubrió que requerían experiencia tanto en Android como en iOS. Como se señaló anteriormente, los servidores de control y los certificados de firma utilizados por el software defensivo de Android eran, en muchos casos, idénticos a los utilizados por Monokle.

El diseño de Monokle es consistente con una empresa de desarrollo profesional que vende a los gobiernos. El software de vigilancia define 78 tareas separadas, que incluyen «recopila registros de llamadas», «recopila mensajes SMS», «recopila contactos» y «obtiene una lista de archivos en directorios de sistemas particulares», que los servidores de control pueden enviar a través de SMS, correo electrónico o conexiones TCP. . Las frases de control utilizadas para invocar los comandos, incluidos «conectar», «eliminar», «ubicación» y «audio», son lo suficientemente cortas y vagas como para que, si un usuario final las ve en un mensaje de texto, es probable que no lo hagan. para despertar sospechas. Los teléfonos infectados también pueden recibir llamadas de números específicos que apagarán los auriculares y permitirán que el dispositivo en el otro extremo grabe sonidos cercanos.

Existen diferencias claras entre Monokle y Pegasys, incluido el hecho de que este último vino con potentes exploits que instalan el malware de vigilancia con poca interacción requerida por parte del usuario final. Por el contrario, no hay exploits que acompañen a Monokle, y los investigadores de Lookout aún no están seguros de cómo se instala. Las posibilidades de que la gente común se infecte con cualquiera de estos tipos de malware son extremadamente pequeñas y no hay evidencia de que ninguna de las aplicaciones estuviera disponible en la Play Store de Google.

Aún así, el informe de Lookout proporciona más de 80 indicadores de compromiso que permiten que los productos de seguridad y los usuarios finales más inclinados a la tecnología detecten infecciones. Los clientes de Lookout han estado protegidos contra Monokle desde principios del año pasado.