Fuente: Unsplash

La investigación de Team82 ha descubierto un método común para eludir los firewalls de aplicaciones web líderes en la industria. Esto incluye los que se utilizan en Palo Alto Networks, Amazon Web Services, Cloudflare, F5 e Imperva. Los investigadores han descubierto que la inyección SQL, o SQLi, ciega a la mayoría de los firewalls de aplicaciones web cuando se inician con sintaxis JSON.

Team82 se apresuró a alertar a los proveedores y administradores de bases de datos web sobre los proveedores vulnerables, ya que los ciberdelincuentes podrían explotar esta vulnerabilidad de SQLi para «divulgar información confidencial». Les dieron instrucciones para parchear sus sistemas inmediatamente.

SQLi sigue siendo la vulnerabilidad de seguridad número uno para los proveedores de la nube y las empresas de TI. Si bien es fácil defenderse, su tamaño y facilidad de implementación hacen de SQLi una amenaza persistente.

Universal pasa por alto los cortafuegos de los principales proveedores de la nube

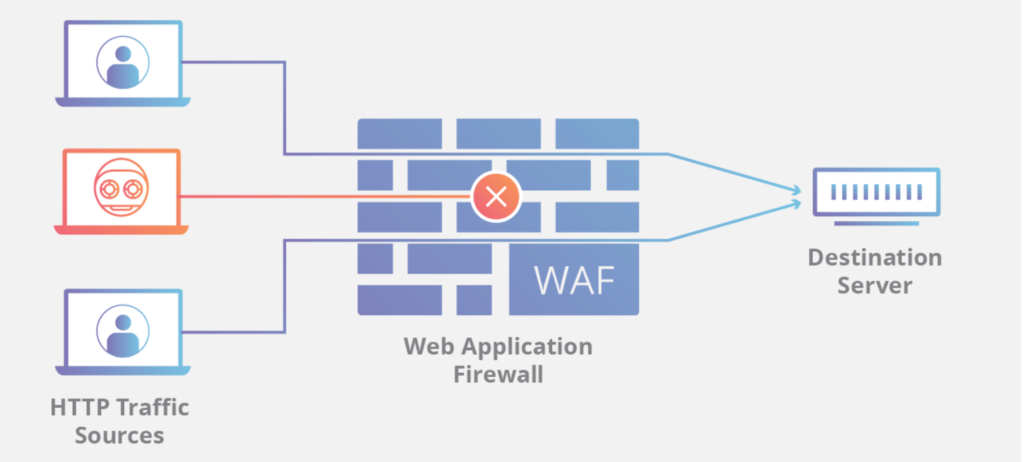

Fuente: Claro

El descubrimiento de vulnerabilidades de firewall de aplicaciones web es una historia demasiado familiar. Los investigadores se han topado con algo que originalmente no tenían la intención de buscar. Los investigadores de Team82 comenzaron a trabajar en la plataforma de administración de dispositivos inalámbricos de Cambium Networks. A medida que avanzaba la investigación, el equipo se interesó en la aplicación de administración de red en la nube Cambium cnMaestro alojada en AWS.

Después de descubrir múltiples fallas de seguridad en la aplicación, los investigadores centraron su atención en la vulnerabilidad SQLi. Más tarde, desarrollaron la tecnología de derivación. Este exploit de alta amenaza, rastreado como CVE-2022-1361, podría permitir a los atacantes recuperar información sobre las identidades y los dispositivos de los usuarios.

Mientras probaban la técnica de derivación contra los principales firewalls de aplicaciones web, los investigadores no cambiaron la mecánica del ataque SQLi, excepto por algunas funciones basadas en implementaciones de JSON en diferentes bases de datos. Esto se hace para garantizar que la vulnerabilidad sea común a todos los firewalls de aplicaciones web, por lo que la técnica merece llamarse «universal».

La importancia de un firewall de aplicaciones web

Fuente: Cloud Flare

Esta técnica de derivación genérica ha levantado el velo de los cortafuegos de aplicaciones web que se supone que protegen la información corporativa y de los usuarios almacenada en las bases de datos. Introducidos por primera vez alrededor del año 2000, los firewalls de aplicaciones web contrarrestan vectores como secuencias de comandos entre sitios o XSS (ejecutado en JavaScript) y SQLi (ejecutado en MySQL). Los cortafuegos de aplicaciones web protegen las aplicaciones basadas en web, las interfaces de programación de aplicaciones o API y las bases de datos en línea alojadas en la nube del tráfico HTTPS.

Históricamente, estos firewalls han funcionado bien y los bypasses han sido raros. Incluso las brechas de seguridad de datos basados en la nube en Verizon, Accenture y Kaseya no ocurrieron debido a una falla del firewall de aplicaciones web. Son causados por descuidos y configuraciones erróneas simples de la base de datos.

Sintaxis JSON: el ingrediente secreto que destruye los firewalls de aplicaciones web

Fuente: Claro

Team82 probó varios tipos de código antes de descubrir un bypass común que usa JSON y SQLi para romper los firewalls de las aplicaciones web. Esta técnica es posible porque las bases de datos relacionales ahora usan tanto JSON como MySQL. Lo mismo ocurre con las versiones recientes de MSSQL, PostgreSQL, SQLite y MySQL.

JSON envía datos del servidor a la aplicación web y viceversa. Esto mejora la eficiencia operativa de la base de datos. Pero eso parece tener un alto precio: seguridad. La seguridad, el costo y la conveniencia son una relación triangular, y los desarrolladores pueden intercambiar seguridad por eficiencia al agregar compatibilidad con JSON a una base de datos relacional.

Las vulnerabilidades del cortafuegos de aplicaciones web deberían ser alarmantes para todos

En el mundo interconectado de hoy, un solo compromiso puede afectar a muchas personas. Esta interconexión hace que proteger la red sea aún más importante para las empresas que utilizan proveedores de alojamiento en la nube.

De lo contrario, los ciberdelincuentes pueden acceder fácilmente a su información explotando varios agujeros de firewall. Además, pueden vender esta información en la web oscura, retenerla para pedir rescate, usarla para comprometer correos electrónicos comerciales o lanzar estafas de ingeniería social.

El uso de herramientas de ciberseguridad de alta calidad y la gestión de las operaciones de alojamiento en la nube pueden ser muy útiles. Además, la ciberseguridad no debe ser reactiva sino proactiva. Anticipar violaciones, desarrollar medidas preventivas e implementarlas.

En este caso, Team82 descubrió la brecha de seguridad y notificó a las empresas involucradas antes de que los ciberdelincuentes descubrieran que existía. Pero el día que los sombreros negros descubran tal vulnerabilidad, no estarán blogueando al respecto.

Proteger la información accesible en la web

El informe de Team82 provocó una discusión sobre las vulnerabilidades en los procesos de IoT y OT en la nube. Sin embargo, va un paso más allá. Ofrece soluciones para los problemas que diagnostica con los sistemas en la nube: la actualización periódica de las herramientas de seguridad puede proteger a las empresas de tales intentos.

Las empresas deben escanear, actualizar y monitorear regularmente los sistemas para encontrar y parchear las vulnerabilidades de seguridad. Una configuración incorrecta de la base de datos puede ser catastrófica y hacer que los ciberdelincuentes expongan información confidencial de la empresa. A medida que más y más empresas trasladan los servicios a la nube, es fundamental comprender estas vulnerabilidades y cómo protegerlas.