Los investigadores dijeron que descubrieron un lote de aplicaciones descargadas de Google Play más de 300,000 veces antes de que se revelara que las aplicaciones eran troyanos bancarios que extraían subrepticiamente las contraseñas de los usuarios y los códigos de autenticación de dos factores, registraban las pulsaciones de teclas y tomaban capturas de pantalla.

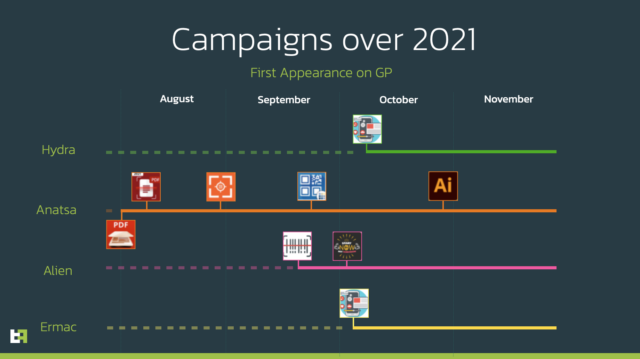

Las aplicaciones, que se hacían pasar por escáneres QR, escáneres PDF y monederos de criptomonedas, pertenecían a cuatro familias distintas de malware para Android que se distribuyeron durante cuatro meses. Utilizaron varios trucos para eludir las restricciones que Google ha ideado en un intento por controlar la distribución interminable de aplicaciones fraudulentas en su mercado oficial. Esas limitaciones incluyen restringir el uso de servicios de accesibilidad para usuarios con problemas de visión para evitar la instalación automática de aplicaciones sin el consentimiento del usuario.

Pequeña huella de pie

“Lo que hace que estas campañas de distribución de Google Play sean muy difíciles de detectar desde una perspectiva de automatización (sandbox) y aprendizaje automático es que todas las aplicaciones cuentagotas tienen una huella maliciosa muy pequeña”, escribieron los investigadores de la empresa de seguridad móvil ThreatFabric en una publicación. «Esta pequeña huella es una consecuencia (directa) de las restricciones de permisos impuestas por Google Play».

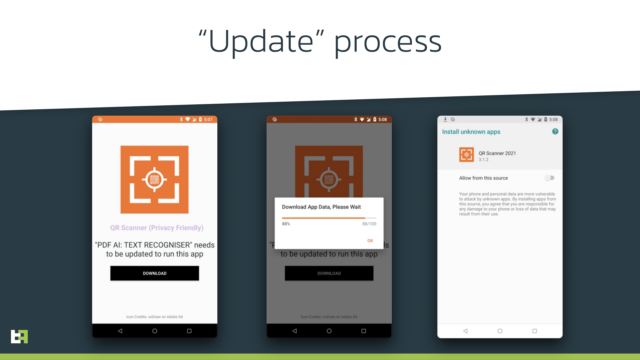

En cambio, las campañas generalmente entregaron una aplicación benigna al principio. Después de instalar la aplicación, los usuarios recibieron mensajes indicándoles que descargaran actualizaciones que instalaron funciones adicionales. Las aplicaciones a menudo requerían que se descargaran actualizaciones de fuentes de terceros, pero para entonces, muchos usuarios habían llegado a confiar en ellas. La mayoría de las aplicaciones inicialmente tenían cero detecciones por parte de los verificadores de malware disponibles en VirusTotal.

ThreatFabric

Las aplicaciones también pasaron desapercibidas al usar otros mecanismos. En muchos casos, los operadores de malware instalaron manualmente actualizaciones maliciosas solo después de verificar la ubicación geográfica del teléfono infectado o actualizando los teléfonos de forma incremental.

“Esta increíble atención dedicada a evadir la atención no deseada hace que la detección automatizada de malware sea menos confiable”, explicó la publicación de ThreatFabric. «Esta consideración está confirmada por la puntuación general muy baja de VirusTotal de los 9 usuarios que hemos investigado en esta entrada de blog».

La familia de malware responsable de la mayor cantidad de infecciones se conoce como Anatsa. Este “troyano bancario para Android bastante avanzado” ofrece una variedad de capacidades, que incluyen acceso remoto y sistemas de transferencia automática, que vacían automáticamente las cuentas de las víctimas y envían el contenido a las cuentas que pertenecen a los operadores del malware.

Los investigadores escribieron:

El proceso de infección con Anatsa se ve así: al comenzar la instalación desde Google Play, el usuario se ve obligado a actualizar la aplicación para poder continuar usándola. En este momento, [the] La carga útil de Anatsa se descarga de los servidores C2 y se instala en el dispositivo de la víctima desprevenida.

Los actores detrás de esto se encargaron de hacer que sus aplicaciones parecieran legítimas y útiles. Hay un gran número de críticas positivas para las aplicaciones. La cantidad de instalaciones y la presencia de reseñas pueden convencer a los usuarios de Android para que instalen la aplicación. Además, estas aplicaciones poseen la funcionalidad reclamada; después de la instalación, funcionan normalmente y convencen aún más [the] víctima [of] su legitimidad.

A pesar de la abrumadora cantidad de instalaciones, no todos los dispositivos que tienen estos cuentagotas instalados recibirán Anatsa, ya que los actores se esforzaron por apuntar solo a las regiones de su interés.

ThreatFabric

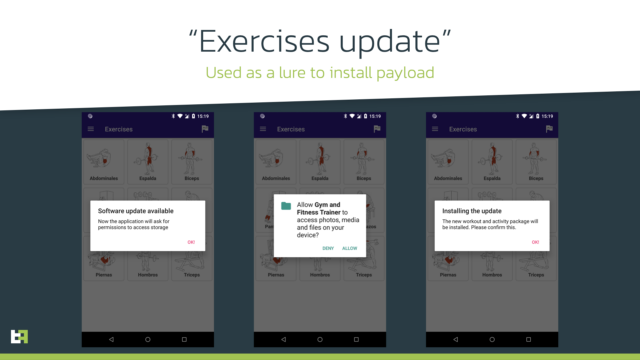

Otras tres familias de malware encontradas por los investigadores incluyeron Alien, Hydra y Ermac. Uno de los droppers utilizados para descargar e instalar payloads maliciosos se conocía como Gymdrop. Usó reglas de filtro basadas en el modelo del dispositivo infectado para evitar la selección de dispositivos de investigadores.

Nuevos ejercicios de entrenamiento.

“Si se cumplen todas las condiciones, la carga útil se descargará e instalará”, decía la publicación. “Este cuentagotas tampoco solicita privilegios del Servicio de Accesibilidad; simplemente solicita permiso para instalar paquetes, aderezado con la promesa de instalar nuevos ejercicios de entrenamiento, para atraer al usuario a otorgar este permiso. Una vez instalado, se inicia la carga útil. Nuestra inteligencia de amenazas muestra que, en este momento, este cuentagotas se usa para distribuir [the] Troyano bancario alienígena”.

Los investigadores enumeraron 12 aplicaciones de Android que participaron en el fraude. Las aplicaciones son:

| Nombre de la aplicación | Nombre del paquete | SHA-256 |

|---|---|---|

| Autenticador de dos factores | com.flowdivison | a3bd136f14cc38d6647020b2632bc35f21fc643c0d3741caaf92f48df0fc6997 |

| Guardia de protección | com.protectionguard.app | d3dc4e22611ed20d700b6dd292ffddbc595c42453f18879f2ae4693a4d4d925a |

| Creador QR Escáner | com.ready.qrscanner.mix | ed537f8686824595cb3ae45f0e659437b3ae96c0a04203482d80a3e51dd915ab |

| Escáner maestro en vivo | com.multifuction.combine.qr | 7aa60296b771bdf6f2b52ad62ffd2176dc66cb38b4e6d2b658496a6754650ad4 |

| Escáner QR 2023 | com.qr.code.generar | 2db34aa26b1ca5b3619a0cf26d166ae9e85a98babf1bc41f784389ccc6f54afb |

| Escáner QR | com.qr.barqr.scangen | d4e9a95719e4b4748dba1338fdc5e4c7622b029bbcd9aac8a1caec30b5508db4 |

| Escáner de documentos PDF – Escanear a PDF | com.xaviermuches.docscannerpro2 | 2080061fe7f219fa0ed6e4c765a12a5bc2075d18482fa8cf27f7a090deca54c5 |

| Escáner de documentos PDF | com.docscanverifier.móvil | 974eb933d687a9dd3539b97821a6a777a8e5b4d65e1f32092d5ae30991d4b544 |

| Escáner de documentos PDF gratis | com.doscanner.mobile | 16c3123574523a3f1fb24bbe6748e957afff21bef0e05cdb3b3e601a753b8f9d |

| CriptoTracker | cryptolistapp.app.com.cryptotracker | 1aafe8407e52dc4a27ea800577d0eae3d389cb61af54e0d69b89639115d5273c |

| Entrenador de gimnasio y fitness | com.gym.trainer.juegos | 30ee6f4ea71958c2b8d3c98a73408979f8179159acccc01b6fd53ccb20579b6b |

| Entrenador de gimnasio y fitness | com.gym.trainer.juegos | b3c408eafe73cad0bb989135169a8314aae656357501683678eff9be9bcc618f |

ThreatFabric

Cuando se le pidió un comentario, un portavoz de Google señaló esta publicación de abril que detalla los métodos de la compañía para detectar aplicaciones maliciosas enviadas a Play.

Durante la última década, las aplicaciones maliciosas han afectado a Google Play de forma regular. Como fue el caso esta vez, Google elimina rápidamente las aplicaciones fraudulentas una vez que ha sido notificado de ellas, pero la compañía ha sido crónicamente incapaz de encontrar miles de aplicaciones que se han infiltrado en el bazar e infectado a miles o incluso millones de usuarios.

No siempre es fácil detectar estas estafas. Leer los comentarios de los usuarios puede ayudar, pero no siempre, ya que los delincuentes a menudo introducen reseñas falsas en sus envíos. Evitar las aplicaciones oscuras con bases de usuarios pequeñas también puede ayudar, pero esa táctica habría sido ineficaz en este caso. Los usuarios también deben pensar detenidamente antes de descargar aplicaciones o actualizaciones de aplicaciones de mercados de terceros.

El mejor consejo para mantenerse a salvo de las aplicaciones maliciosas de Android es ser extremadamente cuidadoso al instalarlas. Y si no ha usado una aplicación por un tiempo, desinstalarla es una buena idea.