El grupo de análisis de amenazas de Google, que contrarresta la piratería dirigida y respaldada por el gobierno contra la empresa y sus usuarios, envió a los titulares de cuentas casi 40,000 advertencias en 2023, siendo los funcionarios gubernamentales, periodistas, disidentes y rivales geopolíticos los más atacados, dijeron miembros del equipo el jueves. .

La cantidad de advertencias disminuyó casi un 25 por ciento desde 2023, en parte debido a las nuevas protecciones diseñadas para frenar los ataques cibernéticos en las propiedades de Google. Los atacantes han respondido reduciendo la frecuencia de sus intentos de hackeo y siendo más deliberados. El grupo vio un aumento en los ataques de phishing que se hicieron pasar por medios de comunicación y periodistas. En muchos de estos casos, los atacantes buscaron difundir desinformación intentando sembrar historias falsas con otros reporteros. Otras veces, los atacantes enviaban varios mensajes benignos con la esperanza de establecer una relación con un periodista o un experto en política exterior. Los atacantes, que con mayor frecuencia procedían de Irán y Corea del Norte, luego enviaron un correo electrónico que incluía un archivo adjunto malicioso.

“Los atacantes respaldados por el gobierno apuntan regularmente a los expertos en política exterior por su investigación, el acceso a las organizaciones con las que trabajan y la conexión con otros investigadores o legisladores para ataques posteriores”, escribió Toni Gidwani, gerente de ingeniería de seguridad en el grupo de análisis de amenazas, en un correo.

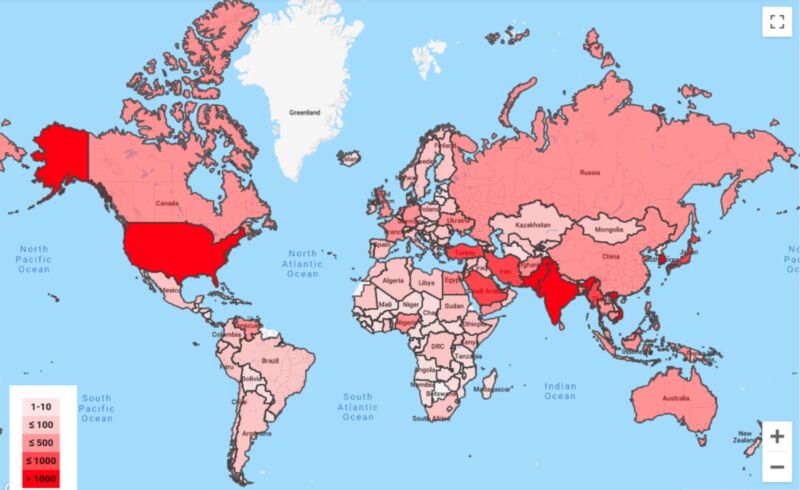

Objetivos principales

Los países con residentes que en conjunto recibieron más de 1000 advertencias incluyeron a Estados Unidos, India, Pakistán, Japón y Corea del Sur. La publicación del jueves se produjo ocho meses después de que Microsoft dijera que había advertido a 10.000 clientes sobre ataques patrocinados por naciones durante los 12 meses anteriores. El fabricante de software dijo que vio una actividad «extensa» de cinco grupos específicos patrocinados por Irán, Corea del Norte y Rusia.

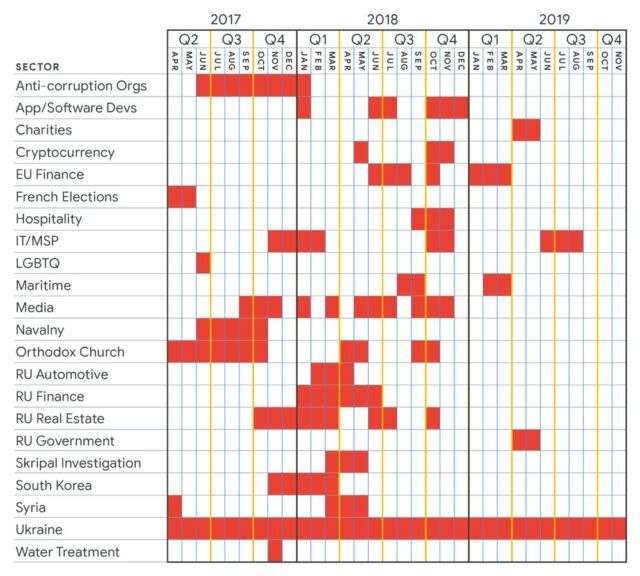

La publicación del jueves también rastreó los ataques dirigidos realizados por Sandworm, que se cree que es un grupo de ataque que trabaja en nombre de la Federación Rusa. Sandworm ha sido responsable de algunos de los ataques más graves del mundo, incluidos los ataques a las instalaciones eléctricas de Ucrania que dejaron al país sin electricidad en 2023 y 2023, la OTAN y los gobiernos de Ucrania y Polonia en 2023, y según el periodista de Wired Andy Greenberg, el El malware NotPetya que generó interrupciones en todo el mundo, algunas de las cuales duraron semanas.

El siguiente gráfico muestra el ataque de Sandworm a varias industrias y países entre 2023 y 2023. Si bien el ataque a la mayoría de las industrias o países fue esporádico, Ucrania fue el receptor de los ataques durante todo el período de tres años:

Seguimiento de días cero

En 2023, el grupo de Google descubrió vulnerabilidades de día cero que afectaban a Android, iOS, Windows, Chrome e Internet Explorer. Un solo grupo de ataque fue responsable de explotar cinco de las fallas de seguridad sin parchear. Los ataques se utilizaron contra Google, titulares de cuentas de Google y usuarios de otras plataformas.

“Encontrar tantas hazañas de día cero del mismo actor en un período de tiempo relativamente corto es raro”, escribió Gidwani.

Los exploits provenían de sitios web legítimos que habían sido pirateados, enlaces a sitios web maliciosos y archivos adjuntos incrustados en correos electrónicos de phishing. La mayoría de los objetivos estaban en Corea del Norte o contra personas que trabajaban en cuestiones relacionadas con Corea del Norte.

La política del grupo es informar en privado a los desarrolladores sobre el software afectado y darles siete días para publicar una solución o publicar un aviso. Si las empresas no cumplen con ese plazo, Google publica su propio aviso.

Una observación que los usuarios de Google deben tener en cuenta: de todos los ataques de phishing que la compañía ha visto en los últimos años, ninguno ha resultado en una adquisición de cuentas protegidas por el programa de protección de cuentas, que entre otras cosas hace que la autenticación multifactor sea obligatoria. Una vez que las personas tienen dos llaves de seguridad físicas de Yubi o de otro fabricante, inscribirse en el programa toma menos de cinco minutos.