La noticia del martes de que una infección de ransomware cerró un operador de oleoductos de EE. UU. durante dos días no ha generado escasez de preguntas, por no mencionar un flujo casi interminable de tuits.

Algunos observadores y socorristas de sillón consideran que el evento es extremadamente serio. Esto se debe a que el malware debilitante se propagó desde la red de TI de la empresa sin nombre, donde se lleva a cabo el correo electrónico, la contabilidad y otros negocios, a la red de tecnología operativa de la empresa, u OT, que monitorea y controla automáticamente las operaciones críticas realizadas por equipos físicos que pueden crear accidentes catastróficos cuando las cosas van mal.

Otros dijeron que la reacción al incidente fue exagerada. Señalaron que, según el aviso emitido el martes, el actor de amenazas nunca obtuvo la capacidad de controlar o manipular las operaciones, que la planta nunca perdió el control de sus operaciones y que los ingenieros de la instalación cerraron deliberadamente las operaciones de manera controlada. Este último grupo también citó evidencia de que la infección de la red de sistemas de control industrial de la planta, o ICS, parecía no ser intencional por parte de los atacantes.

Evaluar la amenaza que el evento representó para la seguridad pública requiere una comprensión de ICS y la forma en que han evolucionado las infecciones de ransomware. Lo que sigue son respuestas a algunas de las preguntas más frecuentes:

¿Qué sucedió?

Los detalles son frustrantemente escasos. Según un aviso publicado por la Agencia de Seguridad de Infraestructura y Ciberseguridad del Departamento de Seguridad Marketingdecontenido de EE. UU., o CISA, el ransomware infectó una instalación de compresión de gas natural sin nombre. El ataque comenzó con un enlace malicioso en un correo electrónico de phishing que permitió a los atacantes obtener acceso inicial a la red de tecnología de la información (TI) de la organización y luego pasar a la red OT de la empresa. Eventualmente, tanto las redes de TI como las de OT se infectaron con lo que el aviso describió como «ransomware de productos básicos».

La infección de la red OT hizo que los ingenieros perdieran el acceso a varios recursos automatizados que leen y agregan datos operativos en tiempo real de los equipos dentro de las operaciones de compresión de la instalación. Estos recursos incluían interfaces hombre-máquina, o HMI, historiadores de datos y servidores de sondeo. La pérdida de estos recursos resultó en una “pérdida de vista” parcial para los ingenieros.

El personal de la instalación respondió implementando un “cierre deliberado y controlado de las operaciones” que duró aproximadamente dos días. Las instalaciones de compresión en otras ubicaciones geográficas que estaban conectadas a la instalación pirateada también se cerraron, lo que provocó que toda la tubería no funcionara durante dos días. Las operaciones normales se reanudaron después de eso.

¿Qué es una instalación de compresión de gas natural y qué hacen?

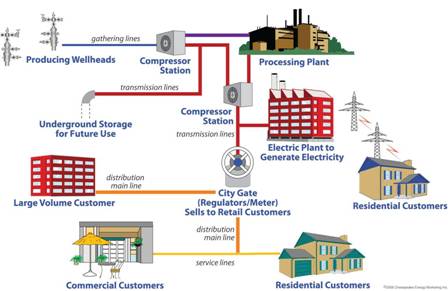

Antes de que el gas natural pueda moverse a través de tuberías interestatales, debe estar altamente presurizado a intervalos periódicos a lo largo del camino. Este proceso lo realizan las instalaciones de compresión, que normalmente están espaciadas entre 40 y 100 millas a lo largo de la tubería. El gas natural fluye hacia la instalación de compresión, que también se conoce como estación compresora o estación de bombeo, donde el gas es comprimido por una turbina, motor o motor. Para obtener más información, consulte este enlace.

Un diagrama de una tubería de gas natural.

¿Qué es un historiador de datos?

También conocida como historiador operativo, es una base de datos que mantiene un registro histórico de valores relacionados con los procesos industriales. Los valores incluyen temperaturas, presiones y voltaje, por nombrar solo algunos. Los ingenieros utilizan historiadores de datos para rastrear datos, anticipar fallas de equipos y requisitos de mantenimiento, y estimar la producción futura. Ver más aquí.

¿Qué es un HMI?

Una HMI es una interfaz que utiliza información visual, textual y auditiva. Los operadores de planta utilizan HMI para enviar comandos a los sistemas de control que, a su vez, controlan los procesos físicos. Más disponibles aquí.

¿Qué es una pérdida de visión?

Ocurre cuando los operadores de la planta ya no pueden ver lo que sucede en el sistema de control como resultado de una falla en el equipo o un ataque cibernético.

¿Qué sabemos sobre la instalación infectada?

Muy poco, porque los funcionarios encargados de hacer cumplir la ley y de seguridad consideran que esos detalles son muy confidenciales. En consecuencia, el aviso CISA del martes no identificó la instalación. Sin embargo, una publicación publicada el miércoles por la firma de ciberseguridad industrial Dragos evalúa con gran confianza que el ciberataque informado por CISA es el mismo que informó la Guardia Costera de los EE. UU. en diciembre. El boletín de la Guardia Costera tampoco mencionó el nombre de la instalación, pero sí dijo que el ataque infectó una instalación regulada por una ley conocida como Ley de Seguridad del Transporte Marítimo, que se aplica a la mayoría de los petroleros, barcazas y otras embarcaciones involucradas en la producción y transferencia de gas natural. Eso sugiere que la instalación puede estar ubicada cerca de un puerto o vía fluvial importante.

¿Qué sabemos del ataque? ¿Cómo bajó?

Una vez más, sabemos muy poco. Tanto la Guardia Costera como CISA dijeron que el punto de entrada inicial fue un enlace malicioso incrustado en un correo electrónico no deseado. Eso sugiere que un empleado, contratista u otra persona conectada a la instalación siguió el enlace y se infectó. A partir de ahí, la infección se propagó a la red de TI y, finalmente, a la red de OT, donde se aloja el ICS de la instalación. Eventualmente, los archivos en las redes de TI y OT fueron encriptados.

Ambos informes dijeron que la propagación del compromiso a los activos de ICS se vio favorecida por la falta de una segmentación adecuada entre las redes de TI y OT de la instalación. Las mejores prácticas exigen que haya límites importantes entre estas dos redes para evitar precisamente el tipo de pivote descrito en los informes.

Múltiples expertos en seguridad de ICS dijeron que, en la práctica, muchas instalaciones toman atajos al erigir estas defensas. Una de las principales razones de esto es la eficiencia. La segmentación estricta probablemente requeriría tener un operador en cada subestación y renunciar a conectar cualquier equipo a través de redes públicas. Eso elevaría los costos. En cualquier caso, esta falta de segmentación hizo posible que los atacantes usaran su acceso a la red de TI para expandirse a la red de OT.

¿Suplantación de identidad? ¿En serio?

Sí, el phishing sigue siendo una de las formas más efectivas de ingresar a la mayoría de las redes.

¿Hay otros ejemplos de instalaciones de infraestructura crítica que tengan sus redes OT infectadas?

Sí. Uno de los ejemplos más conocidos es la infección de 2003 de la planta de energía nuclear Davis-Besse de Ohio por el virulento gusano de Windows conocido como Slammer. El gusano ingresó a la red de TI de la instalación a través de la computadora de un contratista que estaba conectada a través de una conexión T1. Debido a que la conexión T1 pasó por alto un firewall que bloqueó el puerto IP que Slammer usó para propagarse, pudo establecerse dentro de la red corporativa de la instalación.

Eventualmente, Slammer se extendió a la red OT. Afortunadamente, no hubo daños físicos. Después de que se encontró un agujero en la cabeza del reactor de la planta, la planta de energía nuclear se desconectó en 2002.

Otros ejemplos de malware que atravesó los límites de la red de TI/OT incluyen Indestroyer, Trisis,

WannaCry y NotPetya.

Lesley Carhart, principal respondedora de incidentes industriales en Dragos, dijo que las infecciones no intencionales «no son infrecuentes en entornos industriales, debido a dispositivos como unidades USB, computadoras portátiles o módems celulares que entran y salen de las redes informáticas de las instalaciones».

¿Qué se sabe sobre el ransomware que infectó la instalación de gas natural?

CISA describió el malware como «ransomware básico». La Guardia Costera identificó el malware como Ryuk, una de las cepas de malware más prolíficas que ha paralizado las redes pertenecientes al sistema judicial del estado de Georgia y varias agencias estatales importantes en Louisiana, por nombrar solo dos víctimas.

¿Es esa realmente toda la información disponible públicamente sobre el ataque?

Bastante, sí. A falta de detalles, los expertos en seguridad de ICS han especulado cómo pudo haberse desarrollado el ataque. Con base en las técnicas típicas utilizadas por los atacantes de ransomware, los investigadores de Dragos creen que los atacantes usaron su acceso inicial para obtener credenciales de inicio de sesión para acceder o comprometer el directorio activo de la red.

Un directorio activo es un conjunto de servicios y procesos incluidos en los sistemas operativos de servidor de Microsoft Windows. Es responsable de una variedad de tareas altamente sensibles. Iniciar sesión de usuarios, ejecutar scripts que configuran las computadoras de los usuarios y asignan privilegios del sistema, y controlar qué recursos de red están disponibles para varios usuarios o grupos son solo algunas de las tareas que lleva a cabo un directorio activo.

Con el probable compromiso del directorio activo, dijo Dragos, los atacantes habrían podido infectar prácticamente todos los sistemas basados en Windows conectados a la red. Debido a la falta de segmentación, eso incluiría la red OT.

¿La infección de la red OT fue realmente involuntaria?

Depende de a quien le preguntes. Dragos dijo que la evidencia disponible no indica que los adversarios se dirigieran específicamente a las operaciones de OT. Dragos también dijo que «los eventos en la alerta CISA representan un comportamiento de ransomware bien conocido y no es un evento específico de ICS o dirigido a ICS».

Sin embargo, otros dos expertos de ICS dijeron que los atacantes probablemente eligieron deliberadamente infectar y cifrar la red OT. Uno de los expertos es Nathan Brubaker, gerente sénior del equipo de ciberinteligencia física de la empresa de seguridad FireEye. Dijo que cree que una vez que los atacantes obtuvieron el acceso inicial, probablemente pasaron días, y posiblemente más, usando herramientas de red para obtener acceso lentamente a más y más de la red. El objetivo era explorar cuidadosamente qué recursos estaban conectados a él e identificar aquellos que eran más críticos para la misión.

Solo después de identificar los recursos de red más críticos, los atacantes ejecutan comandos que ejecutan la carga útil del ransomware. La técnica, conocida como infección posterior al compromiso, generalmente encripta los recursos más valiosos con la esperanza de obligar a la víctima a pagar el rescate.

“Una vez que obtienen acceso, [the attackers] mira a quién tienen acceso”, me dijo Brubaker. “Si obtienen acceso a un hospital y desmantelan sistemas críticos para las operaciones del hospital, las probabilidades de que el hospital pague aumentan rápidamente. Eso permite [the attackers] para ser un poco más específico y dar más retorno”.

Clint Bodungen, experto en seguridad de ICS y fundador de la firma de seguridad de ICS ThreatGEN, estuvo de acuerdo. Después de responder a incidentes para infecciones recientes de ransomware en dos instalaciones de petróleo y gas, una que él cree que es la misma descrita por la Guardia Costera y CISA, Bodungen me dijo:

Ryuk no es un malware automático. No se propaga por sí mismo. Requiere intervención. Requiere configuración manual e implementación manual. La infección inicial fue una campaña de spear phishing, que tuvo éxito, lo que permite que un actor humano resida en la red de forma remota y permanezca persistente durante varios meses, todo el tiempo observando, monitoreando y moviéndose lateralmente a través de la red, y eventualmente apoderándose del directorio activo. sistemas

Ni Brubaker ni Bodungen dijeron que los atacantes tenían la intención de causar un evento catastrófico. Pero según la forma en que funciona Ryuk, y en el caso de Bodungen según los análisis forenses que realizó en las dos instalaciones de petróleo y gas pirateadas, ambos creen que los atacantes eligieron deliberadamente infectar y cifrar la red ICS de la instalación de compresión de gas natural.

En última instancia, ¿qué tan preocupados deberíamos estar por este ataque?

Afortunadamente, los atacantes de este compromiso no causaron ningún daño físico. Pero el incidente es la última llamada de atención para advertir sobre el potencial de hacks que podrían. (Los expertos en seguridad de ICS han hecho sonar estas alarmas durante dos décadas, por lo que esta advertencia no es nueva). Pero dado que muchos expertos creen que este último ataque solo infectó involuntariamente la red OT, muchas personas dicen que se está exagerando el peligro potencial que representa el incidente.

Bodungen tiene una opinión diferente. Dijo que debido a que los atacantes tenían control manual y persistencia sobre la red y las HMI y estaciones de trabajo dentro de la red OT, los atacantes podrían haber tomado el control de ellos y hacer cosas mucho peores.

“Absolutamente, más allá de toda duda, tenían la capacidad de apoyo para hacer más daño si tuvieran la intención y el conocimiento para hacerlo”, dijo. “Si esto continúa y este nivel de inseguridad persiste en toda la industria, en algún momento, alguien con esa intención y ese nivel de habilidad hará algo. No creo que sea un si, es un cuándo”.