Docenas de productos de radiología de GE Healthcare contienen una vulnerabilidad crítica que amenaza las redes de hospitales y otros proveedores de salud que usan los dispositivos, dijeron el martes funcionarios del gobierno de EE. UU. y una firma de seguridad privada.

Los dispositivos, utilizados para tomografías computarizadas, resonancias magnéticas, rayos X, mamografías, ultrasonidos y tomografías por emisión de positrones, usan una contraseña predeterminada para recibir mantenimiento regular. Las contraseñas están disponibles para cualquiera que sepa dónde buscar en Internet. La falta de restricciones de acceso adecuadas permite que los dispositivos se conecten a servidores maliciosos en lugar de solo a los designados por GE Healthcare. Los atacantes pueden explotar estas deficiencias abusando de los protocolos de mantenimiento para acceder a los dispositivos. Desde allí, los atacantes pueden ejecutar código malicioso o ver o modificar los datos del paciente almacenados en el dispositivo o en los servidores del hospital o del proveedor de atención médica.

Para agravar las cosas, los clientes no pueden solucionar la vulnerabilidad por sí mismos. En su lugar, deben solicitar que el equipo de soporte de GE Healthcare cambie las credenciales. Los clientes que no realicen dicha solicitud seguirán confiando en la contraseña predeterminada. Eventualmente, el fabricante del dispositivo proporcionará parches e información adicional.

La falla tiene una calificación de gravedad CVSS de 9.8 sobre 10 debido al impacto de la vulnerabilidad combinado con la facilidad de explotarla. La empresa de seguridad CyberMDX descubrió la vulnerabilidad y se la informó en privado al fabricante en mayo. La Agencia de Seguridad de Infraestructura y Seguridad Cibernética de EE. UU. está aconsejando a los proveedores de atención médica afectados que tomen medidas de mitigación lo antes posible.

En un comunicado, los funcionarios de GE Healthcare escribieron:

No tenemos conocimiento de ningún acceso no autorizado a los datos o incidente en el que se haya explotado esta vulnerabilidad potencial en una situación clínica. Hemos realizado una evaluación de riesgos completa y hemos concluido que no existe ningún problema de seguridad para el paciente. Mantener la seguridad, la calidad y la protección de nuestros dispositivos es nuestra máxima prioridad.

Brindamos asistencia en el sitio para garantizar que las credenciales se cambien correctamente y confirmar la configuración adecuada del firewall del producto. Además, estamos asesorando a las instalaciones donde se encuentran estos dispositivos para que sigan las mejores prácticas de gestión y seguridad de la red.

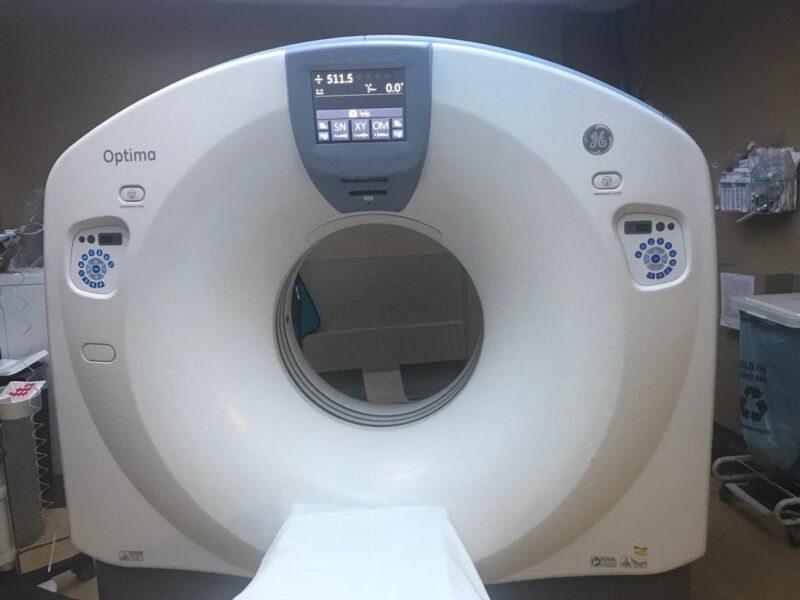

Los dispositivos afectados incluyen:

- Estación de trabajo y servidor Advantage

- óptimo

- Innova

- Velocidad de la luz Pro 16

- Velocidad de la luz RT 16

- BrightSpeed, Discovery y Optima

- Revolución EVO

- Frontera de la revolución

- CI de descubrimiento

- Odisea

- Descubrimiento

- Xeleris

- SIGNA HD/HDxT 3.0T

- Bravo 355/Óptima 360

- Seno 2000D, DS, Esencial

- Senographe Pristina

- Definium, Brivo y Discovery

- Logiq

- Voluson

Los dispositivos contienen una computadora integrada que ejecuta un sistema operativo basado en Unix. El software patentado que se ejecuta sobre el sistema operativo realiza varias tareas de administración, incluido el mantenimiento y las actualizaciones realizadas por GE Healthcare a través de Internet. El mantenimiento requiere que las máquinas tengan encendidos varios servicios y puertos de Internet abiertos. Los servicios y puertos incluyen:

- FTP (puerto 21): utilizado por la modalidad para obtener archivos ejecutables del servidor de mantenimiento

- SSH (puerto 22)

- Telnet (puerto 23): utilizado por el servidor de mantenimiento para ejecutar comandos de shell en el dispositivo.

- REXEC (puerto 512): utilizado por el servidor de mantenimiento para ejecutar comandos de shell en el dispositivo.

CyberMDX dijo que los usuarios de dispositivos deben implementar políticas de red que restrinjan los puertos al modo de escucha solo para conexiones de dispositivos.