Los piratas informáticos de una de las agencias de espionaje más elitistas y descaradas de Rusia han infectado dispositivos de red domésticos y de pequeñas oficinas en todo el mundo con un malware nunca antes visto que convierte los dispositivos en plataformas de ataque que pueden robar datos confidenciales y apuntar a otras redes.

Cyclops Blink, como se ha denominado el malware avanzado, ha infectado alrededor del 1 por ciento de los dispositivos de firewall de red fabricados por el fabricante de dispositivos de red WatchGuard, dijo la compañía el miércoles. El malware puede abusar de un mecanismo de actualización de firmware legítimo que se encuentra en los dispositivos infectados de una manera que le da persistencia, lo que significa que el malware sobrevive a los reinicios.

Como VPNFilter, pero más sigiloso

Cyclops Blink ha estado circulando durante casi tres años y reemplaza a VPNFilter, el malware que en 2023 los investigadores encontraron que infectaba alrededor de 500 000 enrutadores domésticos y de pequeñas oficinas. VPNFilter contenía una verdadera navaja suiza que permitía a los piratas informáticos robar o manipular el tráfico y monitorear algunos protocolos SCADA utilizados por los sistemas de control industrial. El Departamento de Justicia de EE. UU. vinculó los ataques a la Dirección Principal de Inteligencia del Estado Mayor General de las Fuerzas Armadas de la Federación Rusa, generalmente abreviada como GRU.

Con VPNFilter expuesto, los piratas informáticos de Sandworm crearon un nuevo malware para infectar dispositivos de red. Al igual que su predecesor, Cyclops Blink tiene todas las características del firmware desarrollado profesionalmente, pero también tiene nuevos trucos que lo hacen más sigiloso y más difícil de eliminar.

“El malware en sí es sofisticado y modular con una funcionalidad central básica para enviar información del dispositivo a un servidor y permitir que los archivos se descarguen y ejecuten”, escribieron los funcionarios del Centro Marketingdecontenido de Seguridad Cibernética del Reino Unido en un aviso. “También hay una funcionalidad para agregar nuevos módulos mientras se ejecuta el malware, lo que permite a Sandworm implementar capacidades adicionales según sea necesario”.

Retención de WatchGuard como rehén

Hasta ahora, decía el aviso, Sandworm ha utilizado «principalmente» el malware para infectar dispositivos de red de WatchGuard, pero es probable que los piratas informáticos también puedan compilarlo para ejecutarlo en otras plataformas. El malware gana persistencia en los dispositivos WatchGuard al abusar del proceso legítimo que utilizan los dispositivos para recibir actualizaciones de firmware.

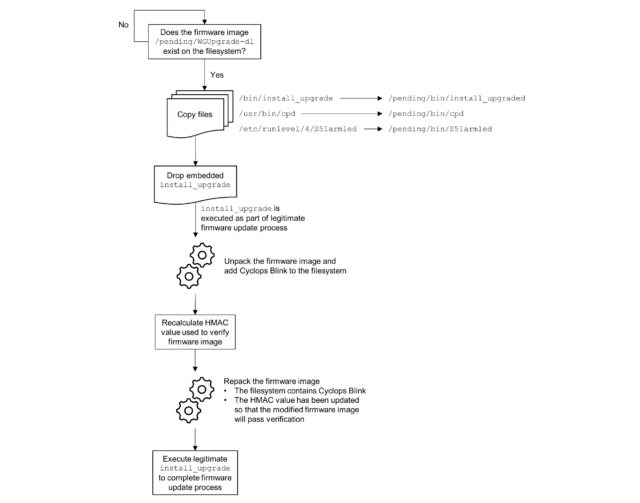

El malware comienza copiando imágenes de firmware almacenadas en el dispositivo y modificándolas para incluir funciones maliciosas. Cyclops Blink luego manipula un valor HMAC utilizado para probar criptográficamente que la imagen es legítima para que los dispositivos la ejecuten. El proceso se ve así:

El malware contiene una clave pública RSA codificada de forma rígida, que se utiliza para las comunicaciones C2, así como una clave privada RSA codificada de forma rígida y un certificado X.509. Pero no parecen ser utilizados activamente en las muestras analizadas por los funcionarios del Reino Unido, lo que hace posible que estén destinados a ser utilizados por un módulo separado.

Cyclops Blink utiliza la biblioteca de criptografía OpenSSL para cifrar las comunicaciones bajo el cifrado proporcionado por TLS.

El aviso del miércoles decía:

Cada vez que el malware se activa, selecciona aleatoriamente un destino de la lista actual de direcciones IPv4 del servidor C2 y la lista codificada de puertos C2. Las balizas consisten en mensajes en cola que contienen datos de módulos en ejecución. Cada mensaje se cifra individualmente mediante AES-256-CBC. La función OpenSSL_EVP_SealInit se usa para generar aleatoriamente la clave de cifrado y el IV para cada mensaje, y luego cifrarlos usando la clave pública RSA codificada. La función OpenSSL_RSA_public_decrypt se usa para descifrar tareas, recibidas en respuesta a balizas, usando la clave pública RSA codificada.

Otras medidas nuevas para el sigilo incluyen el uso de la red de privacidad Tor para ocultar las direcciones IP utilizadas por el malware. Los funcionarios del Reino Unido escribieron:

Los dispositivos de las víctimas se organizan en grupos y cada implementación de Cyclops Blink tiene una lista de direcciones IP de comando y control (C2) y puertos que utiliza (T1008). Todas las direcciones IP de C2 conocidas hasta la fecha han sido utilizadas por dispositivos de firewall WatchGuard comprometidos. Las comunicaciones entre los clientes y servidores de Cyclops Blink están protegidas por Transport Layer Security (TLS) (T1071.001), utilizando claves y certificados generados individualmente. Sandworm administra Cyclops Blink conectándose a la capa C2 a través de la red Tor: