Una red de bots recientemente descubierta que se aprovecha de los enrutadores domésticos, las grabadoras de video y otros dispositivos conectados a la red es una de las plataformas de Internet de las cosas más avanzadas jamás vistas, dijeron investigadores el miércoles. Su lista de funciones avanzadas incluye la capacidad de disfrazar el tráfico malicioso como benigno, mantener la persistencia e infectar dispositivos que se ejecutan en al menos 12 CPU diferentes.

Los investigadores del proveedor de antivirus Bitdefender describieron el llamado dark_nexus como una «nueva red de bots de IoT que incluye nuevas características y capacidades que avergüenzan a la mayoría de las redes de bots y malware de IoT que hemos visto». En los tres meses que Bitdefender lo ha rastreado, dark_nexus ha pasado por 30 actualizaciones de versión, ya que su desarrollador ha agregado constantemente más funciones y capacidades.

Significativamente más potente

El malware ha infectado al menos 1372 dispositivos, que incluyen grabadoras de video, cámaras térmicas y enrutadores domésticos y de pequeñas oficinas fabricados por Dasan, Zhone, Dlink y ASUS. Los investigadores esperan que más modelos de dispositivos se vean afectados a medida que continúa el desarrollo de dark_nexus.

Refiriéndose a otras botnets de IoT, los investigadores escribieron en un informe: “Nuestro análisis ha determinado que, aunque dark_nexus reutiliza parte del código Qbot y Mirai, sus módulos principales son en su mayoría originales. Si bien puede compartir algunas características con botnets IoT previamente conocidas, la forma en que se han desarrollado algunos de sus módulos lo hace significativamente más potente y robusto”.

La red de bots se ha propagado adivinando contraseñas comunes de administrador y explotando vulnerabilidades de seguridad. Otra característica que aumenta la cantidad de dispositivos infectados es su capacidad para atacar sistemas que se ejecutan en una amplia gama de CPU, que incluyen:

- brazo: ELF ejecutable LSB de 32 bits, ARM, versión 1 (ARM), vinculado estáticamente, despojado

- arm5: ELF ejecutable LSB de 32 bits, ARM, versión 1 (ARM), vinculado estáticamente, despojado

- arm6: ejecutable LSB de 32 bits ELF, ARM, EABI4 versión 1 (GNU/Linux), vinculado estáticamente, despojado

- arm7: ejecutable LSB de 32 bits ELF, ARM, EABI4 versión 1 (GNU/Linux), vinculado estáticamente, despojado

- mpsl: ELF ejecutable LSB de 32 bits, MIPS, MIPS-I versión 1 (SYSV), vinculado estáticamente, despojado

- mips: ejecutable ELF MSB de 32 bits, MIPS, MIPS-I versión 1 (SYSV), vinculado estáticamente, despojado

- i586: ejecutable LSB de 32 bits ELF, Intel 80386, versión 1 (GNU/Linux), vinculado estáticamente, despojado

- x86: ejecutable LSB de 64 bits ELF, x86-64, versión 1 (SYSV), vinculado estáticamente, despojado

- spc: MSB ejecutable ELF de 32 bits, SPARC, versión 1 (SYSV), vinculado estáticamente, despojado

- m68k: ejecutable ELF MSB de 32 bits, Motorola m68k, 68020, versión 1 (SYSV), vinculado estáticamente, despojado

- ppc: ejecutable ELF MSB de 32 bits, PowerPC o cisco 4500, versión 1 (GNU/Linux), enlazado estáticamente, despojado

- arco: ?

- sh4: ejecutable ELF LSB de 32 bits, Renesas SH, versión 1 (SYSV), vinculado estáticamente, despojado

- rce: ?

El informe de Bitdefender dice que, si bien los módulos de propagación dark_nexus contienen código dirigido a las arquitecturas ARC y Motorola RCE, hasta ahora los investigadores no han podido encontrar muestras de malware compiladas para estas arquitecturas.

El objetivo principal de dark_nexus es realizar ataques distribuidos de denegación de servicio que desconectan sitios web y otros servicios en línea inundándolos con más tráfico basura del que pueden manejar. Para que estos ataques sean más efectivos, el malware tiene un mecanismo que hace que el tráfico malicioso parezca ser información benigna enviada por los navegadores web.

Otra función avanzada de dark_nexus otorga al malware «supremacía» sobre cualquier otro producto malicioso que pueda instalarse en dispositivos comprometidos. El mecanismo de supremacía utiliza un sistema de puntuación para evaluar la confiabilidad de varios procesos que se ejecutan en un dispositivo. Los procesos que se sabe que son benignos se incluyen automáticamente en la lista blanca.

Los procesos no reconocidos reciben puntajes para ciertos tipos de rasgos. Por ejemplo, un proceso que se eliminó mientras se ejecutaba (un comportamiento común con el código malicioso) recibe una puntuación de 90. Los archivos ejecutables en directorios como “/tmp/”, “/var/” o “/dev/”: otro signo revelador de malware: recibe una puntuación de 90. Otras características reciben de 10 a 90 puntos. Cualquier proceso que recibe 100 puntos o más se elimina automáticamente.

Dark_nexus también puede eliminar los procesos de reinicio, una función que mantiene el malware ejecutándose durante más tiempo en un dispositivo, ya que la mayoría del malware de IoT no puede sobrevivir a un reinicio. Para hacer que las infecciones sean más sigilosas, los desarrolladores usan dispositivos ya comprometidos para entregar exploits y cargas útiles.

¿Quién es el griego helios?

Las primeras versiones de dark_nexus contienen la cadena «@greek.helios» cuando imprimen su banner. Esa cadena también apareció en el lanzamiento de 2023 de «hoho», una variante del malware Marai. Tanto hoho como dark_nexus contienen código Mirai y Qbot. Los investigadores de Bitdefender pronto descubrieron que «helios griegos» es el nombre utilizado por una persona en línea que vende malware de botnet IoT y servicios DDoS. Este canal de Youtube alojado por un usuario llamado greek helios presenta varios videos que promocionan el malware y los servicios ofrecidos.

Un video, según el informe del miércoles, muestra el escritorio de una computadora con un acceso directo a una dirección IP que ya en diciembre pasado apareció en los registros del honeypot de Bitdefender como un servidor de comando y control dark_nexus. Estas y varias otras pistas llevaron a los investigadores a sospechar que este individuo está detrás de dark_nexus.

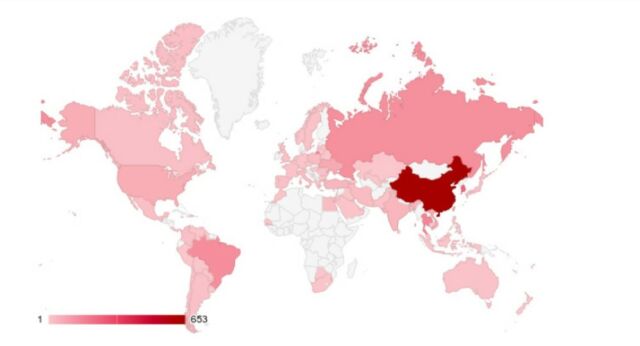

Bitdefender

Como muestra el mapa anterior, las infecciones de dark_nexus son más comunes en China, con 653 nodos detectados como comprometidos. Los siguientes cuatro países más afectados son la República de Corea con 261, Tailandia con 172, Brasil con 151 y Rusia con 148. Hay 68 infecciones detectadas en EE. UU.

Con la capacidad de infectar una amplia gama de dispositivos y un desarrollador motivado con un programa de actualización ambicioso, no sería sorprendente ver crecer esta red de bots en los próximos meses.

![La administración Trump le da a TikTok 45 días para vender a Microsoft o irse de EE. UU. [Updated] 8 La administración Trump le da a TikTok 45 días para vender a Microsoft o irse de EE. UU. [Updated]](https://marketingdecontenido.top/wp-content/uploads/2022/08/1659398975_La-administracion-Trump-le-da-a-TikTok-45-dias-para-220x150.jpg)