Desde su introducción inicial, los ciberdelincuentes han estado utilizando Potencia Shell por malicioso propósitos Sin embargo, más recientemente, el uso malicioso de la herramienta ha ido en aumento.

Como tal, es importante asegurarse de cumplir con mejores prácticas establecidas que puede ayudar a mantener esta herramienta de secuencias de comandos en su organización de forma segura.

En este artículo, explicaré cómo los ciberdelincuentes pueden usar malintencionadamente esta herramienta de secuencias de comandos para dañar su empresa y qué puede hacer usted para prevenir este tipo de ataques.

Comencemos con por qué PowerShell es tan herramienta popular entre estos ciberdelincuentes.

¿Por qué a los ciberdelincuentes les gusta PowerShell?

Como se señaló anteriormente, PowerShell es una herramienta popular entre los atacantes. Pero ¿por qué es este el caso?

Bueno, para empezar, la herramienta es estrechamente integrado en el sistema operativo Windows. Esto significa que existe en casi cada Sistema Windows al que un atacante puede querer apuntar. Microsoft también ha creado versiones multiplataforma de PowerShell que puede funcionar en linux y Mac OS.

Otra razón por la que a los ciberdelincuentes les encanta usar PowerShell es que es posible administrar cada componente del sistema operativo Windows a través de mit. Esto significa que cmdlets existen para interactuar con prácticamente cualquier parte del sistema operativo. Antes de esta herramienta, un atacante a menudo tenía que encontrar formas creativas de interactuar de forma remota con varias partes de un sistema operativo.

Además, debido a que PowerShell es parte de Windows, es relativamente fácil para un atacante evadir la detección. A diferencia de un ataque de malware tradicional, el atacante no necesariamente necesita instalar un código malicioso en la máquina de destino. Esto lo hace mucho más difícil para que el software de seguridad detectar un PowerShell–ataque basado.

Esas son solo algunas de las razones por las que a los ciberdelincuentes les encanta usar esta herramienta. Veamos ahora cómo es normalmente usado en un ataque

Cómo se usa normalmente PowerShell en un ataque

Los ciberdelincuentes pueden aprovechar fácilmente esta herramienta para su beneficio. Por ejemplo, porque PowerShell soporta administración remota, un atacante puede usarlo para establecer una sesión remota con la computadora de la víctima. Sin embargo, para realizar este tipo de ataque, el atacante debe tener una conjunto de credenciales utilizado para iniciar sesión en el sistema de destino.

Otra forma en que los atacantes pueden usar la herramienta es simplemente creando guiones maliciosos. Un administrador desprevenido puede intentar descargar una herramienta basada en PowerShell de Internet, solo para descubrir después de ejecutarla que el script ha hecho algo para dañar su sistema.

Además, los ciberdelincuentes también pueden usar la herramienta de secuencias de comandos en un ataque de malware sin archivos. Esto es similar a un ataque de administración remota, excepto que el atacante usa la sesión remota para indicarle a la computadora de la víctima que descargar y instalar software malicioso.

Más recientemente, sin embargo, los ciberdelincuentes han encontrado una nueva forma de usar PowerShellque voy a repasar a continuación.

Uso malicioso reciente de PowerShell

Aunque los ataques descritos anteriormente históricamente han constituido la mayor parte de los usos maliciosos de PowerShell, innumerables variaciones de esas técnicas existen. Más recientemente, los atacantes han ideado otra forma de usar la herramienta con fines maliciosos.

Un nuevo tipo de malware llamado ChromeLoader busca generar ingresos publicitarios para los ciberdelincuentes manipulando el navegador de la víctima. Tiempo manipulación del navegador No es nada nuevo, este método utilizado por ChromeLoader es único.

Al igual que otros tipos de malware, el ataque comienza cuando la víctima descarga un archivo malicioso (normalmente un archivo ISO haciéndose pasar por software pirateado). Cuando la víctima intenta instalar el software contenido en este archivo ISO, el instalador le indica a PowerShell que instale el Complemento del navegador ChromeLoader. Un trabajo encubierto del Programador de tareas de Windows puede verificar periódicamente si eliminó ChromeLoader y reinstalarlo si es necesario.

En este exploit en particular, PowerShell no es utilizado como un punto de entradapero en su lugar se utiliza para silenciosamente descargar e instalar el complemento del navegador. Esto significa que los atacantes no tienen que preocuparse por engañarlo para que instale un complemento no deseado.

Aunque los ciberdelincuentes han encontrado una variedad de formas creativas de usar la herramienta para propósitos nefastos, hay varias cosas que puede hacer para mantener su sistema seguro. Vamos a entrar en esos ahora.

Qué puede hacer para prevenir un ataque basado en PowerShell

tienes varios mejores practicas de seguridad que puede usar para disminuir las posibilidades de un ataque basado en PowerShell. En esta sección, repasaré 5 de ellos. Dicho esto, comencemos con las cosas que puede hacer para prevenir tal ataque.

1. Asegúrese de mantener actualizado PowerShell

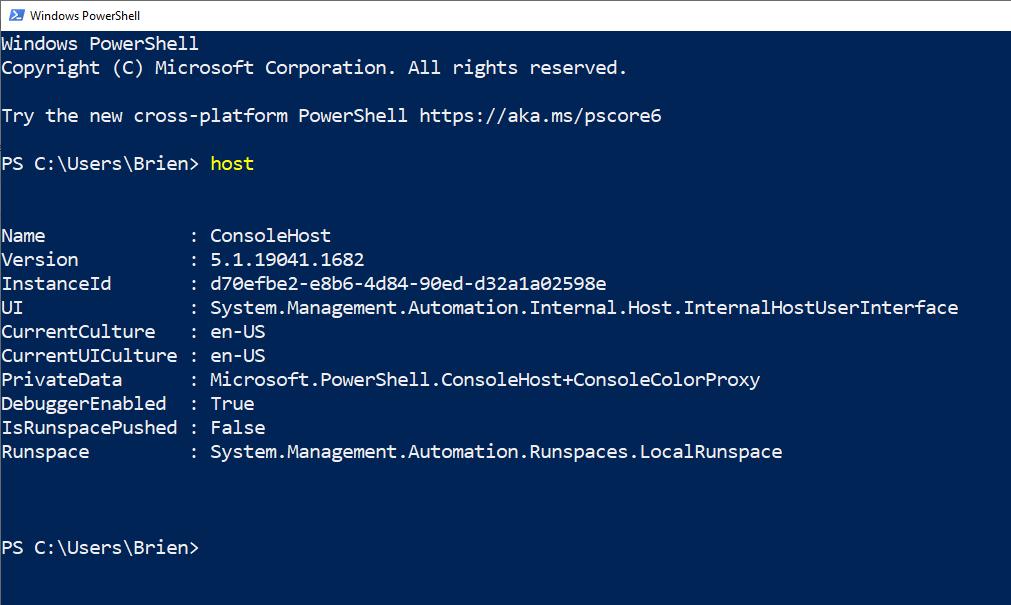

Microsoft agrega nuevas características y capacidades a cada nueva versión. Como tal, una de las cosas más importantes que puede hacer es permanecer A hoy con la última versión de PowerShell. Para saber qué versión está usando, simplemente abra PowerShell e ingrese el Comando anfitrión.

Vale la pena señalar que la versión que obtiene con Windows no es la más reciente. Puedes descargar el última versión de PowerShell aquí.

2. Habilite el registro de PowerShell

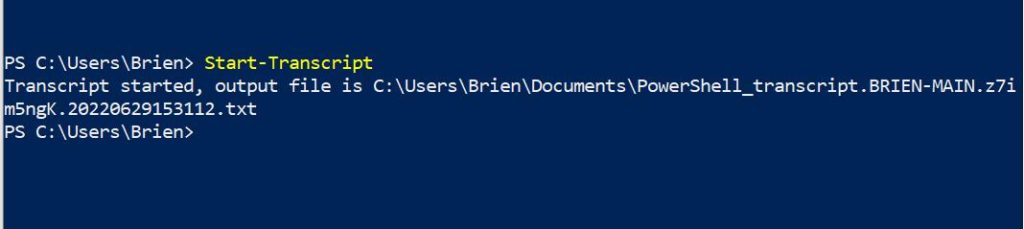

Otra práctica recomendada para mantener PowerShell seguro es habilitar registro. Puede hacer esto de varias maneras, pero uno de los métodos más efectivos implica transcripción. Habilite la transcripción a través de la cmdlet de transcripción de inicio.

3. Use solo la administración suficiente

La administración justa es una característica de seguridad del servidor de Windows que garantiza que los administradores solo tengan los permisos que necesitar para completar la tarea en cuestión. La implementación de Just Enough Administration puede hacer que sea mucho más difícil para un atacante causar estragos en su entorno mediante un script de PowerShell.

4. Ejecute el software antimalware

Aunque los ataques basados en PowerShell difieren de los ataques tradicionales basados en malware, sigue siendo de vital importancia ejecutar software anti-malware en todos los puntos finales de su red. Por un lado, la herramienta no elimina las posibilidades de un ataque de malware normal, por lo que exigiendo la necesidad para software anti-malware. Sin embargo, algunos ataques pueden imitar malware y puede ser detectado por las capacidades heurísticas de un software antimalware.

5. Practica los Principios de Confianza Cero

La idea detrás confianza cero es eso nadie debe tener acceso a cualquier cosa que no es absolutamente necesario para que puedan hacer su trabajo. Además, debe verificar ambos usuario y identidades de dispositivos cada vez que se accede a los recursos. Poner en práctica los principios de confianza cero puede disminuir las posibilidades de un ataque exitoso.

Y listo, esas son 5 mejores prácticas que puede implementar en su organización para reducir la probabilidad de ser víctima de un ataque basado en PowerShell. Recapitulemos.

La línea de fondo

PowerShell es un potente cruz–herramienta de gestión de plataforma con profundidad integración del sistema operativo. Esto lo hace atractivo para los ciberdelincuentes. La mejor manera de protegerse contra el uso malicioso es adherirse a todas las mejores prácticas estándar para la seguridad de Windows.

Una cosa que debe hacer es continuamente mantener PowerShell actualizado con la última versión. Tú también puedes habilitar registro y ejecutar software anti-malware para reducir las posibilidades de ser víctima de un ataque dirigido. Además, puede utilizar el Función de administración suficiente e implementar principios de confianza cero en su organización. Todas estas mejores prácticas son muy recomendables, ¡así que comience a aplicarlas lo antes posible! Hasta la próxima, esté atento a más artículos tecnológicos que se le presenten.

¿Tiene más preguntas sobre PowerShell y ataques relevantes? ¡Consulte las secciones de preguntas frecuentes y recursos a continuación!

Preguntas más frecuentes

¿Pueden las políticas de ejecución ayudar a prevenir un ataque basado en PowerShell?

Las políticas de ejecución pueden ayudar a prevenir la ejecución de ciertos scripts. Sin embargo, las políticas de ejecución existen más como una salvaguarda administrativa que como una verdadera herramienta de seguridad. Un atacante que obtiene los permisos adecuados puede eludir estas políticas de ejecución.

¿Puede mitigar una amenaza desinstalando PowerShell?

Puede desinstalar PowerShell de los sistemas operativos de clientes de Windows, como Windows 10. Sin embargo, desinstalar PowerShell de Windows Server no es una opción. Siendo ese el caso, es mejor concentrarse en mantener su entorno seguro que intentar eliminar la herramienta de secuencias de comandos.

¿Existe algún riesgo asociado con la eliminación de PowerShell de los escritorios de Windows?

Aunque sus usuarios probablemente no estén usando PowerShell, puede apostar que algunas de sus herramientas de administración sí lo están. Los productos System Center de Microsoft, por ejemplo, a menudo ejecutan comandos en segundo plano cuando realizan tareas de administración. En general, la desinstalación de la herramienta puede limitar su capacidad para administrar escritorios de Windows.

¿Qué recomiendan los expertos en ciberseguridad con respecto a la desactivación de PowerShell?

En junio de 2022, las agencias Marketingdecontenidoes de ciberseguridad de los EE. UU., el Reino Unido y Nueva Zelanda emitieron una declaración conjunta. Esta declaración indica que estas agencias recomiendan asegurarse de cumplir con las mejores prácticas de configuración y monitoreo para PowerShell en lugar de intentar eliminarlo.

¿La versión de PowerShell juega un papel en la seguridad general?

Desde una perspectiva de seguridad, es importante asegurarse de que está ejecutando la última versión de la herramienta de secuencias de comandos. Microsoft agrega rutinariamente nuevas funciones a medida que se lanzan nuevas versiones. La versión 4, por ejemplo, introdujo la función de transcripción por encima del hombro. De manera similar, la versión 7 nos brindó capacidades de comunicación remota SSH.

Recursos

TechGenix: artículo sobre PowerShell y malware

Descubra cómo el software malicioso utilizaba la herramienta de secuencias de comandos en el pasado.

TechGenix: artículo sobre scripts maliciosos de PowerShell

Obtenga más información sobre cómo los scripts maliciosos de PowerShell evaden la detección.

TechGenix: artículo sobre ofuscación de scripts de PowerShell

Descubra cómo los atacantes usan la ofuscación para enmascarar scripts maliciosos de PowerShell.

Trend Micro: artículo sobre la defensa contra el malware basado en PowerShell

Descubra más sobre el seguimiento, la detección y la frustración de ataques basados en PowerShell.

Blumira: Artículo sobre actividad maliciosa de PowerShell

Obtenga más información sobre la actividad maliciosa de PowerShell.

Rapid7 Blog: Artículo sobre prevención y detección de ataques maliciosos de PowerShell

Obtenga más información sobre cómo detectar ataques basados en PowerShell.