imágenes falsas

SolarWinds, la compañía anteriormente poco conocida cuya herramienta de monitoreo de red Orion fue un vector principal para una de las infracciones más graves en la historia de los EE. UU., ha presentado soluciones para tres vulnerabilidades graves.

Martin Rakhmanov, investigador de Trustwave SpiderLabs, dijo en una publicación de blog el miércoles que comenzó a analizar los productos de SolarWinds poco después de que FireEye y Microsoft informaran que los piratas informáticos habían tomado el control del sistema de desarrollo de software de SolarWinds y lo usaron para distribuir actualizaciones de puerta trasera a los clientes de Orion. No tardó mucho en encontrar tres vulnerabilidades, dos en Orion y una tercera en un producto conocido como Serv-U FTP para Windows. No hay evidencia de que alguna de las vulnerabilidades haya sido explotada en la naturaleza.

La falla más grave permite a los usuarios sin privilegios ejecutar código de forma remota que toma el control total del sistema operativo subyacente. Rastreada como CVE-2023-25274, la vulnerabilidad se deriva del uso de Microsoft Message Queue por parte de Orion, una herramienta que existe desde hace más de 20 años pero que ya no está instalada de manera predeterminada en las máquinas con Windows.

Difícil de perder

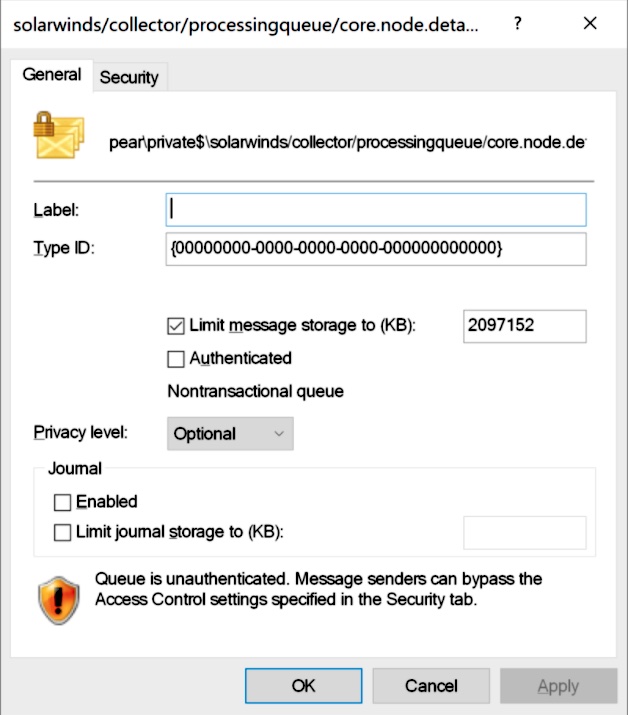

Mientras Rakhmanov buscaba en la consola de administración de computadoras de Windows, rápidamente aprovechó los siguientes permisos de seguridad para una de las docenas de colas privadas que habilitaba:

Laboratorios Spider de Trustwave

“Es bastante difícil pasar por alto ese escudo de advertencia que muestra que la cola, como todas las colas, no está autenticada”, escribió el investigador. “En resumen, los usuarios no autenticados pueden enviar mensajes a dichas colas a través del puerto TCP 1801. Me despertó el interés y salté a ver el código que maneja los mensajes entrantes. Desafortunadamente, resultó ser una víctima de deserialización insegura”.

Trustwave SpiderLabs describió la falla de esta manera en un aviso separado:

SolarWinds Collector Service usa MSMQ (Microsoft Message Queue) y no establece permisos en sus colas privadas. Como resultado, los clientes remotos no autenticados pueden enviar mensajes que procesará Collector Service. Además, al procesar dichos mensajes, el servicio los deserializa de manera insegura, lo que permite la ejecución remota de código arbitrario como LocalSystem.

Credenciales de base de datos para todos

La segunda vulnerabilidad de Orion, rastreada como CVE-2023-25275, es el resultado de que Orion almacena las credenciales de la base de datos de manera insegura. Específicamente, Orion guarda las credenciales en un archivo que pueden leer los usuarios sin privilegios. Rakhmanov llamó en broma a esto «Credenciales de base de datos para todos».

Si bien los archivos protegen criptográficamente las contraseñas, el investigador pudo encontrar un código que convierte la contraseña en texto sin formato. El resultado: cualquier persona que pueda iniciar sesión en un cuadro localmente o a través del Protocolo de escritorio remoto puede obtener las credenciales para SolarWindsOrionDatabaseUser.

“El siguiente paso es conectarse a Microsoft SQL Server utilizando la cuenta recuperada y, en este punto, tenemos control total sobre la base de datos SOLARWINDS_ORION”, escribió Rakhmanov. “Desde aquí, uno puede robar información o agregar un nuevo usuario de nivel de administrador para usar dentro de los productos SolarWinds Orion”.

Crea tu propia cuenta de administrador

La tercera vulnerabilidad, rastreada como CVE-2023-25276, reside en Serv-U FTP para Windows. El programa almacena los detalles de cada cuenta en un archivo separado. Esos archivos pueden ser creados por cualquier usuario de Windows autenticado.

Rakhmanov escribió:

Específicamente, cualquier persona que pueda iniciar sesión localmente oa través de Escritorio remoto puede simplemente colocar un archivo que define a un nuevo usuario, y el FTP de Serv-U lo recogerá automáticamente. A continuación, dado que podemos crear cualquier usuario FTP de Serv-U, tiene sentido definir una cuenta de administrador estableciendo un campo simple en el archivo y luego establecer el directorio de inicio en la raíz de la unidad C:\. Ahora podemos iniciar sesión a través de FTP y leer o reemplazar cualquier archivo en C:\ ya que el servidor FTP se ejecuta como LocalSystem.

Las correcciones para Orion y Serv-U FTP están disponibles aquí y aquí. Las personas que confían en cualquiera de estos productos deben instalar los parches lo antes posible.