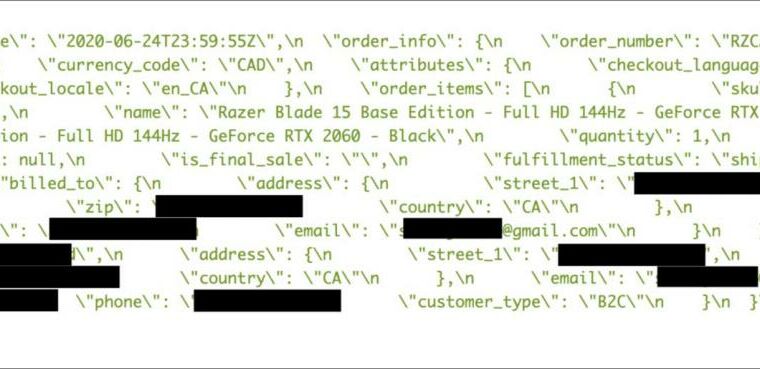

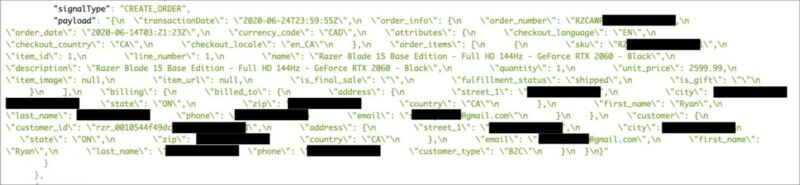

En agosto, el investigador de seguridad Volodymyr Diachenko descubrió un clúster de Elasticsearch mal configurado, propiedad del proveedor de hardware de juegos Razer, que exponía la PII (información de identificación personal) de los clientes.

El grupo contenía registros de los pedidos de los clientes e incluía información como el artículo comprado, el correo electrónico del cliente, la dirección (física) del cliente, el número de teléfono, etc., básicamente, todo lo que esperaría ver de una transacción con tarjeta de crédito, aunque no el crédito. los propios números de tarjeta. El clúster de Elasticseach no solo estuvo expuesto al público, sino que también fue indexado por motores de búsqueda públicos.

Debo decir que realmente disfruté mis conversaciones con diferentes representantes de @Razer equipo de soporte por correo electrónico durante las últimas dos semanas, pero no nos acercó a asegurar la violación de datos en sus sistemas. pic.twitter.com/Z6YZ5wvejl

—Bob Diachenko (@MayhemDayOne) 1 de septiembre de 2023

Diachenko informó a Razer sobre el clúster mal configurado, que contenía aproximadamente los datos de 100 000 usuarios, pero el informe rebotó de un representante de soporte a otro durante más de tres semanas antes de solucionarse.

Razer ofreció la siguiente declaración pública sobre la filtración:

El Sr. Volodymyr nos informó de una configuración incorrecta del servidor que potencialmente expuso los detalles del pedido, el cliente y la información de envío. No se expusieron otros datos confidenciales, como números de tarjetas de crédito o contraseñas.

La configuración incorrecta del servidor se solucionó el 9 de septiembre, antes de que se hiciera público el lapso.

Nos gustaría agradecerle, disculparnos sinceramente por el lapso y hemos tomado todas las medidas necesarias para solucionar el problema, así como realizar una revisión exhaustiva de nuestros sistemas y seguridad de TI. Seguimos comprometidos a garantizar la seguridad digital y la seguridad de todos nuestros clientes.

También contactamos a Razer para hacer comentarios. Poco después de la publicación de este artículo, un representante de Razer confirmó la declaración ya publicada y agregó que los clientes preocupados pueden enviar preguntas a [email protected].

Razer y la nube

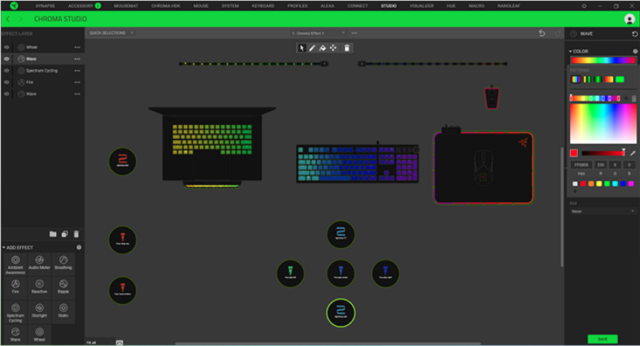

Una de las cosas por las que Razer es bien conocido, además de su propio hardware, es que requiere un inicio de sesión en la nube para casi cualquier cosa relacionada con ese hardware. La compañía ofrece un programa de configuración unificado, Synapse, que usa una interfaz para controlar todo el equipo Razer de un usuario.

Hasta el año pasado, Synapse no funcionaba, y los usuarios no podían configurar su equipo Razer, por ejemplo, cambiar la resolución del mouse o la retroiluminación del teclado, sin iniciar sesión en una cuenta en la nube. Las versiones actuales de Synapse permiten perfiles almacenados localmente para uso fuera de Internet y lo que la compañía denomina «modo de invitado» para evitar el inicio de sesión en la nube.

Muchos jugadores están molestos por la insistencia en una cuenta en la nube para la configuración del hardware que no parece mejorar con su presencia. Su resentimiento es comprensible, porque la funcionalidad omnipresente de la nube viene con vulnerabilidades de la nube. Durante el último año, Razer otorgó a un solo usuario de HackerOne, s3cr3tsdn, 28 recompensas separadas.

Aplaudimos a Razer por ofrecer y pagar recompensas por errores, por supuesto, pero es difícil olvidar que esas vulnerabilidades no habrían estado allí (y no habrían sido explotables globalmente) si Razer no hubiera vinculado la funcionalidad de su dispositivo tan completamente a la nube en el primer momento. lugar.

¿Por qué filtraciones como esta importan?

Es fácil responder con desdén a filtraciones de datos como esta. La información expuesta por el clúster Elastisearch mal configurado de Razer es privada, pero a diferencia de datos similares expuestos en la violación de Ashley Madison hace cinco años, las compras involucradas probablemente no terminarán con el matrimonio de nadie. Tampoco hay contraseñas en los datos de transacciones filtrados.

Pero filtraciones como esta sí importan. Los atacantes pueden usar y usan datos como los filtrados aquí para aumentar la efectividad de las estafas de phishing. Armados con detalles precisos de los pedidos recientes de los clientes y las direcciones físicas y de correo electrónico, los atacantes tienen una buena oportunidad de hacerse pasar por empleados de Razer y hacer ingeniería social para que esos clientes entreguen contraseñas y/o detalles de tarjetas de crédito.

Además del escenario habitual de phishing por correo electrónico, un mensaje que parece una comunicación oficial de Razer, junto con un enlace a una página de inicio de sesión falsa, los atacantes pueden seleccionar la base de datos filtrada para transacciones de alto valor y llamar a esos clientes por teléfono. «Hola, $tu_nombre, te llamo de Razer. Pediste un Razer Blade 15 Base Edition a $2599,99 el $order_date…» es una introducción eficaz para obtener de manera fraudulenta el número real de la tarjeta de crédito del cliente en la misma llamada.

Las fugas y las brechas no van a desaparecer

De acuerdo con el Centro de Recursos de Robo de Identidad, las violaciones y filtraciones de datos reportadas públicamente han disminuido un treinta y tres por ciento hasta ahora, año tras año. (IDTRC clasifica de manera algo engañosa las fugas como la de Razer como infracciones «causadas por un error humano o del sistema»). Esto suena como una buena noticia, hasta que se da cuenta de que todavía significa varias infracciones por día. cada día.

Si bien la cantidad de infracciones ha disminuido este año, muy probablemente, según IDTRC, debido a la hipervigilancia de la seguridad por parte de las empresas que de repente se enfrentan a necesidades de trabajo remoto a una escala sin precedentes, la cantidad de estafas no lo es. Los atacantes reutilizan los datos violados o filtrados para ataques de phishing semidirigido y relleno de credenciales durante años después del compromiso real.

Minimizar su perfil de amenazas

Como consumidor, lamentablemente es poco lo que puede hacer para que las empresas pierdan el control de sus datos una vez que los tienen. En su lugar, debe centrarse en minimizar la cantidad de datos que tienen las empresas en primer lugar; por ejemplo, ninguna empresa debe tener una contraseña que pueda usarse con su nombre o dirección de correo electrónico para iniciar sesión en una cuenta en otra empresa. También podría considerar seriamente si realmente necesitar para crear nuevas cuentas basadas en la nube que contengan información de identificación personal en primer lugar.

Por último, tenga en cuenta cómo funcionan los ataques de phishing y de ingeniería social y cómo protegerse contra ellos. Evite hacer clic en los enlaces del correo electrónico, especialmente en los enlaces que exigen que inicie sesión. Tenga en cuenta a dónde van esos enlaces: la mayoría de los clientes de correo electrónico, ya sean programas o basados en la Web, le permitirán ver a dónde va una URL al pasar el cursor sobre ella sin hacer clic. Del mismo modo, vigile la barra de direcciones de su navegador: una página de inicio de sesión en MyFictitiousBank, aunque parezca legítima, es una mala noticia si la URL en la barra de direcciones es DougsDogWashing.biz.

Imagen del listado por Jim Salter