En diciembre, Ars informó que hasta 3 millones de personas habían sido infectadas por extensiones de navegador Chrome y Edge que robaron datos personales y redirigieron a los usuarios a sitios publicitarios o de phishing. Ahora, los investigadores que descubrieron la estafa han revelado hasta qué punto los desarrolladores de la extensión se tomaron para ocultar sus nefastas acciones.

Como se informó anteriormente, las 28 extensiones disponibles en los repositorios oficiales de Google y Microsoft se publicitaban como una forma de descargar imágenes, videos u otro contenido de sitios como Facebook, Instagram, Vimeo y Spotify. Detrás de escena, también recopilaron las fechas de nacimiento de los usuarios, las direcciones de correo electrónico y la información del dispositivo y redirigieron los clics y los resultados de búsqueda a sitios maliciosos. Google y Microsoft finalmente eliminaron las extensiones.

Investigadores de Avast, con sede en Praga, dijeron el miércoles que los desarrolladores de la extensión emplearon una forma novedosa de ocultar el tráfico malicioso enviado entre los dispositivos infectados y los servidores de comando y control a los que se conectaron. Específicamente, las extensiones canalizaron comandos a los encabezados de tráfico de control de caché que se camuflaron para que aparecieran como datos relacionados con Google Analytics, que los sitios web utilizan para medir las interacciones de los visitantes.

Refiriéndose a la campaña como CacheFlow, los investigadores de Avast escribieron:

CacheFlow se destacó en particular por la forma en que las extensiones maliciosas intentarían ocultar su comando y controlar el tráfico en un canal encubierto utilizando el encabezado HTTP Cache-Control de sus solicitudes de análisis. Creemos que esta es una nueva técnica. Además, nos parece que el tráfico al estilo de Google Analytics se agregó no solo para ocultar los comandos maliciosos, sino que los autores de la extensión también estaban interesados en las solicitudes de análisis. Creemos que intentaron resolver dos problemas, comando y control y obtención de información analítica, con una solución.

Las extensiones, explicó Avast, enviaron lo que parecían ser solicitudes estándar de análisis de Google a https://stats.script-protection[.]com/__utm.gif. El servidor atacante entonces respondería con un encabezado Cache-Control especialmente formado, que el cliente luego descifraría, analizaría y ejecutaría.

Los desarrolladores de la extensión usaron otros métodos para cubrir sus huellas, que incluyen:

- Evitar infectar a usuarios que probablemente sean desarrolladores web o investigadores. Los desarrolladores hicieron esto examinando las extensiones que los usuarios ya tenían instaladas y comprobando si el usuario accedía a sitios web alojados localmente. Además, en el caso de que una extensión detectara que se abrieron las herramientas de desarrollo del navegador, desactivaría rápidamente su funcionalidad maliciosa.

- Esperar tres días después de la infección para activar la funcionalidad maliciosa.

- Comprobación de cada consulta de búsqueda de Google realizada por un usuario. En el caso de que una consulta preguntara sobre un servidor, las extensiones utilizadas para comando y control, las extensiones cesarían inmediatamente su actividad maliciosa.

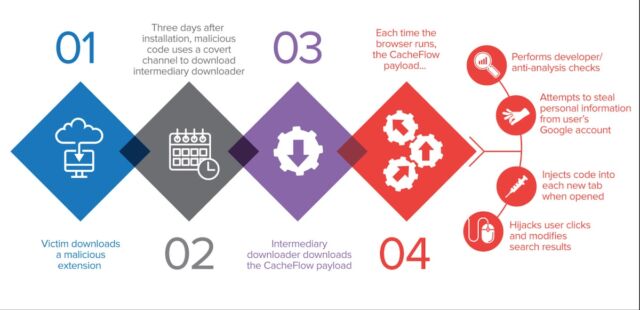

Aquí hay una descripción general de cómo funcionaron las extensiones:

Avast

Según las revisiones de los usuarios de algunas de las extensiones, la campaña CacheFlow parece haber estado activa desde octubre de 2023. Avast dijo que las medidas de sigilo que descubrió pueden explicar por qué la campaña pasó desapercibida durante tanto tiempo.

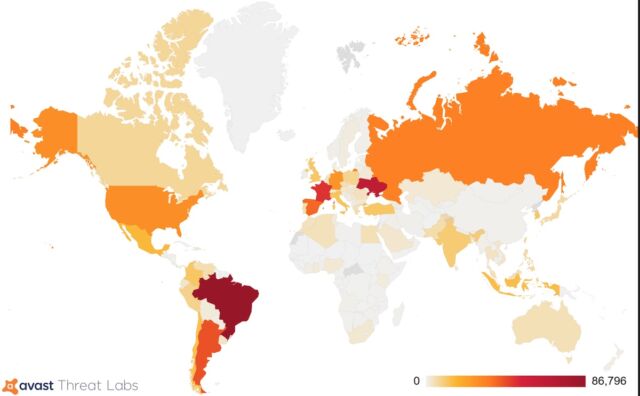

Los países con mayor número de usuarios infectados fueron Brasil, Ucrania y Francia.

Avast

La cobertura anterior de Ars enumera los nombres de las 28 extensiones que se encontraron como maliciosas. El seguimiento de Avast del miércoles proporciona indicadores adicionales de compromiso que las personas pueden verificar para ver si estaban infectados.