Durante décadas, el uso de huellas dactilares para autenticar usuarios en computadoras, redes y áreas restringidas estuvo (con algunas excepciones notables) principalmente limitado a organizaciones grandes y con buenos recursos que usaban equipos especializados y costosos. Todo eso cambió en 2013 cuando Apple presentó TouchID. En unos pocos años, la validación basada en huellas dactilares estuvo disponible para las masas a medida que los fabricantes de computadoras, teléfonos y candados agregaron sensores que brindaban a los usuarios una alternativa a las contraseñas al desbloquear los dispositivos.

Aunque los piratas informáticos lograron derrotar a TouchID con una huella dactilar falsa menos de 48 horas después de que se implementara la tecnología en el iPhone 5S, la autenticación basada en huellas dactilares en los últimos años se ha vuelto mucho más difícil de vencer. Hoy en día, las huellas dactilares son ampliamente aceptadas como una alternativa segura a las contraseñas cuando se desbloquean dispositivos en muchos contextos, pero no en todos.

Una probabilidad muy alta

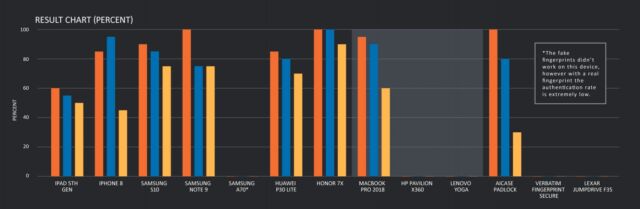

Un estudio publicado el miércoles por el grupo de seguridad Talos de Cisco deja en claro que la alternativa no es adecuada para todos, es decir, aquellos que pueden ser el objetivo de piratas informáticos patrocinados por naciones u otros grupos de ataque calificados, bien financiados y determinados. Los investigadores gastaron alrededor de $2,000 durante varios meses probando la autenticación de huellas dactilares ofrecida por Apple, Microsoft, Samsung, Huawei y tres fabricantes de cerraduras. El resultado: en promedio, las huellas dactilares falsas pudieron eludir los sensores al menos una vez aproximadamente el 80 por ciento de las veces.

Los porcentajes se basan en 20 intentos para cada dispositivo con la mejor huella dactilar falsa que los investigadores pudieron crear. Si bien los productos de Apple Apple limitan a los usuarios a cinco intentos antes de solicitar el PIN o la contraseña, los investigadores sometieron los dispositivos a 20 intentos (es decir, varios grupos de uno o más intentos). De los 20 intentos, 17 fueron exitosos. Otros productos probados permitieron significativamente más o incluso un número ilimitado de intentos fallidos.

El informe del martes se apresuró a señalar que los resultados requirieron varios meses de arduo trabajo, con más de 50 moldes de huellas dactilares creados antes de que uno funcionara. El estudio también señaló que las demandas del ataque, que implicaba obtener una imagen limpia de la huella dactilar de un objetivo y luego obtener acceso físico al dispositivo del objetivo, significaba que solo los adversarios más decididos y capaces tendrían éxito.

“Aún así, este nivel de tasa de éxito significa que tenemos una probabilidad muy alta de desbloquear cualquiera de los dispositivos probados antes de que vuelva a caer en el desbloqueo con PIN”, escribieron los investigadores de Talos Paul Rascagneres y Vitor Ventura. “Los resultados muestran que las huellas dactilares son buenas. suficiente para proteger la privacidad de la persona promedio si pierde su teléfono. Sin embargo, una persona que probablemente sea el objetivo de un actor bien financiado y motivado no debe usar la autenticación de huellas dactilares».

Los dispositivos más susceptibles a las huellas dactilares falsas fueron el candado AICase y los teléfonos con Android Honor 7x de Huawei y Note 9 de Samsung, todos los cuales fueron ignorados el 100 por ciento de las veces. Luego vino la autenticación de huellas dactilares en el iPhone 8, MacBook Pro 2023 y Samsung S10, donde la tasa de éxito fue superior al 90 por ciento. Cinco modelos de portátiles con Windows 10 y dos unidades USB (Verbatim Fingerprint Secure y Lexar Jumpdrive F35) fueron los que mejor se desempeñaron, y los investigadores lograron una tasa de éxito del 0 %.

El siguiente cuadro resume los resultados:

cisco-talos

La razón de los mejores resultados de las máquinas con Windows 10, dijeron los investigadores, es que el algoritmo de comparación para todas ellas residía en el sistema operativo y, por lo tanto, el resultado se compartió entre todas las plataformas. Los investigadores advirtieron contra la conclusión de que la tasa de éxito cero para los dispositivos con Windows 10 y las unidades USB significaba que eran más seguros.

“Estimamos que con un mayor presupuesto, más recursos y un equipo dedicado a esta tarea, también es posible eludir estos sistemas”, escribieron.

Otro producto probado, un Samsung A70, también obtuvo una tasa de falla del 0 por ciento, pero los investigadores lo atribuyeron a la dificultad para lograr que la autenticación funcione, incluso cuando recibió información de huellas dactilares reales que se habían registrado.

Derrotar la autenticación de huellas dactilares: un tutorial

Hay dos pasos para la autenticación de huellas dactilares: captura, en la que un sensor genera una imagen de la huella dactilar, y análisis que compara la huella dactilar ingresada con la huella dactilar registrada. Algunos dispositivos usan firmware que se ejecuta en el sensor para realizar la comparación, mientras que otros dependen del sistema operativo. Windows Hello incluido en Windows 10, por ejemplo, realiza la comparación desde el sistema operativo utilizando la Guía de diseño de dispositivos biométricos de Microsoft.

Hay tres tipos de sensores. Los sensores capacitivos usan la conductividad eléctrica natural de un dedo para leer las impresiones, ya que las crestas tocan al lector mientras que los valles no. Los sensores ópticos leen la imagen de una huella dactilar mediante el uso de una fuente de luz que ilumina las crestas en contacto con el lector y las lee a través de un prisma. Los sensores ultrasónicos emiten un pulso ultrasónico que genera un eco que lee el sensor, con crestas y valles que registran diferentes firmas.

Los investigadores idearon tres técnicas para recolectar la huella dactilar de un objetivo. La primera es la recolección directa, que implica que un objetivo presione con un dedo una marca de arcilla conocida como plastilina. Con eso, el atacante obtiene un negativo de la huella dactilar. La segunda técnica es hacer que el objetivo presione un dedo sobre un lector de huellas dactilares, como el que se usa en aeropuertos, bancos y cruces fronterizos. El lector luego capturaría una imagen de mapa de bits de la impresión. El tercero es capturar una huella en un vaso para beber u otra superficie transparente y tomarle una fotografía.

Después de recopilar la impresión mediante el lector de impresión o los métodos fotográficos, a menudo se requieren ciertas optimizaciones. Para las huellas registradas en un lector de huellas dactilares, por ejemplo, se tenían que fusionar varias imágenes para crear una sola imagen que fuera lo suficientemente grande como para pasar por una huella dactilar real. A continuación se muestra un ejemplo del proceso, realizado en las huellas dactilares que el FBI obtuvo del gángster de la era de la prohibición, Al Capone.

Mientras tanto, las impresiones capturadas en un vidrio y luego fotografiadas tenían que ser retocadas con filtros para aumentar el contraste. Luego, los investigadores utilizaron herramientas de escultura digital como ZBrush para crear un modelo 3D basado en la imagen 2D.

cisco-talos

Una vez que la huella digital se recolectó de un escáner o vidrio y luego se optimizó, los investigadores las replicaron en un molde, que se hizo con pegamento para tela o silicona. Al trabajar con sensores capacitivos, los materiales también debían incluir grafito y polvo de aluminio para aumentar la conductividad.

Para pasar con éxito como un dedo real, el molde tenía que tener un tamaño preciso. Una variación de solo el 1 por ciento demasiado grande o demasiado pequeña haría que el ataque fallara. Esta exigencia complicaba el proceso, ya que había que curar los mohos para crear rigidez y eliminar toxinas. El curado a menudo provocaba que los moldes se encogieran.

La fundición de la impresión en un molde se realizó con una impresora 3D de resolución de 25 micrones o de 50 micrones. El primero fue más preciso pero requirió una hora para imprimir un solo molde. Este último tomó la mitad de tiempo pero no fue tan preciso. Una vez que los investigadores crearon un molde, lo presionaron contra el sensor para ver si trataba la impresión falsa como la real registrada para desbloquear el teléfono, la computadora portátil o la cerradura.

El gráfico anterior que muestra los resultados rastrea cómo funcionaron varios métodos de recopilación en dispositivos específicos. En siete casos, la recolección directa funcionó mejor, y en solo un caso, un método diferente, un lector de huellas dactilares, funcionó mejor.

Haciendo que funcione en el mundo real

La mayor tasa de éxito de la recolección directa no significa necesariamente que sea el método de recolección más eficaz en los ataques del mundo real, ya que requiere que el adversario engañe o fuerce al objetivo a presionar un dedo contra un trozo de arcilla blanda. Por el contrario, la obtención de huellas dactilares de lectores de impresión o de fotografías de manchas en el vidrio puede ser mejor, ya que los atacantes del estado-nación pueden tener más facilidad para recuperar imágenes impresas de un aeropuerto o puesto de control aduanero u obtener subrepticiamente un vaso después de que un objetivo lo use.

Otra posibilidad es violar una base de datos de datos de huellas dactilares, como hicieron los piratas informáticos en 2023 cuando robaron 5,6 millones de juegos de huellas dactilares de la Oficina de Administración de Personal de EE. UU.

“La recogida directa siempre es mejor [option], porque directamente tenemos el molde (sobre la platilina)”, escribió en un correo electrónico Rascagneres, el investigador de Talos. “El tamaño es perfecto; no necesitamos una impresora 3D. Este es el enfoque más eficiente. Los otros dos métodos de recopilación también funcionan, pero con menos éxito del esperado”.

Los investigadores equilibraron las estrictas demandas del ataque con un presupuesto relativamente modesto de solo $ 2,000.

“El punto del bajo presupuesto era asegurar que el escenario fuera lo más realista posible”, me dijo Rascagneres. “Determinamos que si podíamos hacerlo por $2k, entonces era razonablemente factible. Con un precio bajo, el proceso de hacer impresiones funcionales era realmente muy complejo y requería mucho tiempo”.

La conclusión, dijeron los investigadores, no es que la autenticación de huellas dactilares sea demasiado débil como para confiar en ella. Para la mayoría de las personas en la mayoría de los entornos, está perfectamente bien, y cuando los riesgos aumentan temporalmente, como cuando la policía con una orden de registro llama a una puerta, los usuarios generalmente pueden desactivar la autenticación de huellas dactilares y recurrir a la verificación de contraseña o PIN. Al mismo tiempo, los usuarios deben recordar que la autenticación de huellas dactilares no es infalible.

“Cualquier técnica de clonación de huellas dactilares es extremadamente difícil, lo que hace que la autenticación de huellas dactilares sea un método válido para el 95 por ciento de la población”, escribió Ventura, el otro investigador de Talos, en un correo electrónico. “Las personas que tienen un perfil de bajo riesgo y no necesitan preocuparse por los actores de amenazas a nivel de estado-nación están bien. El 5 por ciento restante podría estar expuesto y es posible que desee tomar otras precauciones”.