Patricio Wardle

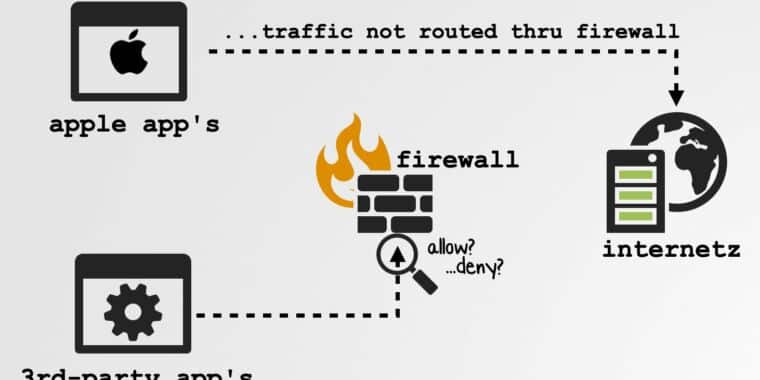

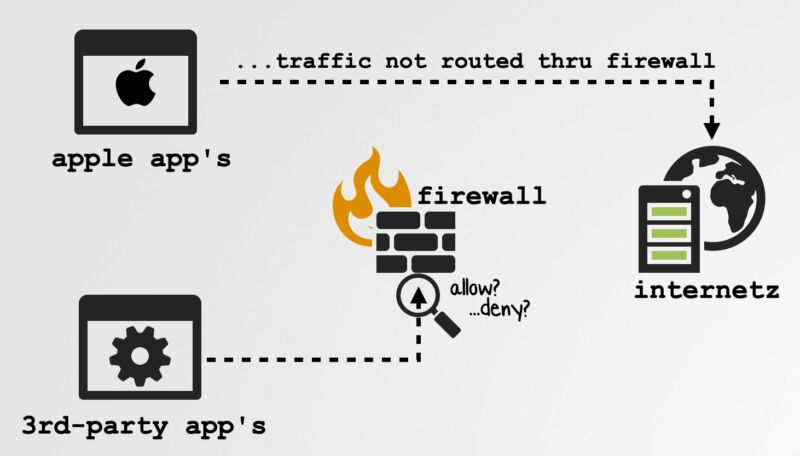

Los cortafuegos no son solo para redes corporativas. Un gran número de personas preocupadas por la seguridad o la privacidad también las usan para filtrar o redirigir el tráfico que entra y sale de sus computadoras. Apple recientemente realizó un cambio importante en macOS que frustra estos esfuerzos.

A partir del lanzamiento de macOS Catalina el año pasado, Apple agregó una lista de 50 aplicaciones y procesos específicos de Apple que debían estar exentos de firewalls como Little Snitch y Lulu. La exención no documentada, que no entró en vigencia hasta que se reescribieron los cortafuegos para implementar cambios en Big Sur, salió a la luz por primera vez. en octubre. Patrick Wardle, investigador de seguridad en Mac y desarrollador empresarial de iOS Jamf, documentó más el nuevo comportamiento durante el fin de semana.

En Big Sur, Apple decidió eximir a muchas de sus aplicaciones de ser enrutadas a través de los marcos que ahora requieren el uso de firewalls de terceros (LuLu, Little Snitch, etc.) 🧐

P: ¿Podría ser (ab)utilizado por malware para eludir también dichos cortafuegos? 🤔

R: Aparentemente sí, y trivialmente así 😬😱😭 pic.twitter.com/CCNcnGPFIB

—Patrick Wardle (@patrickwardle) 14 de noviembre de 2023

“100% ciego”

Para demostrar los riesgos que conlleva este movimiento, Wardle, un ex pirata informático de la NSA, demostró cómo los desarrolladores de malware podrían aprovechar el cambio para evitar una medida de seguridad probada y verdadera. Configuró a Lulu y Little Snitch para bloquear todo el tráfico saliente en una Mac con Big Sur y luego ejecutó un pequeño script de programación que tenía un código de explotación que interactuaba con una de las aplicaciones que Apple eximió. La secuencia de comandos de python no tuvo problemas para llegar a un servidor de comando y control que configuró para simular uno que el malware usa comúnmente para filtrar datos confidenciales.

«Amablemente pidió (¿obligó?) a uno de los elementos confiables de Apple a generar tráfico de red a un servidor controlado por un atacante y podría (ab)usar esto para filtrar archivos», me dijo Wardle, refiriéndose al guión. “Básicamente, ‘Oiga, Sr. Apple Item, ¿puede enviar este archivo al servidor remoto de Patrick?’ Y estaría amablemente de acuerdo. Y dado que el tráfico provenía del elemento de confianza, nunca se enrutaría a través del firewall… lo que significa que el firewall es 100 % ciego».

Wardle tuiteó una parte de un informe de error que envió a Apple durante la fase beta de Big Sur. Advierte específicamente que «las herramientas de seguridad esenciales, como los firewalls, son ineficaces» según el cambio.

Apple aún tiene que explicar la razón detrás del cambio. Las configuraciones incorrectas del cortafuegos suelen ser la causa de que el software no funcione correctamente. Una posibilidad es que Apple implementó el movimiento para reducir la cantidad de solicitudes de soporte que recibe y mejorar la experiencia de Mac para las personas que no están capacitadas para configurar reglas de firewall efectivas. No es raro que los cortafuegos eximan su propio tráfico. Apple puede estar aplicando la misma lógica.

Pero la incapacidad de anular la configuración viola un principio básico de que las personas deberían poder restringir selectivamente el tráfico que fluye desde sus propias computadoras. En caso de que una Mac se infecte, el cambio también brinda a los piratas informáticos una forma de eludir lo que para muchos es una mitigación efectiva contra tales ataques.

«El problema que veo es que abre la puerta para hacer exactamente lo que Patrick demostró… los autores de malware pueden usar esto para filtrar datos a través de un firewall», dijo Thomas Reed, director de Mac y ofertas móviles en la firma de seguridad Malwarebytes. “Además, siempre existe la posibilidad de que alguien tenga una necesidad legítima de bloquear algo del tráfico de Apple por algún motivo, pero esto elimina esa capacidad sin usar algún tipo de filtro de red de hardware fuera de la Mac”.

Las personas que quieran saber qué aplicaciones y procesos están exentos pueden abrir la terminal de macOS e ingresar sudo defaults read /System/Library/Frameworks/NetworkExtension.framework/Resources/Info.plist ContentFilterExclusionList.

NKE

El cambio se produjo cuando Apple dejó de usar las extensiones del kernel de macOS, que los desarrolladores de software usaban para hacer que las aplicaciones interactuaran directamente con el sistema operativo. La desaprobación incluía NKE, abreviatura de extensiones de kernel de red, que los productos de firewall de terceros usaban para monitorear el tráfico entrante y saliente.

En lugar de NKE, Apple introdujo un nuevo marco de modo de usuario llamado Network Extension Framework. Para ejecutarse en Big Sur, todos los firewalls de terceros que usaban NKE tuvieron que reescribirse para usar el nuevo marco.

Los representantes de Apple no respondieron a las preguntas enviadas por correo electrónico sobre este cambio. Esta publicación se actualizará si responden más tarde. Mientras tanto, las personas que quieran anular esta nueva exención tendrán que encontrar alternativas. Como señaló Reed anteriormente, una opción es confiar en un filtro de red que se ejecuta desde fuera de su Mac. Otra posibilidad es confiar en PF, o el cortafuegos Packet Filter integrado en macOS.

Imagen de listado por Apple