imágenes falsas

Los piratas informáticos respaldados por el gobierno de Corea del Norte explotaron un día cero crítico de Chrome en un intento de infectar las computadoras de cientos de personas que trabajan en una amplia gama de industrias, incluidos los medios de comunicación, TI, criptomonedas y servicios financieros, dijo Google el jueves.

La falla, rastreada como CVE-2022-0609, fue explotada por dos grupos de piratería norcoreanos separados. Ambos grupos implementaron el mismo kit de explotación en sitios web que pertenecían a organizaciones legítimas y fueron pirateados o se configuraron con el propósito expreso de enviar código de ataque a visitantes desprevenidos. Un grupo se denominó Operation Dream Job y estaba dirigido a más de 250 personas que trabajaban para 10 empresas diferentes. El otro grupo, conocido como AppleJeus, apuntó a 85 usuarios.

Trabajos de ensueño y riquezas en criptomonedas

“Sospechamos que estos grupos trabajan para la misma entidad con una cadena de suministro compartida, de ahí el uso del mismo kit de explotación, pero cada uno opera con un conjunto de misiones diferente y despliega diferentes técnicas”, dijo Adam Weidemann, investigador del grupo de análisis de amenazas de Google. , escribió en una publicación. «Es posible que otros atacantes respaldados por el gobierno de Corea del Norte tengan acceso al mismo kit de explotación».

La Operación Dream Job ha estado activa desde al menos junio de 2023, cuando los investigadores de la firma de seguridad ClearSky observaron que el grupo apuntaba a empresas gubernamentales y de defensa. Los malos se dirigieron a empleados específicos de las organizaciones con ofertas falsas de un «trabajo de ensueño» con empresas como Boeing, McDonnell Douglas y BAE. Los piratas informáticos idearon una elaborada campaña de ingeniería social que utilizó perfiles ficticios de LinkedIn, correos electrónicos, mensajes de WhatsApp y llamadas telefónicas. El objetivo de la campaña era tanto robar dinero como recopilar inteligencia.

Mientras tanto, AppleJeus se remonta al menos a 2023. Fue entonces cuando los investigadores de la firma de seguridad Kaspersky vieron a los piratas informáticos de Corea del Norte apuntando a un intercambio de criptomonedas utilizando malware que se hacía pasar por una aplicación de comercio de criptomonedas. La operación AppleJeus se destacó por el uso de una aplicación maliciosa que fue escrita para macOS, que los investigadores de la compañía dijeron que probablemente era la primera vez que un APT, abreviatura de «grupo de amenazas persistentes avanzadas» respaldado por el gobierno, usó malware para apuntar a esa plataforma. También cabe destacar el uso por parte del grupo de malware que se ejecutaba únicamente en la memoria sin escribir un archivo en el disco duro, una característica avanzada que dificulta mucho la detección.

Uno de los dos grupos (Weidemann no dijo cuál) también usó algunos de los mismos servidores de control para infectar a los investigadores de seguridad el año pasado. La campaña utilizó personas ficticias de Twitter para desarrollar relaciones con los investigadores. Una vez que se estableció un nivel de confianza, los piratas informáticos utilizaron un proyecto de día cero de Internet Explorer o un proyecto malicioso de Visual Studio que supuestamente contenía el código fuente para un exploit de prueba de concepto.

En febrero, los investigadores de Google se enteraron de una vulnerabilidad crítica que se estaba explotando en Chrome. Los ingenieros de la empresa corrigieron la vulnerabilidad y le dieron la designación CVE-2022-0609. El jueves, la compañía proporcionó más detalles sobre la vulnerabilidad y cómo los dos piratas informáticos norcoreanos la explotaron.

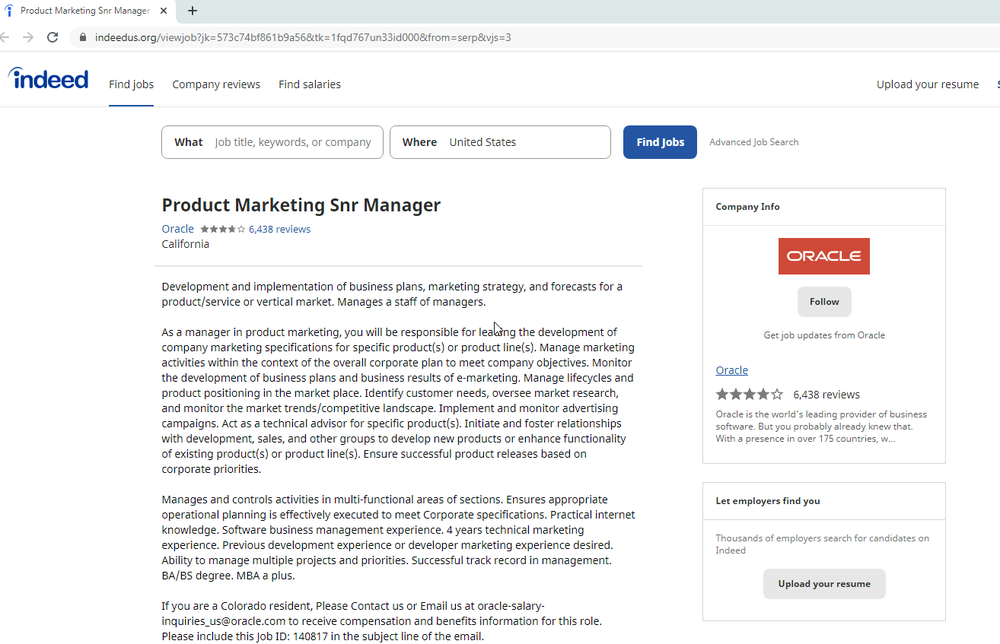

Operation Dream Job envió correos electrónicos a los objetivos que pretendían provenir de reclutadores de empleo que trabajaban para Disney, Google y Oracle. Los enlaces incrustados en el correo electrónico falsificaban sitios legítimos de búsqueda de empleo, como Indeed y ZipRecruiter. Los sitios contenían un iframe que desencadenó el exploit.

He aquí un ejemplo de una de las páginas utilizadas:

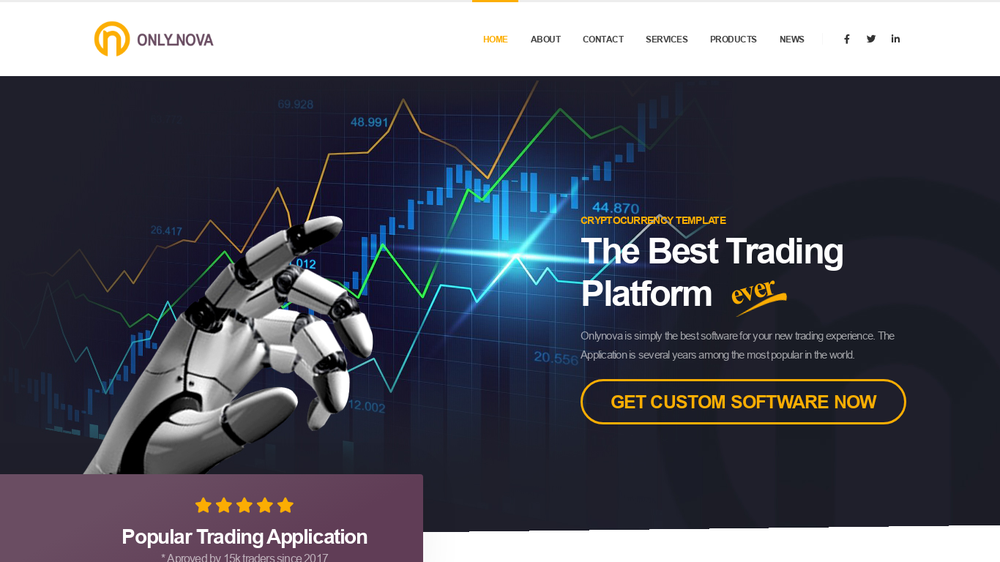

Los miembros de Operation AppleJeus comprometieron los sitios web de al menos dos empresas legítimas de servicios financieros y una variedad de sitios ad hoc que promocionaban aplicaciones de criptomonedas maliciosas. Al igual que los sitios de Dream Job, los sitios utilizados por AppleJeus también contenían iframes que activaron el exploit.

Una aplicación falsa introducida en la Operación AppleJeus

¿Hay un escape de caja de arena en este kit?

El kit de explotación se escribió de manera que ocultara cuidadosamente el ataque, entre otras cosas, disfrazando el código de explotación y activando la ejecución remota de código solo en casos seleccionados. El kit también parece haber utilizado un exploit separado para salir del entorno limitado de seguridad de Chrome. Los investigadores de Google no pudieron determinar ese código de escape, dejando abierta la posibilidad de que la vulnerabilidad que explotó aún no se haya reparado.