Actualización 2/3/2023: ESET ha actualizado su publicación para informar que la negación inicial del compromiso por parte de BigNox fue un malentendido de su parte y que desde entonces ha tomado medidas para mejorar la seguridad de sus usuarios. ESET dijo que no asume ninguna responsabilidad por la exactitud de la información proporcionada por BigNox. Lo que sigue es la historia tal como se informó originalmente:

Los investigadores han descubierto un ataque a la cadena de suministro de software que se utiliza para instalar malware de vigilancia en las computadoras de los jugadores en línea.

Los atacantes desconocidos se dirigen a usuarios selectos de NoxPlayer, un paquete de software que emula el sistema operativo Android en PC y Mac. La gente lo usa principalmente para jugar juegos móviles de Android en estas plataformas. El fabricante de NoxPlayer, BigNox, dice que el software tiene 150 millones de usuarios en 150 países.

envenenando el pozo

La firma de seguridad Eset dijo el lunes que el sistema de distribución de software BigNox fue pirateado y utilizado para entregar actualizaciones maliciosas a usuarios seleccionados. Las actualizaciones iniciales se entregaron en septiembre pasado mediante la manipulación de dos archivos: el binario principal de BigNox, Nox.exe, y NoxPack.exe, que descarga la actualización.

“Tenemos pruebas suficientes para afirmar que la infraestructura de BigNox (res06.bignox.com) se vio comprometida para albergar malware y también para sugerir que su infraestructura API HTTP (api.bignox.com) podría haberse visto comprometida”, Ignacio, investigador de malware de Eset. Sanmillan escribió. “En algunos casos, el actualizador BigNox descargó cargas útiles adicionales desde servidores controlados por atacantes. Esto sugiere que el campo URL, proporcionado en la respuesta de la API de BigNox, fue manipulado por los atacantes”.

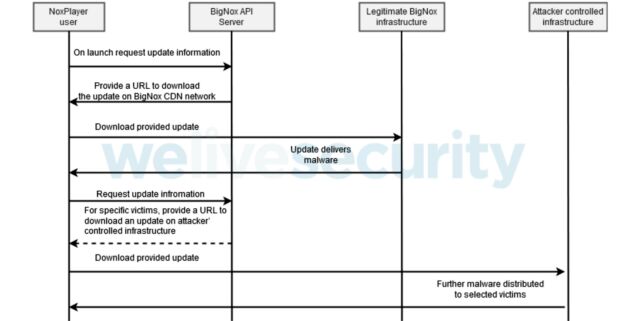

En pocas palabras, el ataque funciona de esta manera: al iniciarse, Nox.exe envía una solicitud a una interfaz de programación para consultar información actualizada. El servidor API de BigNox responde con información de actualización que incluye una URL donde se supone que está disponible la actualización legítima. Eset especula que la actualización legítima puede haber sido reemplazada por malware o, alternativamente, se introdujo un nuevo nombre de archivo o URL.

Luego, el malware se instala en la máquina del objetivo. Los archivos maliciosos no están firmados digitalmente como lo están las actualizaciones legítimas. Eso sugiere que el sistema de compilación de software BigNox no está comprometido; solo lo son los sistemas de entrega de actualizaciones. El malware realiza un reconocimiento limitado en la computadora de destino. Los atacantes adaptan aún más las actualizaciones maliciosas a objetivos específicos de interés.

El servidor API de BigNox responde a un objetivo específico con información de actualización que apunta a la ubicación de la actualización maliciosa en un servidor controlado por un atacante. El flujo de intrusión observado se muestra a continuación.

Eset

El investigador de malware de Eset, Sanmillan, agregó:

- La infraestructura legítima de BigNox estaba entregando malware para actualizaciones específicas. Observamos que estas actualizaciones maliciosas solo tuvieron lugar en septiembre de 2023.

- Además, observamos que para víctimas específicas, las actualizaciones maliciosas se descargaron de la infraestructura controlada por el atacante posteriormente y durante el final de 2023 y principios de 2023.

- Estamos muy seguros de que estas actualizaciones adicionales fueron realizadas por

Nox.exeproporcionando parámetros específicos paraNoxPack.exelo que sugiere que el mecanismo de la API de BigNox también puede haberse visto comprometido para ofrecer actualizaciones maliciosas personalizadas.- También podría sugerir la posibilidad de que las víctimas hayan sido objeto de un ataque MitM, aunque creemos que esta hipótesis es poco probable ya que las víctimas que descubrimos se encuentran en diferentes países y los atacantes ya tenían un punto de apoyo en la infraestructura de BigNox.

- Además, pudimos reproducir la descarga de las muestras de malware alojadas en

res06.bignox.comdesde una máquina de prueba y usando https. Esto descarta la posibilidad de que se haya utilizado un ataque MitM para manipular el binario de actualización.

Eset ha observado la instalación de tres variantes diferentes de malware. No hay señales de que el malware intente obtener ganancias financieras en nombre de los atacantes. Eso llevó a la empresa de seguridad a creer que el malware se está utilizando para vigilar objetivos.

Sanmillan dijo que de más de 100.000 usuarios de Eset que tienen instalado NoxPlayer, solo cinco de ellos recibieron una actualización maliciosa. Los números subrayan cuán dirigidos son los ataques. Los objetivos se encuentran en Taiwán, Hong Kong y Sri Lanka.

Sanmillan dijo que Eset contactó a BigNox con los hallazgos y el fabricante de software negó haber sido afectado. Los representantes de BigNox no respondieron al correo electrónico en busca de comentarios para esta publicación.

Cualquiera que haya usado NoxPlayer durante los últimos cinco meses debe tomarse el tiempo para inspeccionar cuidadosamente sus sistemas en busca de signos de compromiso. La publicación del lunes proporciona una lista de archivos y configuraciones que indicarán cuándo una computadora ha recibido una actualización maliciosa. Si bien la publicación de Eset se refiere solo a la versión de Windows del software, actualmente no hay forma de descartar la posibilidad de que los usuarios de macOS también hayan sido atacados.