Un «grupo de amenazas» previamente identificado como responsable de una serie de ataques a proveedores de TI en Arabia Saudita ahora ha sido detectado apuntando a veteranos militares estadounidenses y empresas con una página web maliciosa que pretende ser un sitio de empleo. Según un informe publicado hoy por los investigadores de Cisco Talos Warren Mercer, Paul Rascagneres y Jungsoo An, el sitio ofrece un cliente de escritorio gratuito, que en realidad es un instalador de spyware.

Symantec identificó al grupo en una publicación de inteligencia de amenazas a principios de este mes. Llamado Tortoiseshell, el grupo ha estado relacionado con ataques a 11 empresas, la mayoría de las cuales están ubicadas en Arabia Saudita. Todos los ataques utilizaron la misma herramienta de acceso remoto, Backdoor.Syskit de Symantec, codificada tanto en Delphi (el lenguaje de programación Object Pascal introducido originalmente por Borland) como en Microsoft .NET.

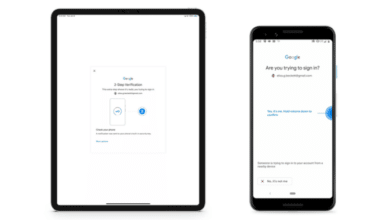

Una puerta trasera muy similar es parte de un paquete lanzado por el sitio web descubierto por Talos, HireMilitaryHeroes.com. Todavía en vivo, el sitio en sí no tiene más contenido que tres enlaces para «probar nuestra aplicación de escritorio gratis»: para Windows 10, Windows 8.1 y Windows 8. La «aplicación» es un instalador falso que, cuando se completa la instalación del malware. , muestra un mensaje de error que dice «su solución de seguridad está interrumpiendo las conexiones con nuestros servidores».

Mientras se ejecuta, el instalador verifica si puede llegar a Google, una medida para verificar si se está ejecutando en un entorno limitado de seguridad. Si no puede, se apaga. Pero si se conecta, descarga dos archivos de un servidor alojado por una empresa en Atlanta: una herramienta de reconocimiento y la puerta trasera. Si algo falla durante la descarga, el instalador envía un correo electrónico a una dirección de Gmail desde otra dirección de Gmail ([email protected]), cuyas credenciales están codificadas en el instalador.

-

El instalador falso completa…

-

… y luego culpa a su configuración de seguridad.

La herramienta de reconocimiento, con el nombre de archivo «bird.exe», se llama internamente Liderc, un ser mítico del folclore húngaro que evoluciona de un pollo a un súcubo. Realiza una recopilación exhaustiva de datos sobre el sistema en el que se instaló, incluida la fecha, la hora, los controladores instalados, el nivel de parche, la configuración de la red, el controlador de dominio, el nombre de la cuenta del administrador y una lista de otras cuentas disponibles. También verifica el tamaño de la pantalla a través del Instrumental de administración de Windows, y es probable que vuelva a verificar si se está ejecutando en un espacio aislado. Todos estos datos se devuelven al atacante, que podría usarlos para diseñar ataques.

La puerta trasera, llamada «IvizTech» en este caso, puede ejecutar comandos en el sistema infectado, cargar y descargar archivos, usar PowerShell para descomprimir y ejecutar el código descargado y, cuando se le ordena, desinstalarse y eliminarse. La puerta trasera no funciona sin el instalador, ya que recibe la dirección IP del servidor de comando y control como argumento de ejecución cuando el instalador lo inicia, una medida que probablemente se tome para evitar que los investigadores de malware descubran el servidor.