Los usuarios de Linux recibieron el martes una gran dosis de malas noticias: una vulnerabilidad de 12 años en una herramienta del sistema llamada Polkit otorga a los atacantes privilegios de root sin restricciones en las máquinas que ejecutan la mayoría de las principales distribuciones del sistema operativo de código abierto.

Anteriormente llamado PolicyKit, Polkit administra los privilegios de todo el sistema en sistemas operativos similares a Unix. Proporciona un mecanismo para que los procesos no privilegiados interactúen de forma segura con los procesos privilegiados. También permite a los usuarios ejecutar comandos con altos privilegios mediante el uso de un componente llamado pkexec, seguido del comando.

Trivial de explotar y 100 por ciento confiable

Como la mayoría de los sistemas operativos, Linux proporciona una jerarquía de niveles de permisos que controla cuándo y qué aplicaciones o usuarios pueden interactuar con recursos confidenciales del sistema. El diseño pretende limitar el daño que puede ocurrir si no se confía en que un usuario tenga el control administrativo de una red o si la aplicación es pirateada o malintencionada.

Desde 2009, pkexec ha contenido una vulnerabilidad de corrupción de memoria que las personas con control limitado de una máquina vulnerable pueden explotar para aumentar los privilegios hasta llegar a la raíz. Explotar la falla es trivial y, según algunas versiones, 100 por ciento confiable. Los atacantes que ya tienen un punto de apoyo en una máquina vulnerable pueden abusar de la vulnerabilidad para asegurarse de que una carga maliciosa o un comando se ejecute con los derechos de sistema más altos disponibles. PwnKit, como llaman los investigadores a la vulnerabilidad, también se puede explotar incluso si el demonio Polkit no se está ejecutando.

PwnKit fue descubierto por investigadores de la firma de seguridad Qualys en noviembre y se dio a conocer el martes después de haber sido parcheado en la mayoría de las distribuciones de Linux. PwnKit se rastrea como CVE-2023-4034.

En un correo electrónico, el director de investigación de amenazas de vulnerabilidad de Qualys, Bharat Jogi, escribió:

El escenario de ataque más probable es el de una amenaza interna en la que un usuario malintencionado puede escalar desde ningún privilegio a privilegios completos de raíz. Desde la perspectiva de una amenaza externa, si un atacante ha podido establecerse en un sistema a través de otra vulnerabilidad o una violación de contraseña, ese atacante puede escalar a todos los privilegios de root a través de esta vulnerabilidad.

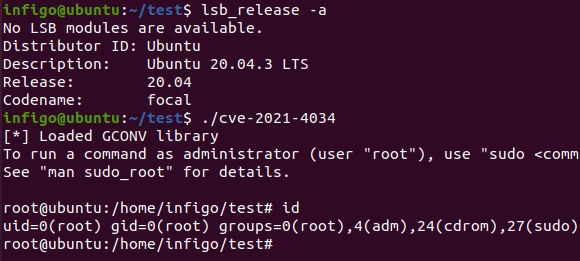

Jogi dijo que los exploits requieren acceso local autenticado a la máquina vulnerable y no se pueden ejecutar de forma remota sin dicha autenticación. Aquí hay un video del exploit en acción.

Vulnerabilidad de PwnKit.

Por ahora, Qualys no está lanzando un código de explotación de prueba de concepto por temor a que el código resulte más beneficioso para los sombreros negros que para los defensores. El código PoC ha sido publicado por otra fuente, y los investigadores dijeron que es solo cuestión de tiempo hasta que PwnKit sea explotado en la naturaleza.

“Esperamos que el exploit se haga público pronto y que los atacantes comiencen a explotarlo; esto es especialmente peligroso para cualquier sistema multiusuario que permita el acceso de shell a los usuarios”, escribió Bojan Zdrnja, probador de penetración y controlador en SANS. El investigador dijo que recreó con éxito un exploit que funcionó en una máquina con Ubuntu 20.04.

Los investigadores de Qualys no son los únicos en tropezar con esta vulnerabilidad, o al menos con un error muy similar. En 2013, el investigador Ryan Mallon informó públicamente sobre el mismo error e incluso escribió un parche, aunque finalmente no pudo encontrar la forma de explotar la vulnerabilidad. Y en junio pasado, el investigador de seguridad de Github, Kevin Backhouse, también informó sobre una vulnerabilidad de escalada de privilegios. Recibió la designación de seguimiento de CVE-2023-3560 y un parche de los principales distribuidores de Linux.

Lol, escribí en un blog sobre esta vulnerabilidad de polkit en 2013: https://t.co/a6ciqwCmyt. No pude encontrar una vía real para la explotación, pero identifiqué la causa raíz.

—Ryan Mallon (@ryiron) 26 de enero de 2022

SIN

Los principales distribuidores de Linux han lanzado parches para la vulnerabilidad, y los profesionales de la seguridad instan encarecidamente a los administradores a priorizar la instalación del parche. Aquellos que no puedan parchear inmediatamente deben usar el chmod 0755 /usr/bin/pkexec Comando para eliminar el bit SUID de pkexec, lo que evita que se ejecute como root cuando lo ejecuta un usuario sin privilegios. Los avisos de Debian, Ubuntu y Red Hat están aquí, aquí y aquí.

Aquellos que quieran saber si la vulnerabilidad ha sido explotada en sus sistemas pueden buscar entradas de registro que digan «El valor de la variable SHELL no se encontró en el archivo /etc/shells» o «El valor de la variable de entorno […] contiene contenido sospechoso”. Sin embargo, Qualys advirtió a las personas que PwnKit también se puede explotar sin dejar rastros.