The Washington Post informó hoy que la relación de Apple con los investigadores de seguridad de terceros podría necesitar algunos ajustes adicionales. Específicamente, el programa de «recompensa de errores» de Apple, una forma en que las empresas alientan a los investigadores de seguridad éticos a encontrar y divulgar de manera responsable los problemas de seguridad con sus productos, parece menos amigable para los investigadores y más lento de pagar que el estándar de la industria.

The Post dice que entrevistó a más de dos docenas de investigadores de seguridad que compararon el programa de recompensas por errores de Apple con programas similares de competidores como Facebook, Microsoft y Google. Esos investigadores alegan serios problemas de comunicación y una falta general de confianza entre Apple y la comunidad de seguridad de la información. Se supone que sus recompensas son atractivas: «un programa de recompensas por errores en el que la casa siempre gana», según la directora ejecutiva de Luta Security, Katie Moussouris.

Mala comunicación y recompensas no pagadas

El ingeniero de software Tian Zhang parece ser un ejemplo perfecto de la anécdota de Moussouris. En 2023, Zhang informó sobre una importante falla de seguridad en HomeKit, la plataforma de automatización del hogar de Apple. Esencialmente, la falla permitía que cualquier persona con un Apple Watch se hiciera cargo de los accesorios administrados por HomeKit físicamente cerca de ellos, incluidas las cerraduras inteligentes, así como las cámaras de seguridad y las luces.

Después de un mes de correos electrónicos repetidos a la seguridad de Apple sin respuesta, Zhang reclutó al sitio de noticias de Apple 9to5Mac para comunicarse con Apple PR; Zhang los describió como «mucho más receptivos» de lo que había sido Apple Product Security. Dos semanas después, seis semanas después de informar inicialmente sobre la vulnerabilidad, el problema finalmente se solucionó en iOS 11.2.1.

Según Zhang, su segundo y tercer informe de errores fueron nuevamente ignorados por Product Security, sin pagar recompensas ni otorgar crédito, pero los errores en sí fueron corregidos. La membresía del Programa de Desarrolladores de Apple de Zhang fue revocada después de la presentación del tercer error.

A pesar de otorgar permisos de «solo en uso» a la aplicación, Brunner descubrió que su aplicación en realidad recibía permiso en segundo plano las 24 horas del día, los 7 días de la semana.

El desarrollador de aplicaciones suizo Nicolas Brunner tuvo una experiencia igualmente frustrante en 2023. Mientras desarrollaba una aplicación para Swiss Federal Roadways, Brunner descubrió accidentalmente una vulnerabilidad grave de seguimiento de ubicación de iOS que permitiría que una aplicación de iOS rastreara a los usuarios sin su consentimiento. Específicamente, otorgar permiso a una aplicación para acceder a los datos de ubicación solo mientras está en primer plano en realidad otorga acceso de seguimiento permanente a la aplicación las 24 horas del día, los 7 días de la semana.

Brunner informó el error a Apple, que finalmente lo solucionó en iOS 14.0 e incluso acreditó a Brunner en las notas de la versión de seguridad. Pero Apple vaciló durante siete meses en pagarle una recompensa, y finalmente le notificó que «el problema informado y su prueba de concepto no demuestran las categorías enumeradas» para el pago de la recompensa. Según Brunner, Apple dejó de responder a sus correos electrónicos después de esa notificación, a pesar de las solicitudes de aclaración.

Según la propia página de pagos de Apple, el descubrimiento de errores de Brunner parecería calificar fácilmente para una recompensa de $ 25,000 o incluso $ 50,000 en la categoría «Aplicación instalada por el usuario: acceso no autorizado a datos confidenciales». Esa categoría hace referencia específicamente a «datos confidenciales normalmente protegidos por un aviso de TCC», y la página de pagos luego define «datos confidenciales» para incluir «datos de ubicación precisos históricos o en tiempo real, o datos de usuario similares, que normalmente el sistema evitaría». .»

Cuando se le pidió que comentara sobre el caso de Brunner, el jefe de ingeniería y arquitectura de seguridad de Apple, Ivan Krstić, dijo a The Washington Post que «cuando cometemos errores, trabajamos duro para corregirlos rápidamente y aprendemos de ellos para mejorar rápidamente el programa».

Un programa antipático

Moussouris, quien ayudó a crear programas de recompensas por errores tanto para Microsoft como para el Departamento de Defensa de los EE. UU., le dijo al Post que «debe tener un mecanismo de corrección de errores interno saludable antes de poder intentar tener un programa saludable de divulgación de vulnerabilidades de errores». Moussouris continuó preguntando: «¿Qué espera que suceda si [researchers] informar de un error que ya conocías pero que no has solucionado? ¿O si denuncian algo que te lleva 500 días arreglar?».

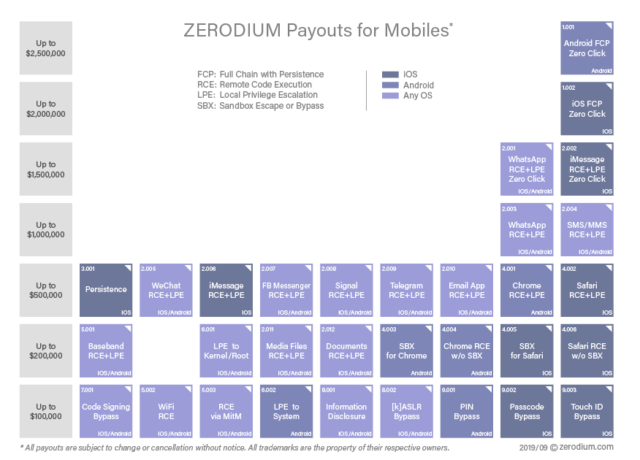

Una de esas opciones es pasar por alto un programa de recompensas por errores relativamente poco amigable ejecutado por el proveedor en cuestión y, en su lugar, vender la vulnerabilidad a los corredores del mercado gris, donde los actores de amenazas como el Grupo NSO de Israel pueden comprar el acceso a ellos. Zerodium ofrece recompensas de hasta 2 millones de dólares por las vulnerabilidades de iOS más graves, con vulnerabilidades menos graves como el error de exposición de ubicación de Brunner en su categoría de «hasta 100 000 dólares».

El ex científico investigador de la NSA, Dave Aitel, le dijo al Post que el enfoque cerrado y secreto de Apple para tratar con los investigadores de seguridad obstaculiza la seguridad general de sus productos. «Tener una buena relación con la comunidad de seguridad te brinda una visión estratégica que va más allá del ciclo de tu producto», dijo Aitel, y agregó: «Contratar a un grupo de personas inteligentes solo te lleva hasta cierto punto».

El fundador de Bugcrowd, Casey Ellis, dice que las empresas deberían pagar a los investigadores cuando los errores informados conducen a cambios en el código que cierran una vulnerabilidad, incluso si, como Apple le dijo a Brunner de manera bastante confusa sobre su error de ubicación, el error informado no cumple con la interpretación estricta de las pautas de la compañía. . “Cuanta más buena fe haya, más productivos serán los programas de recompensas”, dijo.

¿Un éxito arrollador?

La propia descripción de Apple de su programa de recompensas por errores es decididamente más optimista de lo que parecen sugerir los incidentes descritos anteriormente y las reacciones de la comunidad de seguridad en general.

El jefe de Ingeniería y Arquitectura de Seguridad de Apple, Ivan Krstić, le dijo al Washington Post que «el programa Apple Security Bounty ha sido un gran éxito». Según Krstić, la compañía casi ha duplicado su pago anual de recompensas por errores y lidera la industria en cantidad promedio de recompensas.

«Estamos trabajando arduamente para escalar el programa durante su espectacular crecimiento y continuaremos ofreciendo las mejores recompensas a los investigadores de seguridad», continuó Krstić. Pero a pesar del aumento año tras año de Apple en los pagos de recompensas totales, la compañía está muy por detrás de sus rivales Microsoft y Google, que pagaron un total de $ 13,6 millones y $ 6,7 millones, respectivamente, en sus informes anuales más recientes, en comparación con los $ 3,7 millones de Apple. .