Los atacantes explotaron una vulnerabilidad de día cero en los programas iTunes e iCloud de Apple para infectar computadoras con Windows con ransomware sin activar las protecciones antivirus, informaron el jueves investigadores de Morphisec. Apple reparó la vulnerabilidad a principios de esta semana.

La vulnerabilidad residía en el componente Bonjour en el que se basan tanto iTunes como iCloud para Windows, según una publicación de blog. El error se conoce como una ruta de servicio sin comillas, que como sugiere su nombre, ocurre cuando un desarrollador se olvida de encerrar una ruta de archivo entre comillas. Cuando el error está en un programa confiable, como uno firmado digitalmente por un desarrollador conocido como Apple, los atacantes pueden explotar la falla para hacer que el programa ejecute código que, de lo contrario, la protección antivirus podría marcar como sospechoso.

El CTO de Morphisec, Michael Gorelik, lo explicó de esta manera:

Dado que muchas soluciones de detección se basan en la supervisión del comportamiento, la cadena de ejecución del proceso (principal-secundario) juega un papel importante en la fidelidad de las alertas. Si un proceso legítimo firmado por un proveedor conocido ejecuta un nuevo proceso secundario malicioso, una alerta asociada tendrá una puntuación de confianza más baja que si el proceso primario no estaba firmado por un proveedor conocido. Dado que Bonjour está firmado y es conocido, el adversario usa esto para su beneficio. Además, los proveedores de seguridad intentan minimizar los conflictos innecesarios con las aplicaciones de software conocidas, por lo que no evitarán esto por temor a interrumpir las operaciones.

Se han encontrado vulnerabilidades de ruta sin comillas en otros programas, incluido un controlador de gráficos Intel, ExpressVPN y Forcepoint VPN.

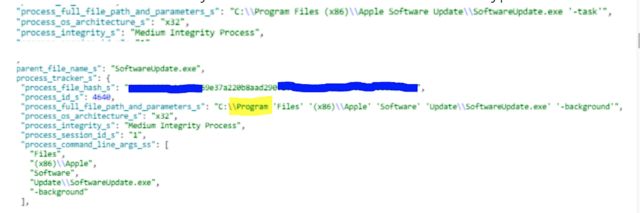

En agosto, Morphisec descubrió que los atacantes estaban aprovechando la vulnerabilidad para instalar un ransomware llamado BitPaymer en las computadoras de una empresa no identificada de la industria automotriz. El exploit permitió a los atacantes ejecutar un archivo malicioso llamado «Programa», que presumiblemente ya estaba en la red del objetivo.

Gorelik continuó:

Además, el archivo «Programa» malicioso no viene con una extensión como «.exe». Esto significa que es probable que los productos AV no escaneen el archivo, ya que estos productos tienden a escanear solo extensiones de archivo específicas para limitar el impacto en el rendimiento de la máquina. En este escenario, Bonjour intentaba ejecutarse desde la carpeta «Archivos de programa», pero debido a la ruta sin comillas, ejecutó el ransomware BitPaymer, ya que se llamaba «Programa». Así es como el día cero pudo evadir la detección y eludir AV.

Gorelik dijo que Morphisec notificó «inmediatamente» a Apple sobre el exploit activo al encontrarlo en agosto. El lunes, Apple corrigió la vulnerabilidad tanto en iTunes 12.10.1 para Windows como en iCloud para Windows 7.14. Los usuarios de Windows que tengan cualquiera de las aplicaciones instaladas deben asegurarse de que las actualizaciones automáticas funcionen como se supone que deben hacerlo. En un correo electrónico, Gorelik dijo que su compañía ha informado vulnerabilidades adicionales que Apple aún no ha reparado. Los representantes de Apple no respondieron a un correo electrónico en busca de comentarios para esta publicación.

Además, cualquier persona que haya instalado y luego desinstalado iTunes debe inspeccionar sus PC para asegurarse de que también se eliminó Bonjour. Eso es porque el desinstalador de iTunes no elimina automáticamente Bonjour.

«Nos sorprendieron los resultados de una investigación que mostró que el actualizador Bonjour está instalado en una gran cantidad de computadoras en diferentes empresas», escribió Gorelik. «Muchas de las computadoras desinstalaron iTunes hace años mientras que el componente Bonjour permanece en silencio, sin actualizar y aún funcionando en segundo plano».

Un comentario aparte: Gorelik describió a Bonjour como «un mecanismo que Apple usa para entregar futuras actualizaciones». Mientras tanto, Apple y muchos otros recursos dicen que es un servicio que usan las aplicaciones de Apple para encontrar bibliotecas de música compartidas y otros recursos en una red local. En un correo electrónico, Gorelik dijo que Bonjour cumple ambas funciones.

«Además, en el ataque específico, Bonjour estaba ejecutando el ejecutable SoftwareUpdate que se encuentra en C:\\Program Files (x86)\\Apple Software Update\\SoftwareUpdate.exe, pero en su lugar ejecutaron C:\\Program con el resto como parámetros -> «C:\\Program ‘Files’ ‘(x86)\\Apple’ ‘Software’ ‘Update\\SoftwareUpdate.exe'», escribió. Continuó diciendo que los desarrolladores de Apple «no han arreglado todos las vulnerabilidades reportadas por nosotros, solo la que fue abusada por los atacantes».