Inteligencia de seguridad de Microsoft

Los CAPTCHA, esos acertijos con sonidos apagados o letras borrosas o onduladas que los sitios web usan para filtrar bots (a menudo sin éxito), han molestado a los usuarios finales durante más de una década. Ahora, es probable que las pruebas de desafío y respuesta molesten a los objetivos de los ataques de malware.

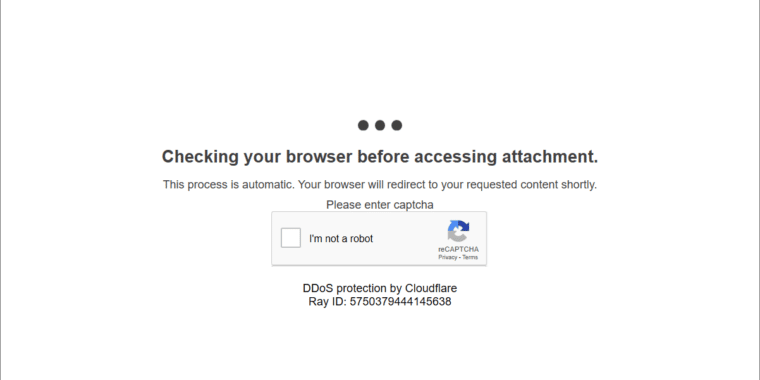

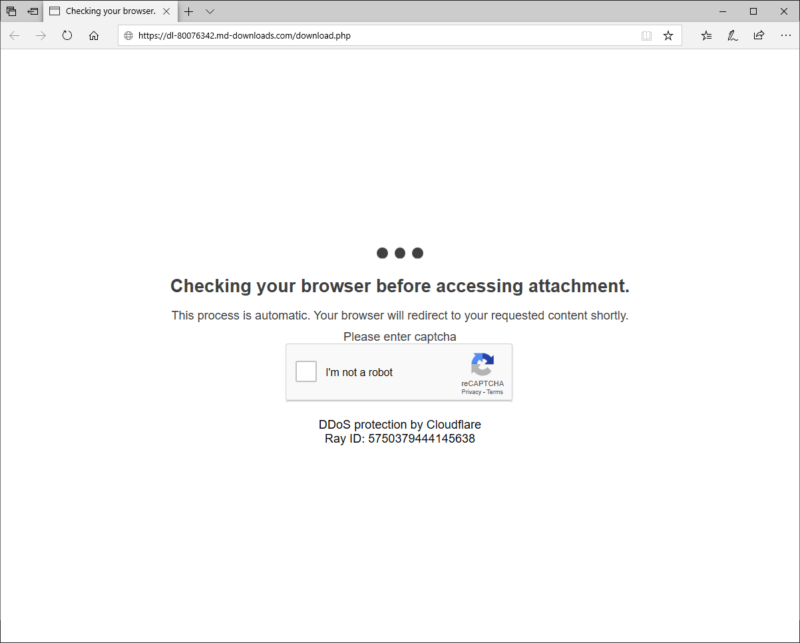

Microsoft detectó recientemente un grupo de ataque que distribuía un documento de Excel malicioso en un sitio que requería que los usuarios completaran un CAPTCHA, muy probablemente en un intento de frustrar la detección automática por parte de los buenos. El archivo de Excel contiene macros que, cuando están habilitadas, instalan GraceWire, un troyano que roba información confidencial, como contraseñas. Los ataques son obra de un grupo que Microsoft llama Chimborazo, que los investigadores de la compañía han estado rastreando desde al menos enero.

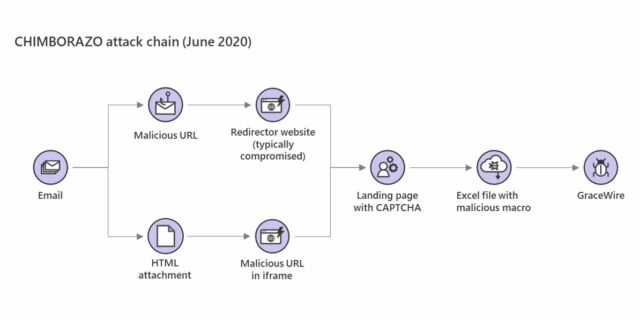

Anteriormente, Microsoft observó que Chimborazo distribuía el archivo de Excel en archivos adjuntos incluidos en mensajes de phishing y luego se difundía a través de enlaces web incrustados. En las últimas semanas, el grupo ha comenzado a enviar correos electrónicos de phishing que cambian las cosas nuevamente. En algunos casos, los phishing incluyen enlaces que conducen a sitios de redireccionamiento (generalmente sitios legítimos que han sido comprometidos). En otros casos, los correos electrónicos tienen un adjunto HTML que contiene una etiqueta iframe maliciosa.

De cualquier manera, hacer clic en el enlace o archivo adjunto lleva a un sitio donde los objetivos descargan el archivo malicioso, pero solo después de completar el CAPTCHA (que es la abreviatura de la prueba de Turing pública completamente automatizada para diferenciar a las computadoras de los humanos). El propósito: frustrar el análisis automatizado que utilizan los defensores para detectar y bloquear ataques y cerrar las campañas de ataque. Por lo general, el análisis lo realizan esencialmente bots que descargan muestras de malware y las ejecutan y analizan en máquinas virtuales.

Requerir la finalización exitosa de un CAPTCHA significa que el análisis solo ocurrirá cuando un ser humano vivo descargue la muestra. Sin la automatización, las posibilidades de que el archivo malicioso pase desapercibido son mucho mejores. Microsoft ha llamado Dudear a la campaña de ataque en curso de Chimborazo.

“CHIMBORAZO, el grupo detrás de las campañas de Dudear que implementan el troyano que roba información GraceWire, evolucionó sus métodos una vez más en la búsqueda constante de evasión de detección”, escribió el grupo de inteligencia de seguridad de Microsoft en un Twittear el miércoles. “El grupo ahora usa sitios web con CAPTCHA para evitar el análisis automatizado”.

CHIMBORAZO, el grupo detrás de las campañas de Dudear que implementan el troyano de robo de información GraceWire, evolucionó sus métodos una vez más en la búsqueda constante de evasión de detección. El grupo ahora usa sitios web con CAPTCHA para evitar el análisis automatizado. pic.twitter.com/Kz3cdwYDd7

— Inteligencia de seguridad de Microsoft (@MsftSecIntel) 17 de junio de 2023

El flujo de ataque se ve así:

Inteligencia de seguridad de Microsoft

En campaña el grupo de Inteligencia de Seguridad cubierto en enero, Chimborazo usó un servicio de rastreo de IP para rastrear las direcciones IP de las máquinas que descargan el archivo de Excel malicioso, presumiblemente para evadir también la detección automática. En ese entonces, era la primera vez que Microsoft veía a Chimborazo usar sitios de redireccionamiento.

Jérôme Segura, jefe de inteligencia de amenazas del proveedor de seguridad Malwarebytes, dijo que el uso de CAPTCHA en ataques de malware es raro pero no sin precedentes. señaló a este tuit desde finales de diciembre que estaba haciendo lo mismo. En ese caso, los atacantes requerían objetivos para completar un CAPTCHA que era una imitación del servicio reCAPTCHA de Google. Si bien era falso, cumplía el mismo propósito que uno real: frustrar el análisis automatizado al requerir que una persona real descargara el archivo.

El CAPTCHA detectado por Microsoft también puede ser un reCAPTCHA falso. La evidencia: como se ve en la imagen en la parte superior de esta publicación, dice reCAPTCHA y debajo afirma proporcionar «protección contra DDoS por parte de Cloudflare». Esos son dos servicios separados. (Por otra parte, como señala un comentarista, es posible que los atacantes usaran ambos servicios por separado). Los representantes de Google no respondieron de inmediato a un correo electrónico en busca de comentarios para esta publicación.

Cambiar periódicamente las rutinas de ataque es una forma en que los atacantes se mantienen por delante de los defensores, creando un proceso interminable de ida y vuelta que requiere una vigilancia constante para que los defensores estén al tanto. Es probable que el grupo de ataque cambie de rumbo nuevamente en los próximos meses.

Publicación actualizada para agregar comentarios en el penúltimo párrafo.