imágenes falsas

Las redes informáticas de alto rendimiento, algunas pertenecientes a las organizaciones más importantes del mundo, están siendo atacadas por una puerta trasera recientemente descubierta que brinda a los piratas informáticos la capacidad de ejecutar de forma remota los comandos de su elección, dijeron investigadores el martes.

Kobalos, como los investigadores de la firma de seguridad Eset han llamado al malware, es una puerta trasera que se ejecuta en Linux, FreeBSD y Solaris, y los artefactos de código sugieren que alguna vez se ejecutó en AIX y las antiguas plataformas Windows 3.11 y Windows 95. La puerta trasera se lanzó a la naturaleza a más tardar en 2023, y el grupo detrás de ella estuvo activo durante todo el año pasado.

puerta trasera multirayas

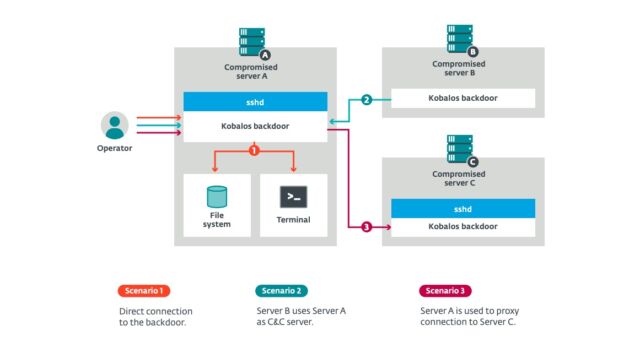

Si bien el diseño de Kobalos es complejo, sus funcionalidades son limitadas y están casi completamente relacionadas con el acceso de puerta trasera encubierta. Una vez implementado por completo, el malware brinda acceso al sistema de archivos del sistema comprometido y permite el acceso a una terminal remota que brinda a los atacantes la capacidad de ejecutar comandos arbitrarios.

En un modo, el malware actúa como un implante pasivo que abre un puerto TCP en una máquina infectada y espera una conexión entrante de un atacante. Un modo separado permite que el malware convierta los servidores en servidores de comando y control a los que se conectan otros dispositivos infectados con Kobalos.

Las máquinas infectadas también se pueden usar como proxies que se conectan a otros servidores comprometidos con Kobalos. Estos proxies se pueden encadenar para que los operadores puedan usar múltiples máquinas comprometidas con Kobalos para alcanzar sus objetivos finales.

La siguiente figura muestra una descripción general de las características de Kobalos:

Eset

Para mantener el sigilo, Kobalos cifra las comunicaciones con las máquinas infectadas utilizando dos claves de 16 bytes que se generan y luego se cifran con una clave privada RSA-512 protegida con contraseña. Todo el tráfico entrante y saliente a partir de ese momento se cifra con RC4 utilizando las dos claves. El malware utiliza un mecanismo de ofuscación complejo que dificulta el análisis de terceros.

Pequeño número de objetivos de élite

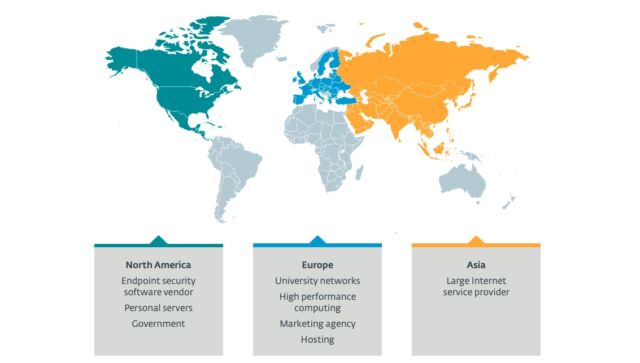

Los infectados con el malware incluyen una universidad, una empresa de seguridad de punto final, agencias gubernamentales y un gran ISP, entre otros. Una computadora de alto rendimiento comprometida tenía nada menos que 512 gigabytes de RAM y casi un petabyte de almacenamiento.

Eset dijo que el número de víctimas se midió en decenas. El número proviene de un escaneo de Internet que mide el comportamiento que ocurre cuando se establece una conexión con un host comprometido desde un puerto de origen específico. La siguiente imagen muestra que las víctimas estaban ubicadas en Estados Unidos, Europa y Asia:

Eset

La robustez del malware, combinada con la pequeña cantidad de objetivos destacados, demuestra que Kobalos es el trabajo de un equipo avanzado de piratas informáticos, particularmente en el camino menos transitado del malware no basado en Windows.

“Las numerosas funciones bien implementadas y las técnicas de evasión de red muestran que los atacantes detrás de Kobalos tienen mucho más conocimiento que el típico autor de malware que se dirige a Linux y otros sistemas que no son Windows”, escribieron los investigadores de Eset Marc-Etienne M.Léveillé e Ignacio Sanmillan en un artículo. reporte. “Sus objetivos, al ser de un perfil bastante alto, también muestran que el objetivo de los operadores de Kobalos no es comprometer tantos sistemas como sea posible. Su pequeña huella y sus técnicas de evasión de red pueden explicar por qué pasó desapercibido hasta que nos acercamos a las víctimas con los resultados de nuestro escaneo en Internet”.

Hasta el momento, no está claro cómo se instalará Kobalos. Un componente que roba las credenciales que los administradores usaron para iniciar sesión en las máquinas que usan el protocolo SSH es una posibilidad, pero es poco probable que sea el único medio de infección. Tampoco está claro exactamente qué están haciendo los operadores de Kobalos con el malware. No hubo señales de que los sistemas comprometidos se usaran para extraer criptomonedas o llevar a cabo otras tareas de computación intensiva.

“Todavía se desconoce la intención de los autores de este malware”, escribieron. “No hemos encontrado ninguna pista que indique si roban información confidencial, persiguen ganancias monetarias o buscan otra cosa”.