Microsoft ha parcheado una vulnerabilidad crítica de día cero que los piratas informáticos de Corea del Norte estaban utilizando para atacar a los investigadores de seguridad con malware.

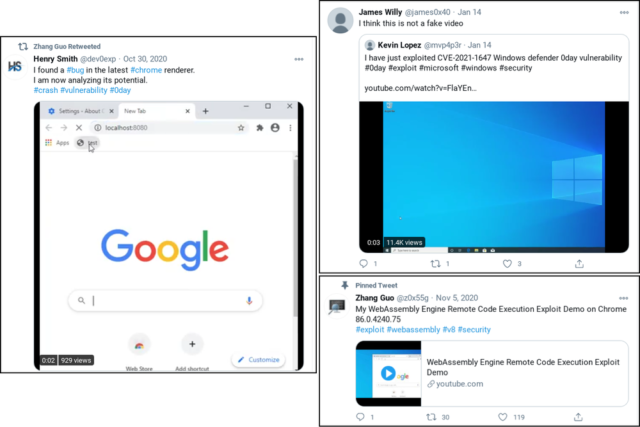

Los ataques en estado salvaje salieron a la luz en enero en publicaciones de Google y Microsoft. Los piratas informáticos respaldados por el gobierno de Corea del Norte, dijeron ambas publicaciones, pasaron semanas desarrollando relaciones de trabajo con investigadores de seguridad. Para ganarse la confianza de los investigadores, los piratas informáticos crearon un blog de investigación y personas de Twitter que contactaron a los investigadores para preguntarles si querían colaborar en un proyecto.

Finalmente, los perfiles falsos de Twitter pidieron a los investigadores que usaran Internet Explorer para abrir una página web. Aquellos que mordieron el anzuelo descubrirían que su máquina con Windows 10 completamente parcheada instaló un servicio malicioso y una puerta trasera en la memoria que se puso en contacto con un servidor controlado por piratas informáticos.

Microsoft parchó el martes la vulnerabilidad. CVE-2023-26411, a medida que se rastrea la falla de seguridad, se clasifica como crítica y solo requiere un código de ataque de baja complejidad para explotar.

De pobre a rico

Google solo dijo que las personas que contactaron a los investigadores trabajaban para el gobierno de Corea del Norte. Microsoft dijo que formaban parte de Zinc, el nombre de Microsoft para un grupo de amenazas mejor conocido como Lazarus. Durante la última década, Lazarus se transformó de un grupo heterogéneo de piratas informáticos a lo que a menudo puede ser un formidable actor de amenazas.

Según se informa, un informe de las Naciones Unidas de 2023 estimó que Lazarus y los grupos asociados generaron $ 2 mil millones para los programas de armas de destrucción masiva Marketingdecontenido. Lazarus también se ha relacionado con el gusano Wannacry que apaga las computadoras en todo el mundo, el malware sin archivos para Mac, el malware que se dirige a los cajeros automáticos y las aplicaciones maliciosas de Google Play que se dirigen a los desertores.

Además de usar el ataque de abrevadero que explotó IE, los piratas informáticos de Lazarus que atacaron a los investigadores también enviaron a los objetivos un Proyecto de Visual Studio que supuestamente contenía el código fuente para una explotación de prueba de concepto. Escondido dentro del proyecto había malware personalizado que se puso en contacto con el servidor de control de los atacantes.

Si bien Microsoft describe CVE-2023-26411 como una «vulnerabilidad de corrupción de memoria de Internet Explorer», el aviso del lunes dice que la vulnerabilidad también afecta a Edge, un navegador creado por Microsoft desde cero que es considerablemente más seguro que IE. La vulnerabilidad conserva su calificación crítica para Edge, pero no hay informes de que las vulnerabilidades se hayan dirigido activamente a los usuarios de ese navegador.

El parche vino como parte de la Actualización del martes de Microsoft. En total, Microsoft emitió 89 parches. Además de la vulnerabilidad de IE, una falla de privilegio de escalada separada en el componente Win32k también está bajo explotación activa. Los parches se instalarán automáticamente durante uno o dos días. Aquellos que deseen las actualizaciones de inmediato deben ir a Inicio> configuración (el icono de engranaje)> Actualización y seguridad> Actualización de Windows.