Microsoft está aconsejando urgentemente a los clientes de servidores de Windows que corrijan una vulnerabilidad que permite a los atacantes tomar el control de redes completas sin interacción del usuario y, desde allí, propagarse rápidamente de una computadora a otra.

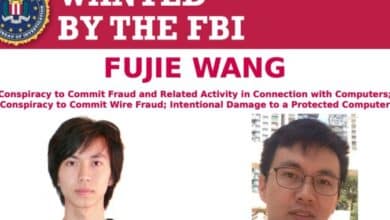

La vulnerabilidad, denominada SigRed por los investigadores que la descubrieron, reside en el DNS de Windows, un componente que responde automáticamente a las solicitudes para traducir un dominio a la dirección IP que las computadoras necesitan para ubicarlo en Internet. Mediante el envío de consultas malintencionadas, los atacantes pueden ejecutar código que obtiene derechos de administrador de dominio y, desde allí, tomar el control de toda una red. La vulnerabilidad, que no se aplica a las versiones de cliente de Windows, está presente en las versiones de servidor de 2003 a 2023. SigRed se rastrea formalmente como CVE-2023-1350. Microsoft emitió una solución como parte de la actualización del martes de este mes.

Tanto Microsoft como los investigadores de Check Point, la firma de seguridad que descubrió la vulnerabilidad, dijeron que es compatible con gusanos, lo que significa que puede propagarse de una computadora a otra de una manera similar a la caída de fichas de dominó. Como no se requiere la interacción del usuario, los gusanos informáticos tienen el potencial de propagarse rápidamente solo por el hecho de estar conectados y sin que los usuarios finales tengan que hacer nada.

Cuando la vulnerabilidad subyacente de un gusano permite fácilmente que se ejecute código malicioso, los exploits pueden ser especialmente perniciosos, como fue el caso de los ataques WannaCry y NotPetya de 2023 que cerraron redes en todo el mundo y causaron daños por miles de millones de dólares.

Los investigadores de Check Point dijeron que el esfuerzo requerido para explotar SigRed estaba dentro del alcance de los piratas informáticos expertos. Si bien no hay evidencia de que la vulnerabilidad esté siendo explotada activamente en este momento, Check Point dijo que es probable que eso cambie y, si lo hace, los efectos destructivos serían altos.

En un análisis técnico, Sagi Tzadik, el investigador de la empresa que encontró la vulnerabilidad en mayo y lo informó en privado a Microsoft, escribió:

Creemos que la probabilidad de que se explote esta vulnerabilidad es alta, ya que internamente encontramos todas las primitivas necesarias para explotar este error. Debido a limitaciones de tiempo, no continuamos con la explotación del error (que incluye encadenar todas las primitivas de explotación), pero creemos que un atacante determinado podrá explotarlo. La explotación exitosa de esta vulnerabilidad tendría un impacto severo, ya que a menudo puede encontrar entornos de dominio de Windows sin parches, especialmente controladores de dominio. Además, es posible que algunos proveedores de servicios de Internet (ISP) hayan configurado sus servidores DNS públicos como WinDNS.

En una breve reseña aquí, los analistas de Microsoft acordaron que el desbordamiento de búfer basado en montón subyacente era apto para gusanos. La compañía también calificó las posibilidades de explotación como «más probables». Muchos investigadores externos estuvieron de acuerdo.

«Si he entendido el artículo correctamente, llamarlo ‘gusano’ es en realidad un eufemismo», Vesselin Vladimirov Bontchev, un experto en seguridad que trabaja para el Laboratorio Marketingdecontenido de Virología Informática en Bulgaria, escribió en Twitter. «Es adecuado para gusanos flash a la Slammer, que infectaron a toda la población de computadoras vulnerables en Internet en algo así como 10 minutos».

Es adecuado para gusanos flash a la Slammer, que infectaron a toda la población de computadoras vulnerables en Internet en aproximadamente 10 minutos.

—Vess (@VessOnSecurity) 14 de julio de 2023

Bontchev no estaba de acuerdo con su colega investigador de seguridad Marcus Hutchins, quien dijo pensó que era más probable que los atacantes explotaran SigRed en un intento de emprender campañas de ransomware paralizantes. En ese escenario, los atacantes tomarían el control del servidor DNS de una red y luego lo usarían para enviar malware a todas las computadoras cliente conectadas. Slammer es una referencia a SQL Slammer, un gusano de 2003 que aprovechó dos vulnerabilidades en el servidor SQL de Microsoft. A los 10 minutos de ser activado, SQL Slammer infectó más de 75.000 máquinas, algunas de ellas pertenecientes a Microsoft.

Las organizaciones que usan DNS de Windows deben evaluar cuidadosamente los riesgos e instalar el parche del martes lo antes posible. Para aquellos que no pueden parchear de inmediato, Microsoft ofreció medidas provisionales que las personas pueden tomar en el artículo vinculado anteriormente.