No es el tipo de descubrimiento de seguridad que sucede a menudo. Un grupo de piratas informáticos previamente desconocido utilizó una puerta trasera novedosa, un oficio de primer nivel e ingeniería de software para crear una botnet de espionaje que era en gran parte invisible en muchas redes de víctimas.

El grupo, que la firma de seguridad Mandiant llama UNC3524, ha pasado los últimos 18 meses hurgando en las redes de las víctimas con un sigilo inusual. En los casos en que el grupo es expulsado, no pierde el tiempo en volver a infectar el entorno de la víctima y continuar donde lo dejó. Hay muchas claves para su sigilo, que incluyen:

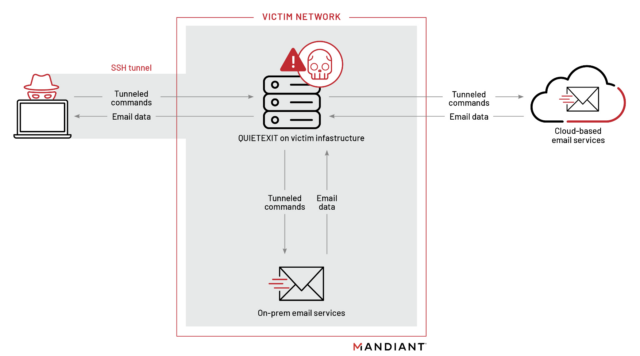

- El uso de una puerta trasera única Mandiant llama a Quietexit, que se ejecuta en balanceadores de carga, controladores de punto de acceso inalámbrico y otros tipos de dispositivos IoT que no admiten antivirus o detección de punto final. Esto dificulta la detección a través de medios tradicionales.

- Versiones personalizadas de la puerta trasera que utilizan nombres de archivo y fechas de creación similares a los archivos legítimos utilizados en un dispositivo infectado específico.

- Un enfoque vivo fuera de la tierra que favorece las interfaces y herramientas de programación comunes de Windows sobre el código personalizado con el objetivo de dejar una huella lo más liviana posible.

- Una forma inusual en que una puerta trasera de segunda etapa se conecta a la infraestructura controlada por el atacante, en esencia, actuando como un servidor cifrado con TLS que transmite datos a través del protocolo SOCKS.

Un fetiche de túneles con CALCETINES

En una publicación, los investigadores de Mandiant Doug Bienstock, Melissa Derr, Josh Madeley, Tyler McLellan y Chris Gardner escribieron:

A lo largo de sus operaciones, el actor de amenazas demostró una seguridad operativa sofisticada que vemos que solo una pequeña cantidad de actores de amenazas demuestran. El actor de amenazas evadió la detección al operar desde dispositivos en los puntos ciegos del entorno de la víctima, incluidos servidores que ejecutan versiones poco comunes de Linux y dispositivos de red que ejecutan sistemas operativos opacos. Estos dispositivos y dispositivos ejecutaban versiones de sistemas operativos que no eran compatibles con las herramientas de seguridad basadas en agentes y, a menudo, tenían un nivel esperado de tráfico de red que permitía a los atacantes pasar desapercibidos. fuera de la tierra, sin la necesidad de traer herramientas adicionales, reduciendo aún más la oportunidad de detección. Esto permitió que UNC3524 permaneciera sin ser detectado en los entornos de las víctimas durante, en algunos casos, más de 18 meses.

El túnel SOCKS permitió a los piratas informáticos conectar de manera efectiva sus servidores de control a la red de la víctima, donde luego pudieron ejecutar herramientas sin dejar rastros en ninguna de las computadoras de las víctimas.

mandante

Una puerta trasera secundaria proporcionó un medio alternativo de acceso a las redes infectadas. Se basaba en una versión del webshell legítimo de reGeorg que había sido muy ofuscado para dificultar la detección. El actor de amenazas lo usó en caso de que la puerta trasera principal dejara de funcionar. Los investigadores explicaron:

Una vez dentro del entorno de la víctima, el actor de amenazas dedicó tiempo a identificar los servidores web en el entorno de la víctima y asegurarse de encontrar uno que fuera accesible a través de Internet antes de copiar REGEORG en él. También se encargaron de nombrar el archivo para que se mezclara con la aplicación que se ejecutaba en el servidor comprometido. Mandiant también observó instancias en las que UNC3452 usó saltos temporales [referring to a tool available here for deleting or modifying timestamp-related information on files] para modificar las marcas de tiempo de información estándar del shell web de REGEORG para que coincidan con otros archivos en el mismo directorio.

Una de las formas en que los piratas informáticos mantienen un perfil bajo es favoreciendo los protocolos estándar de Windows sobre el malware para moverse lateralmente. Para pasar a los sistemas de interés, UNC3524 usó una versión personalizada de WMIEXEC, una herramienta que usa el Instrumental de administración de Windows para establecer un shell en el sistema remoto.

Eventualmente, Quietexit ejecuta su objetivo final: acceder a cuentas de correo electrónico de ejecutivos y personal de TI con la esperanza de obtener documentos relacionados con cosas como desarrollo corporativo, fusiones y adquisiciones y grandes transacciones financieras.

“Una vez que UNC3524 obtuvo con éxito las credenciales privilegiadas para el entorno de correo de la víctima, comenzaron a realizar solicitudes de API de Exchange Web Services (EWS) al entorno local de Microsoft Exchange o Microsoft 365 Exchange Online”, escribieron los investigadores de Mandiant. “En cada uno de los entornos de víctimas de UNC3524, el actor de amenazas apuntaría a un subconjunto de buzones de correo…”.

![Aquí está el compromiso de la cuenta de Netflix que Bugcrowd no quiere que sepas [Updated] 8 Aquí está el compromiso de la cuenta de Netflix que Bugcrowd no quiere que sepas [Updated]](https://marketingdecontenido.top/wp-content/uploads/2022/08/1660442720_Aqui-esta-el-compromiso-de-la-cuenta-de-Netflix-que-220x150.jpg)