Un empleado de la ciudad de Oldsmar, Florida, visitó un sitio web malicioso dirigido a las empresas de agua pocas horas antes de que alguien ingresara al sistema informático de la planta de tratamiento de agua de la ciudad e intentara envenenar el agua potable, dijo el martes la firma de seguridad Dragos. En última instancia, el sitio probablemente no jugó ningún papel en la intrusión, pero el incidente sigue siendo inquietante, dijo la firma de seguridad.

El sitio web, que pertenecía a un contratista de servicios de agua de Florida, se vio comprometido a fines de diciembre por piratas informáticos que luego albergaron un código malicioso que parecía apuntar a los servicios de agua, particularmente los de Florida, escribió el investigador de Dragos, Kent Backman, en una publicación de blog. Más de 1,000 computadoras de usuarios finales visitaron el sitio durante la ventana de 58 días en que el sitio estuvo infectado.

Una de esas visitas se produjo el 5 de febrero a las 9:49 am ET desde una computadora en una red perteneciente a la ciudad de Oldsmar. En la noche del mismo día, un actor desconocido obtuvo acceso no autorizado a la interfaz de la computadora utilizada para ajustar los productos químicos que tratan el agua potable para los aproximadamente 15,000 residentes de la pequeña ciudad a unas 16 millas al noroeste de Tampa.

El intruso cambió el nivel de lejía a 11.100 partes por millón, un aumento potencialmente fatal de la cantidad normal de 100 ppm. El cambio se detectó rápidamente y se revirtió.

Los llamados ataques de abrevadero se han vuelto frecuentes en los delitos de piratería informática que se dirigen a industrias o grupos de usuarios específicos. Así como los depredadores en la naturaleza acechan cerca de los abrevaderos utilizados por sus presas, los piratas informáticos a menudo comprometen uno o más sitios web frecuentados por el grupo objetivo y plantan códigos maliciosos adaptados a quienes los visitan. Dragos dijo que el sitio que encontró parecía apuntar a los servicios de agua, especialmente los de Florida.

“Aquellos que interactuaron con el código malicioso incluyeron computadoras de clientes municipales de servicios públicos de agua, agencias gubernamentales estatales y locales, varias empresas privadas relacionadas con la industria del agua y tráfico normal de bots de Internet y rastreadores de sitios web”, escribió Backman. “Más de 1000 computadoras de usuarios finales fueron perfiladas por el código malicioso durante ese tiempo, en su mayoría dentro de los Estados Unidos y el estado de Florida”.

Aquí hay un mapa que muestra las ubicaciones de esas computadoras:

dragos

Información detallada recopilada

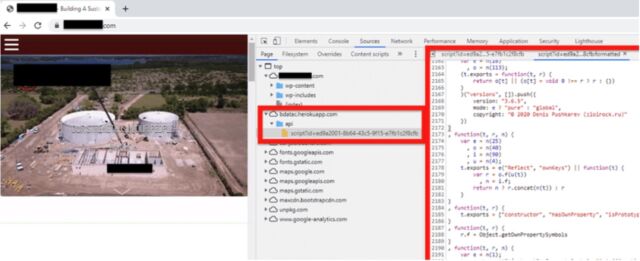

El código malicioso reunió más de 100 piezas de información detallada sobre los visitantes, incluido su sistema operativo y tipo de CPU, navegador e idiomas admitidos, zona horaria, servicios de geolocalización, códecs de video, dimensiones de la pantalla, complementos del navegador, puntos de contacto, métodos de entrada y si cámaras, acelerómetros o micrófonos estaban presentes.

El código malicioso también dirigía a los visitantes a dos sitios separados que recopilaban hashes criptográficos que identificaban de forma única cada dispositivo conectado y cargaban las huellas dactilares en una base de datos alojada en bdatac.herokuapp.[.]com. El script de toma de huellas digitales usó código de cuatro proyectos de código diferentes: core-js, UAParser, regeneratorRuntime y un script de recopilación de datos observado en solo otros dos sitios web, ambos asociados con una empresa de registro de dominios, alojamiento y desarrollo web.

dragos

Dragos dijo que solo encontró otro sitio que ofrece el código complejo y sofisticado a los visitantes. El sitio, DarkTeam[.]tienda, pretende ser un mercado clandestino que abastece a miles de clientes con tarjetas de regalo y cuentas. Una parte del sitio, según descubrieron los investigadores de la compañía, también puede ser un lugar de registro para sistemas infectados con una variante reciente de malware de botnet conocida como Tofsee.

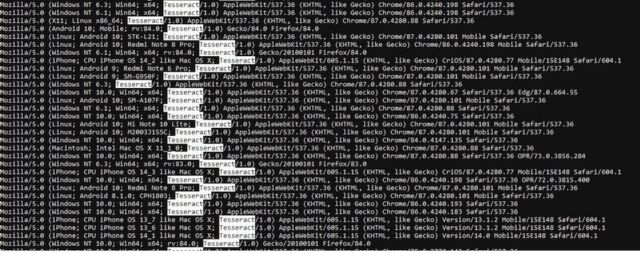

Dragos también descubrió evidencia de que el mismo actor pirateó el sitio DarkTeam y el sitio de la empresa de construcción de infraestructura hidráulica el mismo día, 20 de diciembre de 2023. Dragos observó 12,735 direcciones IP que sospecha que son sistemas infectados con Tofsee que se conectan a una página no pública, lo que significa que autenticación requerida. Luego, el navegador presentó una cadena de agente de usuario con un artefacto peculiar «Tesseract/1.0».

dragos

No es tu típico abrevadero

“Con la información forense que recopilamos hasta ahora, la mejor evaluación de Dragos es que un actor desplegó el abrevadero en el sitio de la empresa de construcción de infraestructura de agua para recopilar datos legítimos del navegador con el fin de mejorar la capacidad del malware de botnet para suplantar la actividad legítima del navegador web. ”, escribió Backman. “El uso de la red de bots de al menos diez protocolos de enlace de cifrado o hashes JA3 diferentes, algunos de los cuales imitan navegadores legítimos, en comparación con el hash ampliamente publicado de un solo protocolo de enlace de una iteración anterior del bot Tofsee, es evidencia de la mejora de la red de bots”.

Dragos, que ayuda a asegurar los sistemas de control industrial utilizados por gobiernos y empresas privadas, dijo que inicialmente le preocupaba que el sitio representara una amenaza significativa debido a su:

- Concéntrate en florida

- Correlación temporal con la intrusión de Oldsmar

- JavaScript altamente codificado y sofisticado

- Pocas ubicaciones de código en Internet

- Similitud con los ataques de abrevadero de otros grupos de actividad dirigidos a ICS, como DYMALLOY, ALLANITE y RASPITE.

En última instancia, Dragos no cree que el sitio de abrevadero sirviera malware, entregara exploits o intentara obtener acceso no autorizado a las computadoras visitantes. Los empleados de la planta, según revelaron más tarde los funcionarios del gobierno, usaron TeamViewer en una PC con Windows 7 no compatible para acceder de forma remota a los sistemas SCADA que controlaban el proceso de tratamiento del agua. Además, la contraseña de TeamViewer se compartió entre los empleados.

Backman, sin embargo, continuó diciendo que el descubrimiento debería ser una llamada de atención. Los funcionarios de Olsdmar no respondieron de inmediato a una solicitud de comentarios.

“Este no es un abrevadero típico”, escribió. “Tenemos una confianza media de que no comprometió directamente a ninguna organización. Pero sí representa un riesgo de exposición para la industria del agua y destaca la importancia de controlar el acceso a sitios web que no son de confianza, especialmente para entornos de tecnología operativa (OT) y sistema de control industrial (ICS).