ZecOps

Un error crítico que ha estado al acecho en iPhones y iPads durante ocho años parece estar siendo atacado activamente por piratas informáticos sofisticados para piratear los dispositivos de objetivos de alto perfil, informó el miércoles una empresa de seguridad.

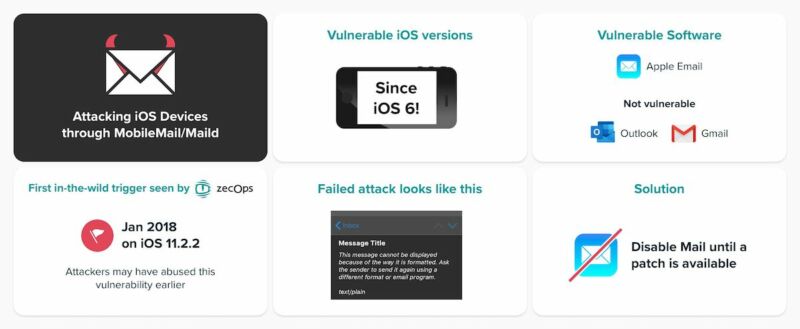

El exploit se desencadena mediante el envío de correos electrónicos con trampas explosivas que, en algunos casos, no requieren ninguna interacción y, en otros casos, solo requieren que un usuario abra el mensaje, dijeron investigadores de ZecOps en una publicación. Los correos electrónicos maliciosos permiten a los atacantes ejecutar código en el contexto de las aplicaciones de correo predeterminadas, lo que permite leer, modificar o eliminar mensajes. Los investigadores sospechan que los atacantes están combinando el día cero con un exploit separado que otorga control total sobre el dispositivo. La vulnerabilidad se remonta a iOS 6 lanzado en 2012. Los atacantes han estado explotando el error desde 2023 y posiblemente antes.

enorme alcance

“Con datos muy limitados, pudimos ver que al menos seis organizaciones se vieron afectadas por esta vulnerabilidad, y el alcance total del abuso de esta vulnerabilidad es enorme”, escribieron los investigadores de ZecOps. «Confiamos en que se debe proporcionar un parche para tales problemas con disparadores públicos lo antes posible».

Los objetivos de las seis organizaciones incluyen:

- Individuos de una organización Fortune 500 en América del Norte

- Un ejecutivo de una aerolínea en Japón

- Un VIP de Alemania

- Proveedores de servicios de seguridad gestionados en Arabia Saudí e Israel

- Un periodista en Europa

- Sospechoso: un ejecutivo de una empresa suiza

Los Zerodays, o vulnerabilidades conocidas por los atacantes pero no por el fabricante ni por el público en general, rara vez se explotan de forma salvaje contra los usuarios de iPhones y iPads. Algunos de los únicos incidentes conocidos son un ataque de 2023 que instaló spyware en el teléfono de un disidente en los Emiratos Árabes Unidos, un exploit de WhatsApp en mayo del año pasado que se transmitió con una simple llamada telefónica y ataques que Google reveló en agosto pasado.

Apple actualmente ha reparado la falla en la versión beta para iOS 13.4.5. En el momento en que se publicó esta publicación, aún no se había publicado una corrección en la versión general.

Los correos maliciosos que desencadenan la falla funcionan consumiendo la memoria del dispositivo y luego explotan un desbordamiento de almacenamiento dinámico, que es un tipo de desbordamiento de búfer que explota una falla de asignación en la memoria reservada para operaciones dinámicas. Al llenar el montón con datos basura, el exploit puede inyectar código malicioso que luego se ejecuta. El código desencadena cadenas que incluyen 4141…41, que suelen utilizar los desarrolladores de exploits. Los investigadores creen que el exploit luego elimina el correo.

Una protección conocida como aleatorización del diseño del espacio de direcciones evita que los atacantes conozcan la ubicación de memoria de este código y, por lo tanto, se ejecuten de una manera que tome el control del dispositivo. Como resultado, el dispositivo o la aplicación simplemente falla. Para superar esta medida de seguridad, los atacantes deben explotar un error separado que revela la ubicación de la memoria oculta.

Poca o ninguna señal de ataque

Los correos maliciosos no necesitan ser prohibitivamente grandes. Los correos electrónicos de tamaño normal pueden consumir suficiente RAM si se usan documentos con formato de texto enriquecido, contenido de varias partes u otros métodos. Aparte de una ralentización temporal del dispositivo, es probable que los objetivos que ejecutan iOS 13 no noten ninguna señal de que están siendo atacados. Mientras tanto, en caso de que el exploit falle en un dispositivo con iOS 12, el dispositivo mostrará un mensaje que dice «Este mensaje no tiene contenido».

ZecOps dijo que los ataques tienen un objetivo limitado, pero solo proporcionó pistas limitadas sobre los piratas informáticos que los llevaron a cabo o los objetivos que estaban en el extremo receptor.

“Creemos que estos ataques son correlativos con al menos un operador de amenazas de estado-nación o un estado-nación que compró el exploit de un investigador externo en un grado de prueba de concepto (POC) y lo usó ‘tal cual’ o con modificaciones menores (de ahí las cadenas 4141..41)”, escribieron los investigadores de ZecOps. «Si bien ZecOps se abstiene de atribuir estos ataques a un actor de amenazas específico, somos conscientes de que al menos una organización de ‘hackers a sueldo’ está vendiendo exploits utilizando vulnerabilidades que aprovechan las direcciones de correo electrónico como identificador principal».

La organización de terceros más visible que vende explotaciones avanzadas de teléfonos inteligentes es NSO Group, con sede en Israel, cuyas explotaciones de iOS y Android durante el año pasado se han utilizado contra activistas, usuarios de Facebook y objetivos no revelados. NSO Group ha sido objeto de fuertes críticas por vender sus productos en países con malos antecedentes en materia de derechos humanos. En los últimos meses, la empresa se comprometió a servir solo a las organizaciones con mejores antecedentes.

Por lo general, va en contra de las normas de la comunidad de seguridad revelar vulnerabilidades sin dar tiempo a los fabricantes para lanzar parches de seguridad. ZecOps dijo que publicó su investigación antes de una solución de lanzamiento general porque el día cero por sí solo no es suficiente para infectar teléfonos, los errores ya se mencionaron en el lanzamiento beta y la urgencia creada por las seis organizaciones que la empresa cree que están bajo ataque activo.

Para evitar ataques hasta que Apple publique un parche de disponibilidad general, los usuarios pueden instalar la versión beta 13.4.5 o usar una aplicación de correo electrónico alternativa como Gmail o Outlook. Los representantes de Apple no respondieron a un correo electrónico en busca de comentarios para esta publicación.

Imagen del listado por Samuel Axon