Una pieza de malware no detectada anteriormente que se encuentra en casi 30,000 Mac en todo el mundo está generando intriga en los círculos de seguridad, y los investigadores de seguridad todavía están tratando de comprender con precisión qué hace y para qué sirve su capacidad de autodestrucción.

Una vez por hora, las Mac infectadas verifican un servidor de control para ver si hay algún comando nuevo que el malware deba ejecutar o archivos binarios para ejecutar. Sin embargo, hasta el momento, los investigadores aún no han observado la entrega de ninguna carga útil en ninguna de las 30.000 máquinas infectadas, lo que hace que se desconozca el objetivo final del malware. La falta de una carga útil final sugiere que el malware puede entrar en acción una vez que se cumple una condición desconocida.

También curioso, el malware viene con un mecanismo para eliminarse por completo, una capacidad que generalmente se reserva para operaciones de alto sigilo. Sin embargo, hasta ahora no hay señales de que se haya utilizado la función de autodestrucción, lo que plantea la pregunta de por qué existe el mecanismo.

Además de esas preguntas, el malware se destaca por una versión que se ejecuta de forma nativa en el chip M1 que Apple presentó en noviembre, por lo que es solo la segunda pieza conocida de malware macOS que lo hace. El binario malicioso es aún más misterioso porque utiliza la API de JavaScript del instalador de macOS para ejecutar comandos. Eso dificulta analizar el contenido del paquete de instalación o la forma en que ese paquete usa los comandos de JavaScript.

El malware se ha encontrado en 153 países con detecciones concentradas en EE. UU., Reino Unido, Canadá, Francia y Alemania. Su uso de Amazon Web Services y la red de entrega de contenido de Akamai garantiza que la infraestructura de comando funcione de manera confiable y también dificulta el bloqueo de los servidores. Los investigadores de Red Canary, la firma de seguridad que descubrió el malware, lo llaman Silver Sparrow.

Amenaza razonablemente grave

“Aunque no hemos observado que Silver Sparrow entregue cargas útiles maliciosas adicionales todavía, su compatibilidad con el chip M1 con visión de futuro, alcance global, tasa de infección relativamente alta y madurez operativa sugieren que Silver Sparrow es una amenaza razonablemente seria, en una posición única para ofrecer un potencial impacto carga útil en cualquier momento”, escribieron los investigadores de Red Canary en una publicación de blog publicada el viernes. “Dados estos motivos de preocupación, en aras de la transparencia, queríamos compartir todo lo que sabemos con la industria de la seguridad de la información en general más temprano que tarde”.

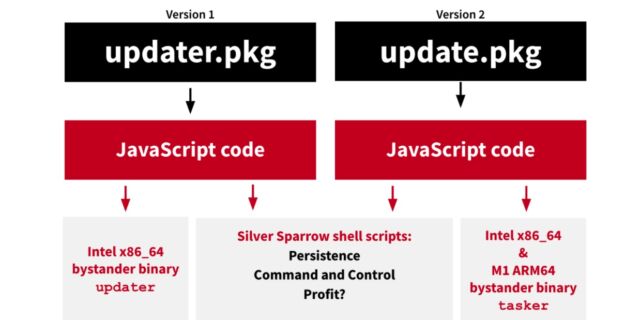

Silver Sparrow viene en dos versiones: una con un binario en formato mach-object compilado para procesadores Intel x86_64 y el otro binario Mach-O para el M1. La siguiente imagen ofrece una descripción general de alto nivel de las dos versiones:

canario rojo

Hasta ahora, los investigadores no han visto que ninguno de los dos binarios haga mucho de nada, lo que llevó a los investigadores a referirse a ellos como «binarios espectadores». Curiosamente, cuando se ejecuta, el binario x86_64 muestra las palabras «¡Hola mundo!» mientras que el binario M1 dice «¡Lo hiciste!» Los investigadores sospechan que los archivos son marcadores de posición para darle al instalador algo para distribuir contenido fuera de la ejecución de JavaScript. Apple ha revocado el certificado de desarrollador para ambos archivos binarios transeúntes.

Silver Sparrow es solo la segunda pieza de malware que contiene un código que se ejecuta de forma nativa en el nuevo chip M1 de Apple. Una muestra de adware reportada a principios de esta semana fue la primera. El código M1 nativo se ejecuta con mayor velocidad y confiabilidad en la nueva plataforma que el código x86_64 porque el primero no tiene que traducirse antes de ejecutarse. Muchos desarrolladores de aplicaciones macOS legítimas aún no han completado el proceso de recompilación de su código para el M1. La versión M1 de Silver Sparrow sugiere que sus desarrolladores están a la vanguardia.

Una vez instalado, Silver Sparrow busca la URL desde la que se descargó el paquete de instalación, muy probablemente para que los operadores de malware sepan qué canales de distribución tienen más éxito. En ese sentido, Silver Sparrow se parece al adware macOS visto anteriormente. No está claro exactamente cómo o dónde se distribuye el malware o cómo se instala. Sin embargo, la verificación de URL sugiere que los resultados de búsqueda maliciosos pueden ser al menos un canal de distribución, en cuyo caso, los instaladores probablemente se harían pasar por aplicaciones legítimas.

Un portavoz de Apple proporcionó un comentario con la condición de que no se los nombre y no se cite el comentario. El comunicado decía que después de encontrar el malware, Apple revocó los certificados de desarrollador. Apple también señaló que no hay evidencia de que se haya entregado una carga útil maliciosa. Por último, la compañía dijo que ofrece una variedad de protecciones de hardware y software y actualizaciones de software y que Mac App Store es el lugar más seguro para obtener el software macOS.

Entre las cosas más impresionantes de Silver Sparrow está la cantidad de Mac que ha infectado. Los investigadores de Red Canary trabajaron con sus homólogos en Malwarebytes, y este último grupo encontró Silver Sparrow instalado en 29,139 puntos finales de macOS hasta el miércoles. Eso es un logro significativo.

“Para mí, lo más notable [thing] es que se encontró en casi 30.000 puntos finales de macOS… y estos son solo puntos finales que MalwareBytes puede ver, por lo que es probable que el número sea mucho mayor”, escribió Patrick Wardle, un experto en seguridad de macOS, en un mensaje de Internet. «Eso está bastante extendido… y una vez más muestra que el malware macOS se está volviendo cada vez más omnipresente y común, a pesar de los mejores esfuerzos de Apple».

Para aquellos que quieran verificar si su Mac ha sido infectada, Red Canary proporciona indicadores de compromiso al final de su informe.