Mathy Vanhoef

Una de las cosas que hace que Wi-Fi funcione es su capacidad para dividir grandes porciones de datos en porciones más pequeñas y combinar porciones más pequeñas en porciones más grandes, según las necesidades de la red en un momento dado. Resulta que estas características de plomería de red mundanas han albergado vulnerabilidades que pueden explotarse para enviar a los usuarios a sitios web maliciosos o explotar o manipular dispositivos conectados a la red, según muestra una investigación recientemente publicada.

En total, el investigador Mathy Vanhoef encontró una docena de vulnerabilidades, ya sea en la especificación Wi-Fi o en la forma en que se implementó la especificación en una gran cantidad de dispositivos. Vanhoef ha denominado a las vulnerabilidades FragAttacks, abreviatura de ataques de fragmentación y agregación, porque todos implican fragmentación o agregación de marcos. En términos generales, permiten que las personas dentro del alcance de la radio inyecten tramas de su elección en redes protegidas por encriptación basada en WPA.

Malas noticias

Evaluar el impacto de las vulnerabilidades no es sencillo. FragAttacks permite que los datos se inyecten en el tráfico de Wi-Fi, pero no permiten filtrar nada. Eso significa que FragAttacks no se puede usar para leer contraseñas u otra información confidencial como lo hizo un ataque Wi-Fi anterior de Vanhoef, llamado Krack. Pero resulta que las vulnerabilidades, algunas que han sido parte de Wi-Fi desde su lanzamiento en 1997, pueden explotarse para infligir otros tipos de daños, especialmente si se combinan con otros tipos de ataques.

“Nunca es bueno tener a alguien capaz de colocar paquetes en su red o apuntar a sus dispositivos en la red”, escribió en un correo electrónico Mike Kershaw, un experto en seguridad de Wi-Fi y desarrollador del sniffer inalámbrico e IDS Kismet de código abierto. “En algunos aspectos, esto no es peor que usar un punto de acceso sin cifrar en una cafetería (alguien puede hacerte lo mismo allí, trivialmente), pero debido a que pueden ocurrir en redes que de otro modo pensarías que son seguras y que podrías haber configurado como una red confiable, ciertamente son malas noticias”.

Agregó: “En general, creo que le dan a alguien que ya estaba apuntando a un ataque contra un individuo o una empresa un punto de apoyo que no habría tenido antes, lo que definitivamente es impactante, pero probablemente no represente un riesgo tan grande como conducir- por ataques a la persona promedio.”

Si bien las fallas se revelaron la semana pasada en un esfuerzo de toda la industria que duró nueve meses, en muchos casos no está claro qué dispositivos eran vulnerables a qué vulnerabilidades y qué vulnerabilidades, si las hubo, recibieron actualizaciones de seguridad. Es casi seguro que muchos dispositivos habilitados para Wi-Fi nunca se repararán.

Inyección de DNS no autorizada

Una de las vulnerabilidades más graves de la suite FragAttacks reside en la propia especificación Wi-Fi. Rastreada como CVE-2023-24588, la falla se puede explotar de una manera que obliga a los dispositivos Wi-Fi a usar un servidor DNS falso, que a su vez puede llevar a los usuarios a sitios web maliciosos en lugar de a los que pretendían. Desde allí, los piratas informáticos pueden leer y modificar cualquier tráfico no cifrado. Los servidores DNS no autorizados también permiten a los piratas informáticos realizar ataques de reenlace de DNS, en los que los sitios web maliciosos manipulan un navegador para atacar otros dispositivos conectados a la misma red.

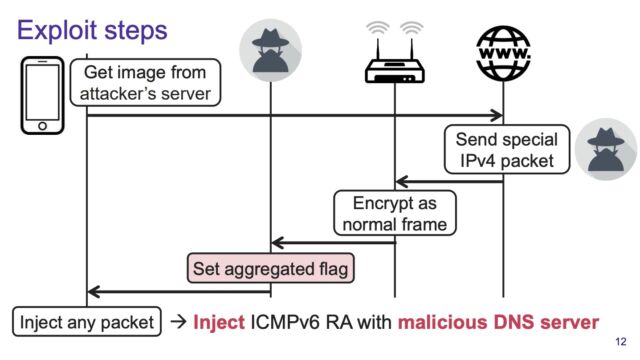

El servidor DNS no autorizado se introduce cuando un atacante inyecta un anuncio de enrutador ICMPv6 en el tráfico Wi-Fi. Los enrutadores generalmente emiten estos anuncios para que otros dispositivos en la red puedan localizarlos. El anuncio inyectado indica a todos los dispositivos que utilicen un DNS especificado por el atacante para realizar búsquedas de direcciones IPv6 e IPv4.

Un exploit demostrado en un video publicado por Vanhoef muestra al atacante atrayendo al objetivo a un sitio web que oculta el anuncio del enrutador en una imagen.

FragAttacks: Demostración de fallas en WPA2/3.

Aquí hay una descripción visual:

Mathy Vanhoef

En un correo electrónico, Vanhoef explicó: “El anuncio del enrutador IPv6 se coloca en la carga útil (es decir, la parte de datos) del paquete TCP. Estos datos se transmiten de forma predeterminada a la aplicación que creó la conexión TCP. En la demostración, ese sería el navegador, que está esperando una imagen. Esto significa que, de manera predeterminada, el cliente no procesará el anuncio del enrutador IPv6, sino que procesará la carga útil de TCP como datos de la aplicación”.

Vanhoef dijo que es posible realizar el ataque sin la interacción del usuario cuando el punto de acceso del objetivo es vulnerable a CVE-2023-26139, una de las 12 vulnerabilidades que componen el paquete FragAttacks. La falla de seguridad proviene de una falla del kernel en NetBSD 7.1 que hace que los puntos de acceso Wi-Fi reenvíen el Protocolo de autenticación extensible (AP) a través de tramas LAN a otros dispositivos, incluso cuando el remitente aún no se ha autenticado en el AP.

Es seguro saltárselo, pero para aquellos que tengan curiosidad sobre el error de software específico y la razón por la cual la demostración en video usa una imagen maliciosa, Vanhoef explicó:

Para hacer que la víctima procese la carga útil de TCP (es decir, la porción de datos) como un paquete separado, se abusa de la falla de diseño de agregación en Wi-Fi. Es decir, el atacante intercepta el paquete TCP malicioso en la capa de Wi-Fi y establece el indicador «se agrega» en el encabezado de Wi-Fi. Como resultado, el receptor dividirá la trama Wi-Fi en dos paquetes de red. El primer paquete de red contiene parte del encabezado TCP original y se descarta. El segundo paquete se corresponde con la carga útil de TCP, que nos aseguramos de que ahora corresponderá al paquete ICMPv6 y, como resultado, la víctima ahora procesa el anuncio del enrutador ICMPv6 como un paquete separado. Por lo tanto, se requiere proximidad a la víctima para establecer el indicador Wi-Fi «agregado» para que el receptor divida el paquete TCP malicioso en dos.

El defecto de diseño es que un adversario puede cambiar/establecer el indicador «se agrega» sin que el receptor se dé cuenta. Esta bandera debería haber sido autenticada para que un receptor pueda detectar si ha sido modificada.

Es posible realizar el ataque sin la interacción del usuario cuando el punto de acceso es vulnerable a CVE-2023-26139. De los cuatro enrutadores domésticos probados, dos de ellos tenían esta vulnerabilidad. Parece que la mayoría de los enrutadores basados en Linux se ven afectados por esta vulnerabilidad. El documento de investigación analiza con más detalle cómo funciona esto; básicamente, en lugar de incluir el anuncio del enrutador ICMPV6 en un paquete TCP malicioso, se puede incluir en un mensaje de protocolo de enlace no cifrado (que el AP luego reenviará al cliente y luego el adversario puede volver a configurar el indicador «se agrega», etc.).

Perforando un agujero en el cortafuegos

Cuatro de las 12 vulnerabilidades que componen FragAttacks son fallas de implementación, lo que significa que se derivan de errores que los desarrolladores de software introdujeron al escribir código basado en la especificación Wi-Fi. Un atacante puede explotarlos contra los puntos de acceso para eludir un beneficio de seguridad clave que brindan.

Además de permitir que varios dispositivos compartan una sola conexión a Internet, los enrutadores evitan que el tráfico entrante llegue a los dispositivos conectados a menos que los dispositivos lo hayan solicitado. Este firewall funciona utilizando la traducción de direcciones de red, o NAT, que asigna direcciones IP privadas que el AP asigna a cada dispositivo en la red local a una única dirección IP que el AP usa para enviar datos a través de Internet.

El resultado es que los enrutadores envían datos a los dispositivos conectados solo cuando los han solicitado previamente desde un sitio web, un servidor de correo electrónico u otra máquina en Internet. Cuando una de esas máquinas intenta enviar datos no solicitados a un dispositivo detrás del enrutador, el enrutador los descarta automáticamente. Este arreglo no es perfecto, pero proporciona una defensa vital que protege miles de millones de dispositivos.

Vanhoef descubrió cómo explotar las cuatro vulnerabilidades de una manera que le permite a un atacante, como él lo expresó, «perforar un agujero a través del firewall de un enrutador». Con la capacidad de conectarse directamente a dispositivos detrás de un firewall, un atacante de Internet puede enviarles códigos o comandos maliciosos.

En una demostración en el video, Vanhoef explota las vulnerabilidades para controlar un dispositivo de Internet de las cosas, específicamente para encender y apagar de forma remota una toma de corriente inteligente. Normalmente, NAT evitaría que un dispositivo fuera de la red interactúe con el socket a menos que el socket haya iniciado primero una conexión. Los exploits de implementación eliminan esta barrera.

En una demostración separada, Vanhoef muestra cómo las vulnerabilidades permiten que un dispositivo en Internet inicie una conexión con una computadora con Windows 7, un sistema operativo que dejó de recibir actualizaciones de seguridad hace años. El investigador usó esa capacidad para obtener un control total sobre la PC enviándole un código malicioso que explotaba una vulnerabilidad crítica llamada BlueKeep.

“Eso significa que cuando un punto de acceso es vulnerable, ¡es fácil atacar a los clientes!” escribió Vanhoef. “Así que estamos abusando de las fallas de implementación de Wi-Fi en un punto de acceso como primer paso para atacar posteriormente (obsoleto) clientela.”

Consiguiendo tu arreglo

A pesar de que Vanhoef pasó nueve meses coordinando parches con más de una docena de fabricantes de hardware y software, no es fácil determinar qué dispositivos o software son vulnerables a qué vulnerabilidades y, de esos productos vulnerables, cuáles han recibido correcciones.

Esta página proporciona el estado de los productos de varias empresas. Una lista más completa de avisos conocidos está aquí. Otros avisos están disponibles individualmente de sus respectivos proveedores. Las vulnerabilidades a buscar son:

Defectos de diseño:

- CVE-2023-24588: ataque de agregación (aceptando tramas A-MSDU que no son SPP)

- CVE-2023-24587: ataque de clave mixta (reensamblaje de fragmentos cifrados con diferentes claves)

- CVE-2023-24586: ataque de caché de fragmentos (no borrar fragmentos de la memoria al (re)conectarse a una red)

Vulnerabilidades de implementación que permiten la inyección de marcos de texto sin formato:

- CVE-2023-26145: Aceptar fragmentos de transmisión de texto sin formato como fotogramas completos (en una red cifrada)

- CVE-2023-26144: Aceptación de tramas A-MSDU de texto sin formato que comienzan con un encabezado RFC1042 con EtherType EAPOL (en una red cifrada)

- CVE-2023-26140: Aceptar marcos de datos de texto sin formato en una red protegida

- CVE-2023-26143: Aceptar marcos de datos de texto sin formato fragmentados en una red protegida

Otros defectos de implementación:

- CVE-2023-26139: reenvío de tramas EAPOL aunque el remitente aún no esté autenticado (solo debería afectar a los puntos de acceso)

- CVE-2023-26146: Reensamblaje de fragmentos cifrados con números de paquetes no consecutivos

- CVE-2023-26147: Reensamblaje de fragmentos mixtos cifrados/de texto sin formato

- CVE-2023-26142: procesamiento de fotogramas fragmentados como fotogramas completos

- CVE-2023-26141: No verificar el MIC TKIP de marcos fragmentados

La forma más efectiva de mitigar la amenaza que representa FragAttacks es instalar todas las actualizaciones disponibles que corrigen las vulnerabilidades. Los usuarios tendrán que hacer esto en cada computadora vulnerable, enrutador u otro dispositivo de Internet de las cosas. Es probable que una gran cantidad de dispositivos afectados nunca reciban un parche.

La siguiente mejor mitigación es asegurarse de que los sitios web siempre usen conexiones HTTPS. Esto se debe a que el cifrado que proporciona HTTPS reduce en gran medida el daño que se puede causar cuando un servidor DNS malicioso dirige a la víctima a un sitio web falso.

Los sitios que usan HTTP Strict Transport Security siempre usarán esta protección, pero Vanhoef dijo que solo alrededor del 20 por ciento de la web hace esto. Las extensiones de navegador como HTTPS en todas partes ya eran una buena idea, y la mitigación que brindan contra FragAttacks las hace aún más valiosas.

Como se señaló anteriormente, no es probable que FragAttacks se explote contra la gran mayoría de los usuarios de Wi-Fi, ya que las vulnerabilidades requieren un alto grado de habilidad y proximidad, es decir, dentro de 100 pies a media milla, según el equipo. utilizado—al objetivo. Las vulnerabilidades representan una amenaza mayor para las redes utilizadas por objetivos de alto valor, como cadenas minoristas, embajadas o redes corporativas donde la seguridad es clave, y lo más probable es que solo se combinen con otras vulnerabilidades.

Cuando las actualizaciones estén disponibles, instálalas por todos los medios, pero a menos que estés en este último grupo, recuerda que las descargas ocultas y otros tipos de ataques más mundanos probablemente supondrán una amenaza mayor.