Los centros de datos de todo el mundo tienen una nueva preocupación a la que enfrentarse: una vulnerabilidad de código remoto en un producto de VMware ampliamente utilizado.

La falla de seguridad, que VMware reveló y parchó el martes, reside en vCenter Server, una herramienta utilizada para administrar la virtualización en grandes centros de datos. vCenter Server se utiliza para administrar los productos de host vSphere y ESXi de VMware, que según algunas clasificaciones son la primera y la segunda solución de virtualización más popular del mercado. Enlyft, un sitio que proporciona inteligencia comercial, muestra que más de 43 000 organizaciones usan vSphere.

«Serio»

Un aviso de VMware dijo que las máquinas vCenter que usan configuraciones predeterminadas tienen un error que, en muchas redes, permite la ejecución de código malicioso cuando se puede acceder a las máquinas en un puerto que está expuesto a Internet. La vulnerabilidad se rastrea como CVE-2023-21985 y tiene una puntuación de gravedad de 9,8 sobre 10.

“El vSphere Client (HTML5) contiene una vulnerabilidad de ejecución remota de código debido a la falta de validación de entrada en el complemento Virtual SAN Health Check, que está habilitado de forma predeterminada en vCenter Server”, indicó el aviso del martes. “VMware ha evaluado que la gravedad de este problema se encuentra en el rango de gravedad crítica con una puntuación base CVSSv3 máxima de 9,8… Un actor malicioso con acceso de red al puerto 443 puede explotar este problema para ejecutar comandos con privilegios sin restricciones en el sistema operativo subyacente. sistema que hospeda vCenter Server”.

En respuesta a la pregunta frecuente «¿Cuándo debo actuar?» los funcionarios de la compañía escribieron: «Inmediatamente, las ramificaciones de esta vulnerabilidad son graves».

El investigador independiente Kevin Beaumont estuvo de acuerdo.

“vCenter es un software de administración de virtualización”, dijo en una entrevista. “Si lo piratea, controla la capa de virtualización (por ejemplo, VMware ESXi), que permite el acceso antes que la capa del sistema operativo (y los controles de seguridad). Esta es una vulnerabilidad grave, por lo que las organizaciones deben parchear o restringir el acceso al servidor vCenter a los administradores autorizados”.

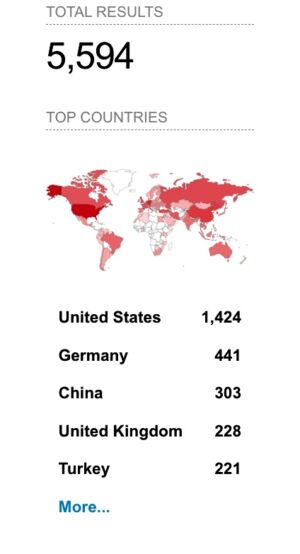

Shodan, un servicio que cataloga los sitios disponibles en Internet, muestra que hay casi 5600 máquinas vCenter de cara al público. La mayoría o todos ellos residen en grandes centros de datos que potencialmente albergan terabytes de datos confidenciales. Shodan muestra que los principales usuarios con servidores vCenter expuestos en Internet son Amazon, Hetzner Online GmbH, OVH SAS y Google.

CVE-2023-21985 es la segunda vulnerabilidad de vCenter este año con una calificación de 9.8. Un día después de que VMware corrigiera la vulnerabilidad en febrero, aparecieron exploits de prueba de concepto de al menos seis fuentes diferentes. La revelación desencadenó una ronda frenética de escaneos masivos de Internet mientras atacantes y defensores buscaban servidores vulnerables.

Las versiones 6.5, 6.7 y 7.0 de vCenter están todas afectadas. Las organizaciones con máquinas vulnerables deberían priorizar este parche. Aquellos que no puedan instalar de inmediato deben seguir los consejos de solución alternativa de Beaumont. VMware tiene más orientación sobre soluciones alternativas aquí.

VMware le dio crédito a Ricter Z de 360 Noah Lab por informar este problema.