Los piratas informáticos maliciosos han estado explotando una vulnerabilidad en las versiones completamente actualizadas de macOS que les permitía tomar capturas de pantalla en las Mac infectadas sin tener que obtener primero el permiso de las víctimas.

El día cero fue explotado por XCSSET, una pieza de malware descubierta por la firma de seguridad Trend Micro en agosto pasado. XCSSET usó lo que en ese momento eran dos días cero para infectar a los desarrolladores de Mac con malware que robaba archivos y cookies del navegador; puertas traseras inyectadas en sitios web; robó información de Skype, Telegram y otras aplicaciones instaladas; tomó capturas de pantalla; y archivos cifrados y mostró una nota de rescate.

Un tercer día cero

Las infecciones se produjeron en forma de proyectos maliciosos que el atacante escribió para Xcode, una herramienta que Apple pone a disposición de los desarrolladores de forma gratuita para macOS u otros sistemas operativos de Apple. Tan pronto como uno de los proyectos XCSSET fue abierto y construido, dijo TrendMicro, el código malicioso se ejecutaría en las Mac de los desarrolladores. Un proyecto de Xcode es un repositorio de todos los archivos, recursos e información necesarios para crear una aplicación.

En marzo, los investigadores de SentinelOne encontraron una nueva biblioteca de códigos troyanizados que también instalaba el malware de vigilancia XCSSET en las Mac de los desarrolladores.

El lunes, investigadores de Jamf, un proveedor de seguridad para usuarios empresariales de Apple, dijeron que XCSSET ha estado explotando un día cero que no había sido detectado hasta hace poco. La vulnerabilidad residía en el marco de control y consentimiento de transparencia, que requiere un permiso explícito del usuario antes de que una aplicación instalada pueda obtener permisos del sistema para acceder al disco duro, el micrófono, la cámara y otros recursos sensibles a la seguridad y la privacidad.

XCSSET había estado explotando la vulnerabilidad para poder eludir las protecciones de TCC y tomar capturas de pantalla sin requerir el permiso del usuario. Apple corrigió CVE-2023-30713 (ya que se rastrea la vulnerabilidad) el lunes con el lanzamiento de macOS 11.4.

La vulnerabilidad fue el resultado de un error lógico que permitió que XCSSET se ocultara dentro del directorio de una aplicación instalada que ya tenía permiso para tomar capturas de pantalla. El exploit permitió que el malware heredara los permisos de captura de pantalla, así como otros privilegios controlados por TCC.

Aprovechando las aplicaciones para padres

“Algunos desarrolladores diseñan aplicaciones con aplicaciones más pequeñas colocadas dentro de ellas”, dijo el investigador de Jamf, Jaron Bradley, en una entrevista. “Esto no es insólito. Pero parece haber existido un error en la lógica del sistema operativo cuando se trata de cómo se manejan los permisos de TCC en tal situación”.

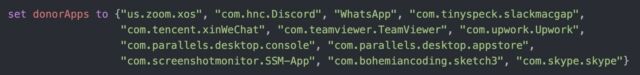

Para ubicar aplicaciones de las que XCSSET podría aprovecharse, el malware verificó los permisos de captura de pantalla de una lista de aplicaciones instaladas.

“Como era de esperar, la lista de ID de aplicaciones a las que se dirigen son todas las aplicaciones a las que los usuarios otorgan regularmente permiso para compartir pantalla como parte de su funcionamiento normal”, escribió Bradley en una publicación. «El malware luego usa el siguiente comando mdfind, la versión basada en la línea de comandos de Spotlight, para verificar si las ID de la aplicación están instaladas en el dispositivo de la víctima».

jamf

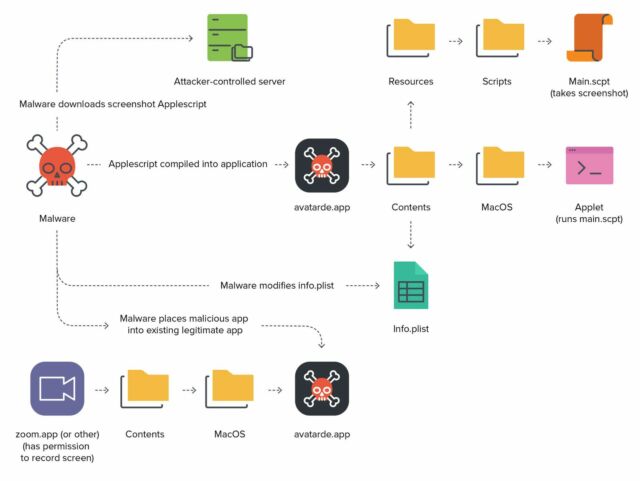

La publicación explicaba cómo funcionaba el flujo del AppleScript responsable del exploit:

- El módulo de captura de pantalla XCSSET AppleScript se descarga desde el servidor de comando y control (C2) del autor del malware (a la carpeta ~/Library/Caches/GameKit).

- Con el comando osacompile, el módulo de captura de pantalla se convierte en una aplicación basada en AppleScript llamada avatarde.app. Cuando cualquier AppleScript se compila de esta manera, se coloca un ejecutable llamado «subprograma» en el directorio /Contents/MacOS/ del paquete de aplicaciones recién creado y el script que ejecutará el subprograma se puede ubicar en /Contents/Resources/Scripts/main. scpto.

- El Info.plist recién creado es luego modificado por el binario plutil, cambiando la configuración de preferencia LSUIElement a verdadero. Esto permite que la aplicación se ejecute como un proceso en segundo plano, ocultando su presencia al usuario.

- A continuación, se descarga un icono en blanco y se aplica a la aplicación.

- Por último, la aplicación recién creada se coloca dentro de la aplicación donante ya existente utilizando el siguiente código:

Por ejemplo, si la aplicación de reunión virtual zoom.us.app se encuentra en el sistema, el malware se colocará así:

/Aplicaciones/zoom.us.app/Contents/MacOS/avatarde.app

Si la computadora de la víctima ejecuta macOS 11 o superior, entonces firmará la aplicación avatarde con una firma ad-hoc, o una que esté firmada por la propia computadora.

Una vez que todos los archivos estén en su lugar, la aplicación personalizada se aprovechará de la aplicación principal, que en el ejemplo anterior es Zoom. Esto significa que la aplicación maliciosa puede tomar capturas de pantalla o grabar la pantalla sin necesidad de consentimiento explícito por parte del usuario. Hereda esos permisos de TCC directamente de la aplicación principal de Zoom. Esto representa un problema de privacidad considerable para los usuarios finales.

Durante las pruebas de Jamf, se determinó que esta vulnerabilidad tampoco se limita a los permisos de grabación de pantalla. Múltiples permisos diferentes que ya se han proporcionado a la aplicación del donante se pueden transferir a la aplicación creada con fines malintencionados.

jamf

Ahora que Apple solucionó la vulnerabilidad, TCC funciona de la manera que Apple pretendía, con un mensaje de diálogo que solicita a los usuarios que abran las preferencias del sistema para permitir la aplicación o que simplemente hagan clic en el botón denegar que se muestra en la ventana emergente.

No es probable que XCSSET infecte Mac a menos que haya ejecutado un proyecto Xcode malicioso. Eso significa que es poco probable que las personas se infecten a menos que sean desarrolladores que hayan utilizado uno de los proyectos. La publicación de Jamf proporciona indicadores de una lista comprometida que las personas pueden usar para determinar si han sido infectados.