Durante más de tres décadas, el soporte más importante de Internet ha planteado amenazas a la privacidad y la seguridad de los más de mil millones de personas que lo usan todos los días. Ahora, Cloudflare, Apple y la red de entrega de contenido Fastly han presentado una forma novedosa de solucionarlo utilizando una técnica que evita que los proveedores de servicios y los fisgones de la red vean las direcciones que visitan los usuarios finales o a las que envían correos electrónicos.

Los ingenieros de las tres empresas han ideado Oblivious DNS, un cambio importante en el sistema de nombres de dominio actual que traduce los nombres de dominio amigables para los humanos en las direcciones IP que las computadoras necesitan para encontrar otras computadoras a través de Internet. Las empresas están trabajando con el Grupo de Trabajo de Ingeniería de Internet con la esperanza de que se convierta en un estándar para toda la industria. Abreviado como ODoH, Oblivious DNS se basa en una mejora de DNS separada llamada DNS sobre HTTPS, que permanece en las primeras etapas de adopción.

Cómo funciona el DNS ahora

Cuando alguien visita arstechnica.com, o cualquier otro sitio web, su navegador primero debe obtener la dirección IP utilizada por el servidor de alojamiento (que en este momento es 3.128.236.93 o 52.14.190.83). Para hacer esto, el navegador se pone en contacto con un sistema de resolución de DNS que normalmente es operado por el ISP o un servicio como el 8.8.8.8 de Google o el 1.1.1.1 de Cloudflare. Sin embargo, desde el principio, el DNS ha sufrido dos debilidades clave.

Primero, las consultas de DNS y las respuestas que devuelven no se cifraron. Eso hace posible que cualquier persona en posición de ver las conexiones controle qué sitios está visitando un usuario. Peor aún, las personas con esta capacidad también pueden manipular las respuestas para que el usuario vaya a un sitio disfrazado de arstechnica.com, en lugar del que está leyendo ahora.

Para corregir esta debilidad, los ingenieros de Cloudflare y otros lugares desarrollaron DNS sobre HTTPS, o DoH, y DNS sobre TLS, o DoT. Ambos protocolos cifran las búsquedas de DNS, lo que hace imposible que las personas entre el remitente y el receptor vean o manipulen el tráfico. A pesar de lo prometedores que son DoH y DoT, muchas personas se muestran escépticas, principalmente porque solo un puñado de proveedores lo ofrecen. Un grupo tan pequeño deja a estos proveedores en condiciones de registrar el uso de Internet de potencialmente miles de millones de personas.

Eso nos lleva a la segunda gran deficiencia de DNS. Incluso cuando DoH o DoT están implementados, el cifrado no hace nada para evitar que el proveedor de DNS vea no solo las solicitudes de búsqueda, sino también la dirección IP de la computadora que las realiza. Eso hace posible que el proveedor cree perfiles completos de las personas detrás de las direcciones. Como se señaló anteriormente, el riesgo de privacidad se vuelve aún mayor cuando DoH o DoT reducen la cantidad de proveedores a solo unos pocos.

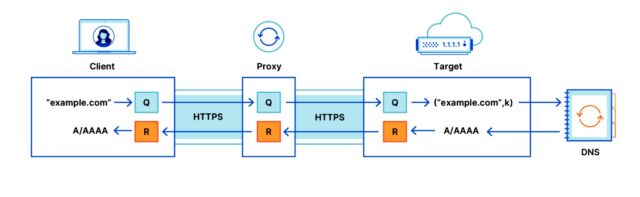

ODoH está destinado a corregir esta segunda deficiencia. El protocolo emergente utiliza encriptación y coloca un proxy de red entre los usuarios finales y un servidor DoH para garantizar que solo el usuario tenga acceso tanto a la información de solicitud de DNS como a la dirección IP que la envía y la recibe. Cloudflare llama al usuario final el cliente y la resolución de DNS operada por el ISP u otro proveedor el objetivo. A continuación se muestra un diagrama.

Llamarada de la nube

Cómo funciona

En una publicación de blog que presenta Oblivious DoH, los investigadores de Cloudflare Tanya Verma y Sudheesh Singanamalla escribieron:

Todo el proceso comienza con los clientes que cifran su consulta para el objetivo mediante HPKE. Los clientes obtienen la clave pública del objetivo a través de DNS, donde se incluye en un registro de recursos HTTPS y está protegida por DNSSEC. Cuando caduca el TTL de esta clave, los clientes solicitan una nueva copia de la clave según sea necesario (tal como lo harían con un registro A/AAAA cuando caduca el TTL de ese registro). El uso de la clave pública validada por DNSSEC de un objetivo garantiza que solo el objetivo deseado pueda descifrar la consulta y cifrar una respuesta (respuesta).

Los clientes transmiten estas consultas cifradas a un proxy a través de una conexión HTTPS. Al recibirla, el proxy reenvía la consulta al destino designado. Luego, el objetivo descifra la consulta, produce una respuesta enviando la consulta a un solucionador recursivo como 1.1.1.1 y luego cifra la respuesta al cliente. La consulta cifrada del cliente contiene material de clave encapsulado a partir del cual los objetivos derivan la clave simétrica de cifrado de respuesta.

Esta respuesta luego se envía de vuelta al proxy y luego se reenvía al cliente. Toda la comunicación es autenticada y confidencial, ya que estos mensajes DNS están encriptados de extremo a extremo, a pesar de que se transmiten a través de dos conexiones HTTPS separadas (cliente-proxy y proxy-objetivo). El mensaje que, de lo contrario, le aparece al proxy como texto sin formato es en realidad un mensaje cifrado.

Un trabajo en progreso

La publicación dice que los ingenieros aún están midiendo el costo de rendimiento de agregar el proxy y el cifrado. Los primeros resultados, sin embargo, parecen prometedores. En un estudio, la sobrecarga adicional entre una consulta/respuesta DoH con proxy y su equivalente ODoH fue de menos de 1 milisegundo en el percentil 99. Cloudflare proporciona una discusión mucho más detallada sobre el rendimiento de ODoH en su publicación.

Hasta ahora, ODoH sigue siendo en gran medida un trabajo en progreso. Con la supervisión de Cloudflare, las contribuciones de Apple y Fastly, y el interés de Firefox y otros, vale la pena tomar ODoH en serio. Al mismo tiempo, la ausencia de Google, Microsoft y otros jugadores clave sugiere que todavía tiene un largo camino por recorrer.

Lo que está claro es que el DNS sigue siendo notablemente débil. Que uno de los mecanismos más fundamentales de Internet, en 2023, no esté encriptado universalmente es una locura. Los críticos se han resistido a DoH y DoT debido a la preocupación de que intercambia privacidad por seguridad. Si ODoH puede convertir a los detractores y no rompe Internet en el proceso, valdrá la pena.

![La FCC aprueba la red 5G a pesar de que el ejército dice que dañará el GPS [Updated] 13 La FCC aprueba la red 5G a pesar de que el ejército dice que dañará el GPS [Updated]](https://marketingdecontenido.top/wp-content/uploads/2022/08/1659993299_La-FCC-aprueba-la-red-5G-a-pesar-de-que-390x220.jpg)