Mitev et al.

A medida que crece la popularidad de Amazon Alexa y otros asistentes de voz, también crece la cantidad de formas en que esos asistentes se entrometen y pueden entrometerse en la privacidad de los usuarios. Los ejemplos incluyen hacks que usan láseres para desbloquear puertas conectadas y encender automóviles de manera subrepticia, aplicaciones de asistentes maliciosos que escuchan a escondidas y suplantan contraseñas, y discusiones que son monitoreadas de manera subrepticia y rutinaria por empleados del proveedor o citadas para su uso en juicios penales. Ahora, los investigadores han desarrollado un dispositivo que algún día podría permitir a los usuarios recuperar su privacidad al advertirles cuando estos dispositivos están espiando por error o intencionalmente a las personas cercanas.

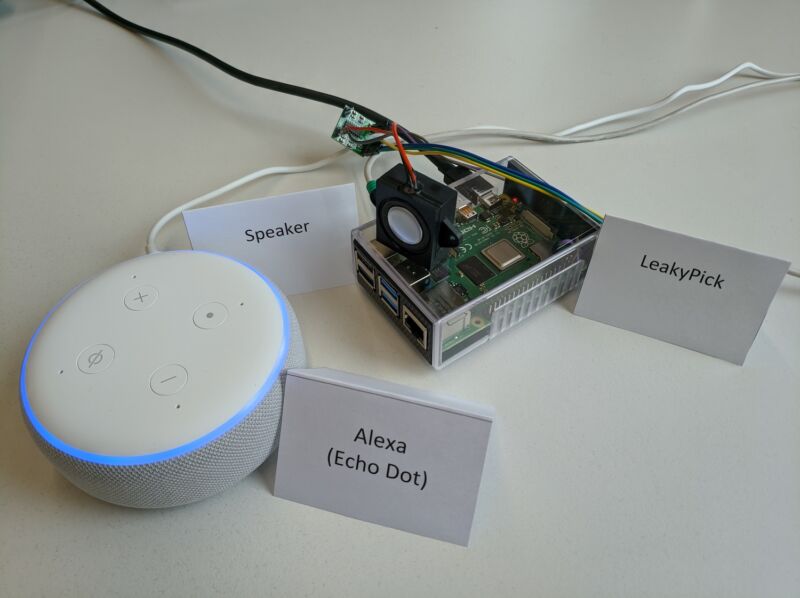

LeakyPick se coloca en varias habitaciones de una casa u oficina para detectar la presencia de dispositivos que transmiten audio cercano a Internet. Mediante la emisión periódica de sonidos y el seguimiento del tráfico de red subsiguiente (se puede configurar para enviar los sonidos cuando los usuarios no están), el prototipo de ~$40 detecta la transmisión de audio con una precisión del 94 por ciento. El dispositivo monitorea el tráfico de la red y proporciona una alerta cada vez que los dispositivos identificados transmiten sonidos ambientales.

LeakyPick también prueba dispositivos para falsos positivos de palabras de activación, es decir, palabras que activan incorrectamente a los asistentes. Hasta ahora, el dispositivo de los investigadores ha encontrado 89 palabras que inesperadamente hicieron que Alexa transmitiera audio a Amazon. Hace dos semanas, un equipo diferente de investigadores publicó más de 1000 palabras o frases que producen disparadores falsos que hacen que los dispositivos envíen audio a la nube.

«Para muchos consumidores conscientes de la privacidad, tener asistentes de voz conectados a Internet [with] micrófonos esparcidos por sus hogares es una perspectiva preocupante, a pesar de que los dispositivos inteligentes son una tecnología prometedora para mejorar la automatización del hogar y la seguridad física», dijo en un correo electrónico Ahmad-Reza Sadeghi, uno de los investigadores que diseñó el dispositivo. «The LeakyPick El dispositivo identifica los dispositivos domésticos inteligentes que inesperadamente graban y envían audio a Internet y advierte al usuario al respecto».

Recuperar la privacidad del usuario

Los dispositivos controlados por voz suelen utilizar el reconocimiento de voz local para detectar palabras de activación y, por facilidad de uso, los dispositivos suelen estar programados para aceptar palabras con un sonido similar. Cuando una expresión cercana se parece a una palabra de activación, los asistentes envían audio a un servidor que tiene un reconocimiento de voz más completo. Además de caer en estas transmisiones inadvertidas, los asistentes también son vulnerables a los ataques que activan deliberadamente palabras de activación que envían audio a los atacantes o realizan otras tareas que comprometen la seguridad.

En un artículo publicado a principios de este mes, Sadeghi y otros investigadores, de la Universidad de Darmstadt, la Universidad de Paris Saclay y la Universidad Estatal de Carolina del Norte, escribieron:

El objetivo de este documento es diseñar un método para que los usuarios regulares identifiquen de manera confiable los dispositivos IoT que 1) están equipados con un micrófono y 2) envían audio grabado desde el hogar del usuario a servicios externos sin que el usuario lo sepa. Si LeakyPick puede identificar qué paquetes de red contienen grabaciones de audio, puede informar al usuario qué dispositivos están enviando audio a la nube, ya que la fuente de los paquetes de red puede identificarse mediante las direcciones de red del hardware. Esto proporciona una forma de identificar tanto las transmisiones no intencionales de audio a la nube como los ataques mencionados anteriormente, donde los adversarios buscan invocar acciones específicas inyectando audio en el entorno del dispositivo.

Lograr todo eso requirió que los investigadores superaran dos desafíos. La primera es que la mayor parte del tráfico de los asistentes está encriptado. Eso evita que LeakyPick inspeccione las cargas útiles de los paquetes para detectar códecs de audio u otros signos de datos de audio. En segundo lugar, con nuevos asistentes de voz nunca antes vistos que salen todo el tiempo, LeakyPick también tiene que detectar transmisiones de audio de dispositivos sin capacitación previa para cada dispositivo. Los enfoques anteriores, incluido uno llamado HomeSnitch, requerían capacitación avanzada para cada modelo de dispositivo.

Para superar los obstáculos, LeakyPick transmite audio periódicamente en una habitación y monitorea el tráfico de red resultante de los dispositivos conectados. Al correlacionar temporalmente las sondas de audio con las características observadas del tráfico de red que sigue, LeakyPick enumera los dispositivos conectados que probablemente transmitirán audio. Una forma en que el dispositivo identificó posibles transmisiones de audio es buscando ráfagas repentinas de tráfico saliente. Los dispositivos activados por voz normalmente envían cantidades limitadas de datos cuando están inactivos. Un aumento repentino generalmente indica que un dispositivo se ha activado y está enviando audio a través de Internet.

El uso de ráfagas solo es propenso a falsos positivos. Para eliminarlos, LeakyPick emplea un enfoque estadístico basado en una prueba t independiente de dos muestras para comparar las características del tráfico de red de un dispositivo cuando está inactivo y cuando responde a sondeos de audio. Este método tiene el beneficio adicional de trabajar en dispositivos que los investigadores nunca han analizado. El método también permite que LeakyPick funcione no solo para asistentes de voz que usan palabras de activación, sino también para cámaras de seguridad y otros dispositivos de Internet de las cosas que transmiten audio sin palabras de activación.

Los investigadores resumieron su trabajo de esta manera:

En un alto nivel, LeakyPick supera los desafíos de la investigación al transmitir periódicamente audio a una habitación y monitorear el tráfico de red subsiguiente desde los dispositivos. Como se muestra en la Figura 2, el componente principal de LeakyPick es un dispositivo de prueba que emite sondas de audio en su vecindad. Al correlacionar temporalmente estas sondas de audio con las características observadas del tráfico de red posterior, LeakyPick identifica los dispositivos que potencialmente han reaccionado a las sondas de audio mediante el envío de grabaciones de audio.

LeakyPick identifica los flujos de red que contienen grabaciones de audio utilizando dos ideas clave. Primero, busca ráfagas de tráfico después de una sonda de audio. Nuestra observación es que los dispositivos activados por voz normalmente no envían muchos datos a menos que estén activos. Por ejemplo, nuestro análisis muestra que, cuando están inactivos, los dispositivos habilitados para Alexa envían periódicamente ráfagas de datos pequeñas cada 20 segundos, ráfagas medianas cada 300 segundos y ráfagas grandes cada 10 horas. Además, descubrimos que cuando se activa mediante un estímulo de audio, la ráfaga de transmisión de audio resultante tiene características distintas. Sin embargo, el uso de ráfagas de tráfico solo da como resultado altas tasas de falsos positivos.

En segundo lugar, LeakyPick utiliza sondeo estadístico. Conceptualmente, primero registra una medida de referencia del tráfico inactivo para cada dispositivo monitoreado. Luego, utiliza una prueba t independiente de dos muestras para comparar las características del tráfico de red del dispositivo mientras está inactivo y del tráfico cuando el dispositivo se comunica después de la prueba de audio. Este enfoque estadístico tiene la ventaja de ser inherentemente independiente del dispositivo. Como mostramos en la Sección 5, este enfoque estadístico funciona tan bien como los enfoques de aprendizaje automático, pero no está limitado por el conocimiento a priori del dispositivo. Por lo tanto, supera los enfoques de aprendizaje automático en los casos en que no hay un modelo preentrenado disponible para el tipo de dispositivo específico.

Finalmente, LeakyPick funciona tanto para dispositivos que usan una palabra de activación como para dispositivos que no la usan. Para dispositivos como cámaras de seguridad que no usan una palabra de activación, LeakyPick no necesita realizar ninguna operación especial. La transmisión de cualquier audio activará la transmisión de audio. Para manejar dispositivos que utilizan una palabra o un sonido de activación, por ejemplo, asistentes de voz, sistemas de seguridad que reaccionan ante la rotura de cristales o el ladrido de un perro, LeakyPick está configurado para prefijar sus sondas con palabras y ruidos de activación conocidos (por ejemplo, «Alexa», «Hey Google» ). También se puede usar para probar palabras de activación para identificar palabras que transmitirán involuntariamente grabaciones de audio.

Protección contra fugas accidentales y maliciosas

Hasta ahora, LeakyPick, que recibe su nombre de su misión de detectar la fuga de audio de los dispositivos conectados a la red, ha descubierto 89 palabras que no son de activación que pueden hacer que Alexa envíe audio a Amazon. Con más uso, es probable que LeakyPick encuentre palabras adicionales en Alexa y otros asistentes de voz. Los investigadores ya han encontrado varios falsos positivos en Google Home. Las 89 palabras aparecen en la página 13 del documento vinculado anteriormente.

Además de detectar transmisiones de audio inadvertidas, el dispositivo detectará prácticamente cualquier activación de un asistente de voz, incluidas aquellas que sean maliciosas. Un ataque demostrado el año pasado hizo que los dispositivos desbloquearan puertas y encendieran automóviles cuando estaban conectados a una casa inteligente al iluminar con láser los dispositivos Alexa, Google Home y Apple Siri. Sadeghi dijo que LeakyPick detectaría fácilmente tal pirateo.

El prototipo de hardware consta de una Raspberry Pi 3B conectada por Ethernet a la red local. También está conectado mediante un conector para auriculares a una placa amplificadora PAM8403, que a su vez se conecta a un solo altavoz genérico de 3W. El dispositivo captura el tráfico de la red utilizando un dongle Wi-Fi USB TP-LINK TL-WN722N que crea un punto de acceso inalámbrico utilizando hostapd y dnsmasq como servidor DHCP. Todos los dispositivos IoT inalámbricos cercanos se conectarán a ese punto de acceso.

Para dar acceso a Internet a LeakyPick, los investigadores activaron el reenvío de paquetes entre la red ethernet (conectada a la puerta de enlace de la red) y las interfaces de red inalámbrica. Los investigadores escribieron LeakyPick en Python. Usan tcpdump para grabar paquetes y el motor de texto a voz de Google para generar el audio reproducido por el dispositivo de sondeo.

Con el uso cada vez mayor de dispositivos que transmiten audio cercano y el creciente corpus de formas en que pueden fallar o ser pirateados, es bueno ver investigaciones que propongan una forma simple y de bajo costo para repeler las fugas. Hasta que dispositivos como LeakyPick estén disponibles, e incluso después de eso, las personas deben preguntarse cuidadosamente si los beneficios de los asistentes de voz valen los riesgos. Cuando los asistentes están presentes, los usuarios deben mantenerlos apagados o desenchufados, excepto cuando estén en uso activo.