Un hack recientemente descubierto de enrutadores domésticos y de pequeñas oficinas está redirigiendo a los usuarios a sitios maliciosos que se hacen pasar por recursos informativos de COVID-19 en un intento de instalar malware que roba contraseñas y credenciales de criptomonedas, dijeron investigadores el miércoles.

Una publicación publicada por la firma de seguridad Bitdefender dijo que los compromisos están afectando a los enrutadores Linksys, aunque BleepingComputer, que informó el ataque hace dos días, dijo que la campaña también apunta a los dispositivos D-Link.

No está claro cómo los atacantes comprometen los enrutadores. Los investigadores, citando datos recopilados de los productos de seguridad de Bitdefender, sospechan que los piratas informáticos están adivinando las contraseñas utilizadas para proteger la consola de administración remota de los enrutadores cuando esa función está activada. Bitdefender también planteó la hipótesis de que los compromisos pueden llevarse a cabo adivinando las credenciales de las cuentas en la nube de Linksys de los usuarios.

No es el sitio de AWS que está buscando

Los compromisos del enrutador permiten a los atacantes designar el uso de los dispositivos conectados a los servidores DNS. Los servidores DNS utilizan el sistema de nombres de dominio de Internet para traducir los nombres de dominio en direcciones IP para que las computadoras puedan encontrar la ubicación de los sitios o servidores a los que los usuarios intentan acceder. Al enviar dispositivos a servidores DNS que brindan búsquedas fraudulentas, los atacantes pueden redirigir a las personas a sitios maliciosos que sirven malware o intentan robar contraseñas.

Los servidores DNS maliciosos envían objetivos al dominio que solicitaron. Detrás de escena, sin embargo, los sitios están falsificados, lo que significa que se sirven desde direcciones IP maliciosas, en lugar de la dirección IP legítima utilizada por el propietario del dominio. Liviu Arsene, el investigador de Bitdefender que escribió la publicación del miércoles, me dijo que los sitios falsificados cierran el puerto 443, la puerta de Internet que transmite tráfico protegido por protecciones de autenticación HTTPS. El cierre hace que los sitios se conecten a través de HTTP y, al hacerlo, evita que los navegadores o los clientes de correo electrónico muestren advertencias de que un certificado TLS no es válido o no es de confianza.

Los dominios barridos en la campaña incluyen:

- aws.amazon.com

- goo.gl

- bit.ly

- washington.edu

- imágeneshack.us

- ufl.edu

- disney.com

- cox.net

- xhamster.com

- pubads.g.doubleclick.net

- tidd.ly

- redditblog.com

- violin2.com

- winimage.com

Las direcciones IP que atienden las búsquedas de DNS maliciosas son 109.234.35.230 y 94.103.82.249.

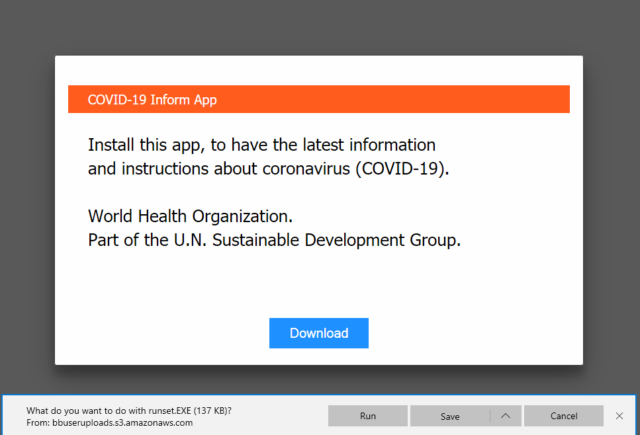

Los usuarios de sitios maliciosos afirman ofrecer una aplicación que proporciona «la información y las instrucciones más recientes sobre el coronavirus (COVID-19)».

bifdefensor

Los usuarios que hacen clic en el botón de descarga finalmente son redirigidos a una de varias páginas de Bitbucket que ofrece un archivo que instala malware. Conocido como Oski, la pieza de malware relativamente nueva extrae las credenciales del navegador, las direcciones de la billetera de criptomonedas y posiblemente otros tipos de información confidencial.

EE. UU., Alemania y Francia son los más objetivo

Hubo 1193 descargas de una de las cuatro cuentas de Bitbucket utilizadas. Si los atacantes utilizan al menos otras tres cuentas de Bitbucket, es probable que el número de descargas sea mucho mayor. (El número real de personas infectadas es probablemente menor que el total de descargas, ya que es posible que algunas personas no hayan hecho clic en el instalador o accedido a la página con fines de investigación).

Los datos de Bitdefender muestran que el ataque comenzó alrededor del 18 de marzo y alcanzó su punto máximo el 23 de marzo. Los datos de Bitdefender también muestran que los enrutadores más atacados estaban ubicados en Alemania, Francia y los Estados Unidos. En este momento, estos países se encuentran entre los que más sufren los devastadores efectos del COVID-19, que al momento de la publicación de esta publicación había causado más de 436.856 contagios y 19.549 muertes en todo el mundo.

Para evitar ataques a los enrutadores, los dispositivos deben tener la administración remota desactivada siempre que sea posible. En el caso de que esta característica sea absolutamente necesaria, debe ser utilizada solo por usuarios experimentados y protegida por una contraseña segura. Las cuentas en la nube, que también permiten administrar enrutadores de forma remota, deben seguir las mismas pautas. Además, las personas deben asegurarse con frecuencia de que el firmware del enrutador esté actualizado.

Las personas que deseen verificar si han sido atacados pueden consultar la publicación de Bitdefender para ver los indicadores de compromiso. Tome nota: los indicadores pueden ser difíciles de seguir para los usuarios menos experimentados.