Sistema de detección de intrusos (IDS) y Sistema de prevención de intrusiones (IPS) son dos de las herramientas más utilizadas en el entorno moderno de ciberseguridad. ¡Incluso algunos de los mejores firewalls de próxima generación (NGFW) los incluyen! A menudo, la gente piensa que IDS e IPS son inseparables.Pero la verdad es que son dos sistemas diferentesEste artículo de IDS vs IPS aclarará sus diferencias.entonces tú sabes para tu negocio.

Primero, te mostraré una comparación clara entre ellos. También explicaré qué sistema debe implementar. Pero, ¿por qué es importante entender la diferencia entre IDS e IPS? Vamos a averiguar.

¿Por qué necesito distinguir entre IDS e IPS?

Durante los últimos 5 años, Google Trends ha mostrado mucho interés en el término «diferencia entre id e ips». Algunas de estas consultas de búsqueda provinieron de estudiantes de TI. Pero, ¿quién más está trabajando en IDS vs IPS?Puedo pensar en Categoría 3:

- gente de negocios

- Personal de TI de pequeñas empresas

- Tomadores de decisiones menos calificados en grandes corporaciones

Dado que IDS e IPS son soluciones de seguridad de red, está claro que las empresas de todos los tamaños son Creciente enfoque en la ciberseguridadMientras buscaban una solución, tropezaron con el debate no resuelto de IDS vs. IPS.

Las soluciones IDS e IPS pueden cuesta decenas de miles de dólaresEsto significa que las compras equivocadas pueden lastima tu resultado final. necesitas Distinguir entre IDS e IPS Haga la compra correcta para su negocio. Entonces, comencemos con el IDS para comprender estos dos sistemas.

¿Qué es un Sistema de Detección de Intrusos (IDS)?

Una Sistema de detección de intrusos (IDS) es un dispositivo o aplicación de software.eso Intrusión detectada y emitir alertas apropiadasLas alertas pueden enviarse a archivos de registro, SIEM u otras herramientas de seguridad. Estos son útiles para obtener datos de telemetría de otras fuentes.Finalmente, un capacitado Los analistas de amenazas interpretan los datos de registro generados por IDS.

Una implementación completa de IDS puede tener múltiples sensores o agentes, servidores de administración, consolas y bases de datos. Las soluciones IDS también son modulares.Esto significa que puedes Implementar componentes individualmentePero por razones de brevedad, los trato como una sola entidad: IDS. De esta forma, podemos centrar la discusión en puntos destacados que nos ayuden a hacer una comparación clara de IDS vs. IPS.

Dicho esto, pasemos a la segunda parte de la discusión, IPS.

¿Qué es un Sistema de prevención de intrusiones (IPS)?

Al igual que IDS, el Sistema de prevención de intrusiones (IPS) también Detectar amenazas potenciales y enviar alertaA diferencia de IDS, que solo detecta intrusiones durante el proceso de intrusión, IPS en realidad puede prevenir la intrusión.IPS bloquea automáticamente las amenazas antes de que ingresen a la red o al host detrás de ellas.

Una implementación completa de IPS puede tener múltiples sensores o agentes, servidores de administración, consolas y bases de datos. Las soluciones IPS también son modulares.Esto significa que puedes implementar sus componentes por separadoComo hice con IDS, trataría estos componentes como una sola entidad: un IPS.

Pero a primera vista, IDS e IPS no se ven tan diferentes. Así que echemos un vistazo más profundo a sus similitudes y diferencias.

IDS frente a IPS—similitudes y diferencias

Anteriormente discutimos las principales cualidades de IDS e IPS. Comparemos y contrastemos los dos basados en lo que sabemos.Primero, IDS e IPS comparten algunos similitudesPor ejemplo, ellos Ambos usan el mismo método de detección de intrusosme gusta:

- Detección de intrusos basada en patrones o firmas

- Detección de intrusiones basada en anomalías

- Detección de intrusiones basada en políticas

También puede encontrar sus similitudes. Método de implementaciónDe hecho, algunos tipos de IDS e IPS están instalados en dispositivos de punto final.Finalmente, algunos tipos de IDS e IPS comprueba lo mismocomo el tráfico de red inalámbrica.

Pero, ¿cómo son diferentes? La siguiente tabla debería ayudarlo a visualizar las diferencias entre IDS e IPS.

| sistema de identificación | IPS | |

| esfera de acción | enviar alerta | Envía alertas y actúa sin intervención humana |

| la función principal | Detectar intrusiones y enviar alertas | Detecta posibles intrusiones y bloquéalas Opción de enviar alertas |

| desplegar | Pasivo/fuera de banda a través de puertos puente o tomas de red | cola |

| autonomía | no.Necesidad de enviar alertas a los analistas de amenazas | Sí |

notas: Las diferencias en la implementación solo se aplican a los tipos de IDS e IPS basados en red, NIDS y NIPS. Pero estos están más allá del alcance de este artículo. Dicho esto, debo señalar estas diferencias porque los IDS e IPS basados en red son los más utilizados.

En definitiva, un IDS detecta intrusiónmientras que un IPS los bloquea. Además sistema de identificación solo puede ayudar prevenir amenazas Si tiene guardias de seguridad operando.En cambio, un IPS puede actuar de forma autónoma.

Ahora que conoce las similitudes y diferencias entre IDS e IPS, es hora de discutir cuando normalmente usas uno en lugar del otro.

¿Debe utilizar IDS o IPS?

Dado que IPS puede actuar de forma autónoma, parece ser una herramienta de seguridad más avanzada y una mejor opción. Sin embargo, esto no es necesariamente verdad. IPS tiene una desventaja. IPS posible Bloquee los procesos comerciales legítimos si se encuentran falsos positivosPor ejemplo, su IPS podría marcar el tráfico legítimo como una amenaza.

IDS es menos susceptible a estos errores. Cuando detecta tráfico sospechoso, lo envía a los analistas de seguridad.Los analistas de seguridad pueden entonces analizar el tráfico y Comprobar si es una amenazaPor supuesto, esto significa que debe Analista de seguridad primero.

Cuándo usar IDS

Por lo general, usaría un IDS Cuando tiene un analista de seguridad interno o externoSi también necesitas DNI No puede desconectar su sistema Por un simple falso positivo.

Cuándo usar IPS

Por otro lado, si Ud. sin analista de seguridad Y si quieres algo que actúe de forma autónoma, un IPS sería una mejor opción. IPS también es esencial Cuando su sistema no puede resistir ninguna amenazaPor ejemplo, utilizará IPS para proteger una base de datos que contiene una gran cantidad de datos personales.

cuando usar ambos

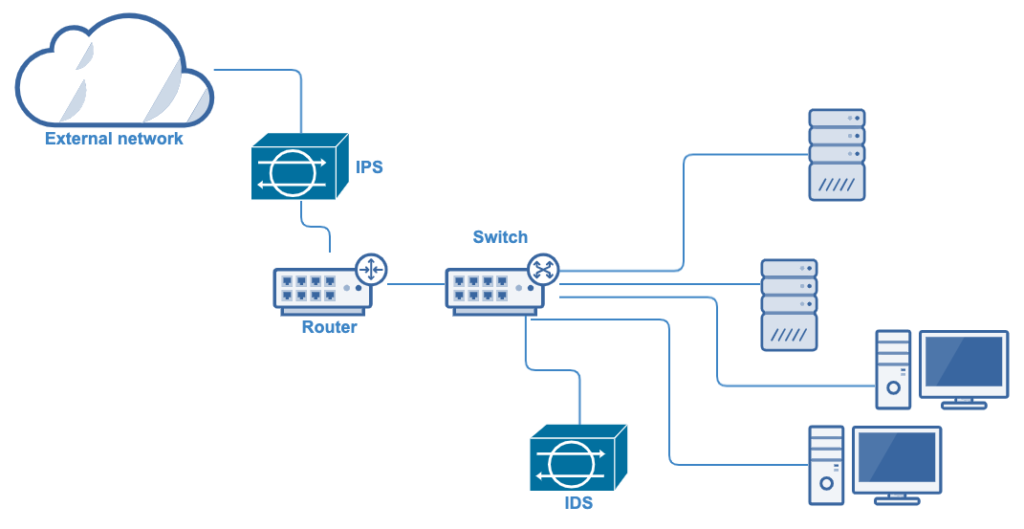

Habiendo dicho todo eso, lo ideal sería que Implementación de IDS e IPS juntos. ¿por qué? Considere esta situación: tiene un IPS frente a un enrutador frente a una red externa (por ejemplo, Internet). Detrás de ese enrutador hay un conmutador conectado a su red interna y un IDS conectado al puerto de distribución del conmutador.

Ahora, suponga que ha configurado su IPS con reglas de filtrado relativamente flexibles. En cambio, programó el IDS con estrictas reglas de filtrado. ¿Qué pasaría en esa situación? IPS se Filtre el tráfico no deseado definidotambién lo hará Permitir el resto del tráficoespecialmente el tráfico legítimo, para pasar.

Por otro lado, IDS puede detectar y alertarlo Todo el tráfico sospechosoEsto incluirá verdaderos positivos y falsos positivos.No importa porque tu analista de seguridad está aquí Identificar falsos positivosDespués de eso, puede Ajuste su IDS e IPS en consecuencia hasta llegar a la configuración ideal.

pensamientos finales

El objetivo principal de este artículo IDS vs IPS es ayudarlo Aprenda la diferencia entre IDS e IPSA estas alturas, debe saber que tanto IDS como IPS emplean métodos similares de detección de intrusos. Pero debes recordar que no son lo mismo.por ejemplo, un IDS no actúa de forma autónoma Bloquear amenazas. En cambio, IPS lo hará.

Este conocimiento debería ayudarte. Decide qué solución elegirás para tu negocio.Idealmente, desea implementar ambos para Cree sólidas defensas contra amenazas.

¿Tiene más preguntas sobre IDS e IPS?Controlar Preguntas más frecuentes y recurso sección de abajo!

Preguntas más frecuentes

¿Qué es un ataque DDoS?

Un ataque de denegación de servicio distribuido (DDoS) es un ataque basado en la red. Está diseñado para abrumar los recursos informáticos del objetivo. Ataques como este pueden interrumpir el rendimiento de su red. A su vez, impide que los usuarios legítimos se conecten. Sin embargo, algunos tipos de IDS e IPS pueden bloquear directa o indirectamente los ataques DDoS.

¿Qué es la respuesta a incidentes?

La respuesta a incidentes es el proceso de abordar las amenazas percibidas. Generalmente, el personal de seguridad capacitado implementará un plan efectivo de respuesta a incidentes. Por lo general, entra en juego después de que herramientas como IDS o IPS detectan una amenaza.

¿Qué es un grifo de red?

Los grifos de red son otra forma de conectarse a IDS fuera de banda. Es una conexión directa entre el IDS y la propia red física, como los cables de fibra óptica. Al igual que los puertos de expansión, un toque de red le permitirá ver una copia del tráfico de red que pasa por los medios que se están tocando.

¿Qué es el tráfico de red?

Un flujo de red es un conjunto de paquetes que pasan por un punto de la red durante un intervalo de tiempo específico. Ciertos datos de tráfico también pueden proporcionar información para la detección y prevención de intrusiones. Los datos de flujo generalmente se recopilan a través de protocolos como NetFlow y sFlow.

¿Qué es el aprendizaje automático?

El aprendizaje automático (ML) es un campo de la informática. ML se enfoca en usar datos y algoritmos para imitar la forma en que aprenden los humanos. Las técnicas basadas en ML también se utilizan en los sistemas modernos de detección y prevención de intrusiones.

recurso

TechGenix: artículo sobre optimización de WAN

Obtenga información sobre la optimización de WAN para SMB en esta guía introductoria.

TechGenix: artículo sobre el protocolo de inicio de sesión (SIP)

Explore los diversos elementos, características y flujos del protocolo SIP.

TechGenix: Artículos sobre IPsec

Obtenga más información sobre IPsec.

TechGenix: artículo sobre acceso remoto a la red

Descubra el acceso remoto a la red en esta guía definitiva.

TechGenix: una guía para elegir un firewall para pequeñas empresas

Domina el arte de elegir un firewall para cualquier pequeña empresa.