Aurich Lawson/Getty

En marzo de 2023, nueve iraníes fueron acusados penalmente por su participación en el Instituto Mabna, una empresa que, según los fiscales federales, se creó en 2013 con el propósito expreso de utilizar intrusiones cibernéticas coordinadas para robar terabytes de datos académicos de universidades, editores de revistas académicas y empresas tecnológicas. y organizaciones gubernamentales. Casi 18 meses después, las actividades de piratería del grupo siguen siendo sólidas, dijo el miércoles Secureworks, una empresa de seguridad propiedad de Dell.

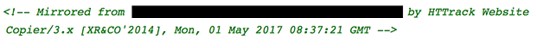

El grupo de piratería, que los investigadores de Secureworks llaman Cobalt Dickens, emprendió recientemente una operación de phishing dirigida a más de 60 universidades en países como EE. UU., Canadá, Reino Unido, Suiza y Australia, según un informe. A partir de julio, Cobalt Dickens usó páginas web maliciosas que falsificaban recursos universitarios legítimos en un intento de robar las contraseñas de las personas seleccionadas. Los individuos fueron atraídos a través de correos electrónicos como el que se muestra a continuación, con fecha del 2 de agosto.

Trabajos seguros

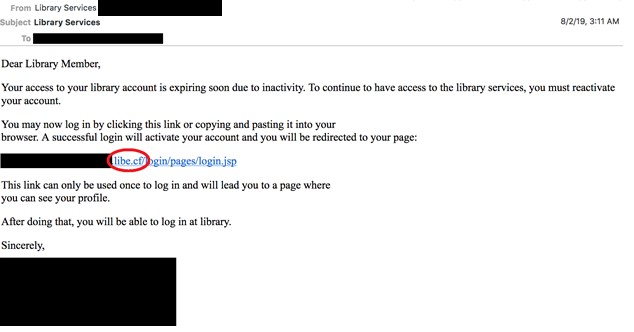

Los correos electrónicos informaron a los destinatarios que sus cuentas de la biblioteca en línea caducarían a menos que las reactivaran iniciando sesión. Los destinatarios que hicieron clic en los enlaces aterrizaron en páginas que parecían casi idénticas a los recursos de la biblioteca que se usan ampliamente en entornos académicos. Aquellos que ingresaron contraseñas fueron redirigidos al sitio de la biblioteca legítima que estaba siendo falsificado, mientras que detrás de escena, el sitio falso almacenó la contraseña en un archivo llamado pass.txt. A continuación se muestra un diagrama de cómo funcionaba la estafa:

Trabajos seguros

Los enlaces en los correos electrónicos conducían directamente a las páginas falsificadas, una desviación de una operación de Cobalt Dickens del año pasado que se basó en acortadores de enlaces. Para facilitar el cambio, los atacantes registraron más de 20 dominios nuevos para aumentar una gran cantidad de dominios utilizados en campañas anteriores. Para hacer que los sitios maliciosos sean más difíciles de detectar, Cobalt Dickens protegió muchos de ellos con certificados HTTPS y los rellenó con contenido extraído directamente de los sitios falsificados.

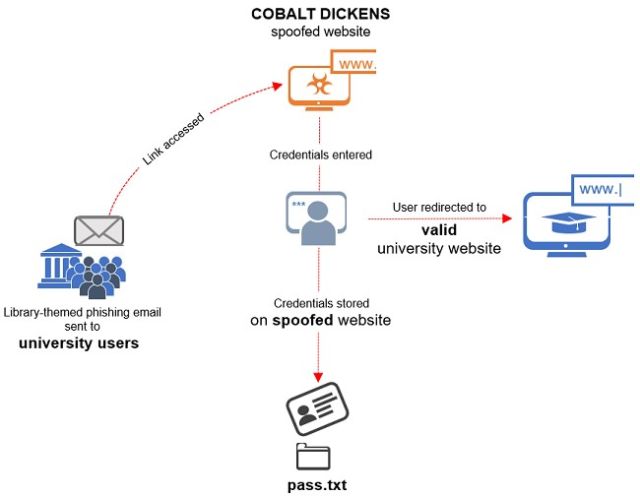

Los miembros del grupo utilizaron servicios gratuitos o herramientas de software del proveedor de dominios Freenom, el proveedor de certificados Let’s Encrypt y Github. En algunos casos, también dejaron pistas en los comentarios o metadatos de páginas falsificadas de que efectivamente eran iraníes.

Trabajos seguros

Trabajos seguros

Los fiscales federales dijeron hace 18 meses que el grupo de ataque se había dirigido a más de 100.000 cuentas de profesores en todo el mundo y había comprometido con éxito a unas 8.000 de ellas. Los acusados supuestamente robaron casi 32 terabytes de datos académicos y propiedad intelectual. Luego, los acusados vendieron los datos robados en sitios web. Secureworks dijo que Cobalt Dickens hasta la fecha se ha dirigido a al menos 380 universidades en más de 30 países.

El descaro de la nueva operación subraya los resultados limitados que tienen las acusaciones penales contra muchos tipos de atacantes. Una contramedida mucho más efectiva sería el uso de autenticación multifactor, que neutralizaría inmediatamente las operaciones y requeriría que los atacantes dedicaran muchos más recursos. La forma más efectiva de MFA es el estándar WebAuthn de toda la industria, pero incluso las contraseñas de un solo uso basadas en el tiempo de una aplicación de autenticación o, si nada más es posible, una contraseña de un solo uso enviada por mensaje SMS habría derrotado a las campañas.