Una agencia federal de EE. UU. ha estado alojando una puerta trasera que puede proporcionar visibilidad total y control completo sobre la red de la agencia, y los investigadores que la descubrieron no pudieron comunicarse con los administradores responsables, dijo el jueves la firma de seguridad Avast.

La Comisión de los Estados Unidos para la Libertad Religiosa InterMarketingdecontenido, asociada con los derechos interMarketingdecontenidoes, se comunica regularmente con otras agencias de los Estados Unidos y organizaciones gubernamentales y no gubernamentales interMarketingdecontenidoes. La empresa de seguridad publicó una entrada en el blog después de varios intentos fallidos de informar los hallazgos directamente y a través de los canales establecidos por el gobierno de EE. UU. La publicación no nombró a la agencia, pero una portavoz sí lo hizo en un correo electrónico. Los representantes de la comisión no respondieron a un correo electrónico en busca de comentarios.

Los miembros del equipo de inteligencia de amenazas de Avast escribieron:

Si bien no tenemos información sobre el impacto de este ataque o las acciones realizadas por los atacantes, según nuestro análisis de los archivos en cuestión, creemos que es razonable concluir que los atacantes pudieron interceptar y posiblemente filtrar todo el tráfico de la red local en esta organización Esto podría incluir el intercambio de información con otras agencias gubernamentales de EE. UU. y otras organizaciones gubernamentales y no gubernamentales (ONG) interMarketingdecontenidoes centradas en los derechos interMarketingdecontenidoes. También tenemos indicaciones de que los atacantes podrían ejecutar el código de su elección en el contexto del sistema operativo en los sistemas infectados, dándoles un control total.

Eludir los cortafuegos y la supervisión de la red

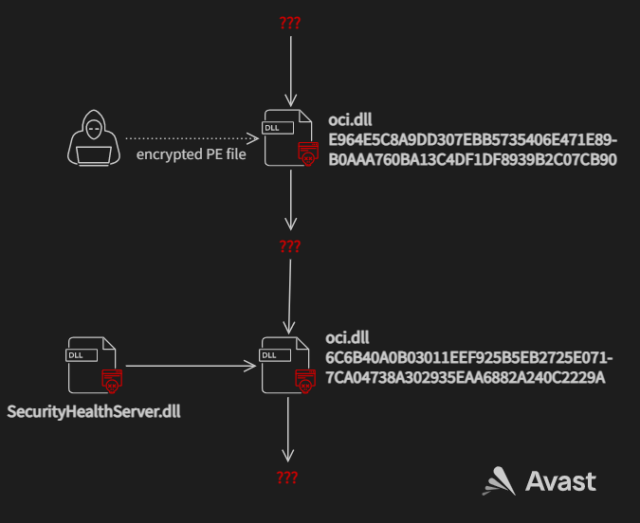

La puerta trasera funciona reemplazando un archivo normal de Windows llamado oci.dll con dos maliciosos, uno al principio del ataque y el otro más tarde. El primer archivo impostor implementa WinDivert, una herramienta legítima para capturar, modificar o descartar paquetes de red enviados hacia o desde la pila de red de Windows. El archivo permite a los atacantes descargar y ejecutar código malicioso en el sistema infectado. Avast sospecha que el objetivo principal del descargador es eludir los cortafuegos y la supervisión de la red.

En una etapa posterior del ataque, los intrusos reemplazaron el descargador falso oci.dll con un código que descifra un archivo malicioso llamado SecurityHealthServer.dll y lo carga en la memoria. Las funciones y el flujo de este segundo DLL falso son casi idénticos a rcview40u.dll, un archivo malicioso que se soltó en ataques de espionaje a la cadena de suministro dirigidos a organizaciones de Corea del Sur en 2023.

Avast

“Debido a las similitudes entre este oci.dll y rcview40u.dll, creemos que es probable que el atacante haya tenido acceso al código fuente de rcview40u.dll de tres años”, escribieron los investigadores de Avast. “El oci.dll más nuevo tiene cambios menores, como iniciar el archivo descifrado en un hilo nuevo en lugar de en una llamada de función, que es lo que hace rcview40u.dll. oci.dll también se compiló para la arquitectura x86-64, mientras que rcview40u.dll solo se compiló para la arquitectura x86”.

El efecto neto de la secuencia de ataque es que los atacantes pudieron comprometer la red de la agencia federal de una manera que les permitió ejecutar código con los mismos derechos de sistema sin restricciones que el sistema operativo y capturar cualquier tráfico que entrara o saliera de las máquinas infectadas.

Debido a que los funcionarios de la agencia comprometida no se relacionaron con los investigadores de Avast, no pueden estar seguros de qué estaban haciendo exactamente los atacantes dentro de la red. Pero las implicaciones son claras.

“Es razonable suponer que ocurrió alguna forma de recopilación de datos y exfiltración del tráfico de la red, pero eso es una especulación informada”, escribieron los investigadores. “Además, debido a que esto podría haber brindado una visibilidad total de la red y un control completo de un sistema infectado, es más razonable especular que este podría ser el primer paso en un ataque de múltiples etapas para penetrar esta u otras redes más profundamente en un APT clásico. -tipo de operación.”