Fuente: Unsplash

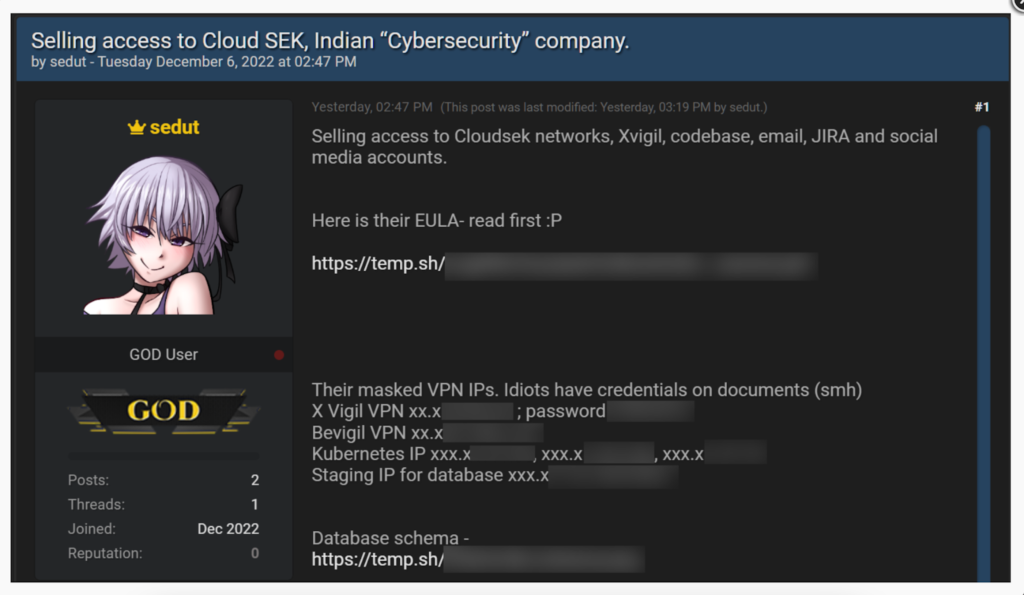

Los ciberdelincuentes obtuvieron las credenciales de Jira y la documentación de Confluence de un empleado de CloudSEK. Obtuvieron esta información a través de malware instalado en las computadoras portátiles de los empleados y confirmaron CloudSEK en una publicación de blog que publicaron para actualizar al público sobre la infracción. Según fuentes de la empresa, el actor de amenazas sedut se ha ofrecido a vender información confidencial de CloudSEK en los foros de la darknet. La información filtrada incluía XVigil, ProjectX, Codebase, Jira, correo electrónico y cuentas de redes sociales.

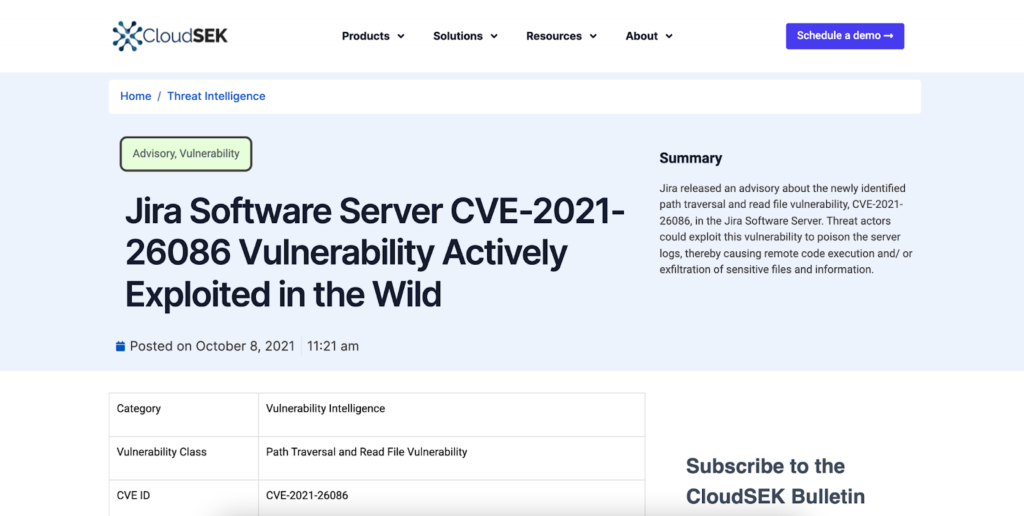

Sedut no tiene reputación en los foros de la red oscura, lo que sugiere que configuraron una nueva cuenta para publicar los datos de CloudSEK. En una publicación de blog de CloudSEK, la empresa refutó las afirmaciones de muchos ciberdelincuentes sobre el alcance de la infracción. CloudSEK sospecha que fue obra de una empresa de ciberseguridad rival, ya que el ataque no representa a un grupo ciberdelincuente típico. En octubre, CloudSEK documentó una vulnerabilidad de software de Jira que los ciberdelincuentes estaban explotando activamente en la naturaleza.

El blog de CloudSEK informó además al público que su equipo está investigando una violación de datos que ocurrió después de que «la contraseña de Jira de un empleado se vio comprometida…». También confirmaron que «… los atacantes tenían algunos detalles internos, como capturas de pantalla, informes de errores, nombres de clientes y diagramas de esquema».

Los ciberdelincuentes comprometen la aplicación Jira, pero no pueden causar mucho daño

Fuente: Beep Computer

El blog reveló que la brecha de seguridad se remonta a fines de noviembre de 2022. La brecha ocurrió cuando CloudSEK contactó a un proveedor externo (Axiom) para reparar una computadora portátil utilizada por uno de sus empleados. Pero el proveedor supuestamente devolvió las computadoras portátiles con nuevas versiones de Windows y robó malware (Vidar). Luego, en diciembre, aparecieron publicaciones en foros de la web oscura que vendían información robada de la empresa. CloudSEK se vende por $10,000 por la base de datos y $8,000 por el código.

Después de investigar más a fondo la filtración, CloudSEK determinó que, con la excepción de algunas órdenes de compra y cierta información de los clientes, la mayoría de las afirmaciones de sedut eran falsas: tanto la base de datos como el código de CloudSEK eran seguros.

Sin embargo, CloudSEK admitió que los ciberdelincuentes accedieron a los tickets de Jira y a las páginas internas de Confluence. Esto también se puede ver en capturas de pantalla en la dark web. Se tomaron capturas de pantalla para Elastic DB, MySQL Schema y xVigil de documentos de capacitación almacenados en Jira o Confluence.

En términos de daños reales, los atacantes solo lograron comprometer los nombres y las órdenes de compra de tres clientes, un costo relativamente pequeño en comparación con otras filtraciones de datos que afectan a millones de usuarios. CloudSEK confirmó que no se comprometieron las credenciales de los clientes ni las VPN, al contrario de lo que afirman los atacantes.

MFA salva el día para CloudSEK

Fuente: Unsplash

El malware de robo de registros carga contraseñas/cookies de Jira desde las computadoras portátiles de la empresa a los mercados de la red oscura. El mismo día, el atacante compró los registros pero no pudo acceder a otras contraseñas porque estaban protegidas por autenticación multifactor (MFA). Este paso de seguridad adicional es el estándar de oro en ciberseguridad, y por una buena razón. Luego, el atacante tuvo que recurrir al uso de cookies de sesión para restaurar la sesión de Jira.

CloudSEK no retiene información confidencial del cliente, que junto con MFA es una forma segura de evitar reclamos legales y mantener la integridad de los datos. Su compañía «no almacena información importante sobre sus clientes», dijo la publicación oficial del blog. «CloudSEK es una empresa SaaS cuyo producto aprovecha los datos públicos para proporcionar inteligencia de amenazas externas en forma de vectores de acceso inicial y TTP. Los datos de esta vulnerabilidad no se pueden utilizar para lanzar ataques en la cadena de suministro contra los clientes».

Estas sólidas medidas de ciberseguridad han salvado a CloudSEK de daños financieros y de reputación significativos. En casos similares, los ciberdelincuentes no pierden tiempo en infectar las computadoras portátiles de la empresa con varios malware, spyware, troyanos, ransomware, etc. para lanzar ataques devastadores.

El acceso al hardware de una empresa permite a los ciberdelincuentes elegir entre vectores de ataque ilimitados. No pueden usar estos ataques cuando lanzan exploits en línea o estafas de ingeniería social. Las empresas con dispositivos comprometidos deben buscar otros dispositivos terminales infectados y ponerlos en cuarentena en la red local.

Las plataformas de gestión de proyectos y mensajería son un riesgo para las empresas

Fuente: CloudSEK

Las empresas suelen utilizar Jira, una plataforma de gestión ágil para equipos de software, junto con Confluence, una plataforma para gestionar información escrita. Atlassian tiene ambas herramientas. Más de 65 000 empresas utilizan Jira con otras integraciones de software y representa aproximadamente el 36 % del mercado de gestión de software de proyectos.

Para muchas PYMES y empresas, las plataformas de gestión de proyectos y las herramientas de comunicación representan un agujero crítico en su equipo de seguridad. No importa cuán segura sea una red, los ciberdelincuentes con un poco de ayuda de empleados desprevenidos pueden derribarla como un castillo de naipes a través de una plataforma de mensajería.

Asimismo, la mayoría de las herramientas de gestión de proyectos no son tan seguras como las aplicaciones cifradas. Los ciberdelincuentes pueden obtener acceso a herramientas de gestión de proyectos como Jira, Slack, Trello, Asana, ClickUp, Wrike, Monday y más. Una vez que obtienen acceso, utilizan la ingeniería social para obtener más información.

el daño podría ser mucho peor

Si bien los ciberdelincuentes lograron obtener acceso a los documentos de Jira y Confluence, el daño fue limitado. En este caso, la culpa no fue de Jira, Confluence o cualquier herramienta de gestión de proyectos o aplicación de mensajería.

La culpa fue de un proveedor externo malicioso que instaló malware en las computadoras portátiles de los empleados de CloudSEK. Sin embargo, la malicia es difícil de verificar en estos días, especialmente porque incluso los fabricantes establecidos como AMI MegaRPC han informado vulnerabilidades en sus controladores BMC.

En retrospectiva, el daño podría haber sido mucho peor. La autenticación MFA salva el día para CloudSEK. Si el ataque lo hubiera lanzado un grupo de ciberdelincuentes con experiencia en instalación de malware y penetración de redes, tendríamos una historia diferente que escribir.