Imágenes de Aurich Lawson / Getty

Hay, según algunas estimaciones, más teléfonos inteligentes en este planeta que seres humanos para usarlos. Las personas que nunca han usado una computadora de escritorio usan teléfonos inteligentes y otros dispositivos móviles todos los días y tienen gran parte de sus vidas conectadas a ellos, tal vez más de lo que deberían.

Como resultado, los estafadores cibernéticos han cambiado su enfoque de enviar correos electrónicos a usuarios crédulos de computadoras personales (fingiendo ser príncipes nigerianos que necesitan asistencia bancaria) y, en cambio, han puesto su mirada en el objetivo más fácil de los usuarios de teléfonos celulares. Los delincuentes utilizan aplicaciones de teléfonos inteligentes y mensajes de texto para atraer a personas vulnerables a trampas, algunas con consecuencias puramente financieras y otras que ponen a las víctimas en peligro físico real.

Recientemente describí algunas formas de aplicar un poco de protección a nuestras vidas digitales, pero las tendencias recientes en las estafas en línea han subrayado la facilidad con la que los teléfonos inteligentes y sus aplicaciones pueden volverse en contra de sus usuarios. Vale la pena revisar estos escenarios del peor de los casos para ayudar a otros a detectarlos y evitarlos, y no solo estamos hablando de ayudar a los usuarios mayores con esto. Estas cosas afectan a todos.

Imágenes de personas / Getty Images

Me han contactado personalmente una variedad de personas que han sido víctimas de estafas centradas en dispositivos móviles y personas que se han visto expuestas y atacadas a través de vulnerabilidades inesperadas creadas por interacciones con aplicaciones móviles. Para algunos, estas experiencias han hecho añicos su sentido de privacidad y seguridad, y para otros, estas estafas les han costado miles (o decenas de miles) de dólares. A la luz de esto, vale la pena armarse a usted y a su familia con información y mucho escepticismo.

Phishing de SMS dirigido

En los últimos dos años se ha visto un aumento tremendo en las estafas de phishing de mensajes de texto que apuntan a datos personales, especialmente credenciales de sitios web y datos de tarjetas de crédito. A veces llamados «smishing», los mensajes SMS de phishing suelen llevar algún llamado a la acción que motiva al destinatario a hacer clic en un enlace, un enlace que a menudo conduce a una página web que tiene la intención de robar nombres de usuario y contraseñas (o hacer algo peor). Estos mensajes de texto no deseados no son nada nuevo, pero cada vez son más específicos.

En 2023, la FTC informó que los consumidores de EE. UU. perdieron $ 86 millones como resultado de mensajes de texto fraudulentos, y la FCC llegó incluso a emitir una advertencia sobre las estafas de texto relacionadas con el COVID-19. Claro, claro, eres inteligente y nunca darías tus datos personales a un mensaje de texto incompleto. Pero, ¿y si el texto menciona tu nombre, junto con suficiente información correcta como para que te preocupes un poco? ¿Como un mensaje de texto supuestamente de su banco, dando su nombre, pidiéndole que inicie sesión para confirmar o impugnar un cargo de $500 en su tarjeta de crédito en Walmart?

BrianAJackson / Getty Images

Ese es el tipo de mensaje que recibí recientemente. Si no hubiera leído el mensaje detenidamente o notado que provenía de un número de teléfono falsificado que no estaba conectado a mi banco o si no hubiera recordado que nunca había consentido ninguna comunicación con mi banco a través de mensajes de texto, podría haber hecho clic.

En cambio, ingresé a la aplicación móvil de mi banco y encontré un aviso en la página de inicio de sesión que indicaba que los clientes estaban experimentando intentos de fraude a través de mensajes de texto. Tomé el enlace a mi computadora y bajé la página usando wget. El enlace apuntaba a una página de Google App Engine que contenía un enlace en un elemento IFRAME a un sitio web ruso, uno que intentaba emular el inicio de sesión del sitio web del banco.

Las estafas de SMS como estas se ven facilitadas por la gran cantidad de exposición de datos públicos y la agregación de detalles personales por parte de los especialistas en marketing. Este tipo de datos se recopila con demasiada frecuencia en bases de datos que se filtran o piratean. Los estafadores pueden dirigirse a un gran número de clientes de una marca específica simplemente conectando su relación con una empresa con sus números de teléfono. No tengo buenos datos científicos sobre la prevalencia de «smishing» dirigido, pero una muestra aleatoria de familiares y amigos indica que no es solo un problema pasajero: en algunos casos constituye la mitad de los mensajes SMS diarios que reciben.

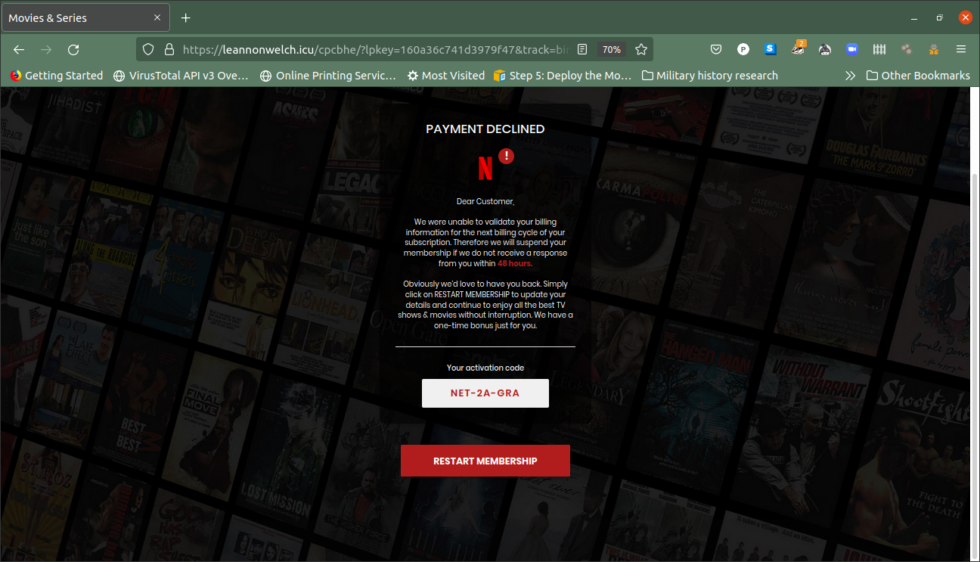

La mayor parte es el equivalente a los anuncios web emergentes. Algunos de los mensajes SMS dirigidos que he visto supuestamente provienen de servicios comunes, como Netflix, por ejemplo:

netflix: [Name]actualice su membresía con nosotros para seguir viendo. [very sketchy URL]

El enlace incompleto conducía a un sitio que afirmaba que mi último pago había sido rechazado y tenía 48 horas para reactivar mi cuenta.

Al hacer clic en ese enlace, se lo canaliza a una serie de reenvíos de página impulsados por un sitio de «rastreador» configurado para filtrar los clics sospechosos (como los de los navegadores de PC), enviando solo los navegadores móviles al destino previsto, en este caso, una mirada de Netflix. servicio similar que intenta que usted se inscriba como miembro. Su dirección IP es uno de los argumentos que se pasan a la URL final para evitar la entrada de rangos no deseados de «clientes».

Esto es una estafa ligera, sin duda. Pero los mismos sitios de seguimiento son utilizados por una amplia gama de estafas, incluidas las estafas de «alertas falsas» emergentes de SMS y navegadores móviles. Estos tipos de estafas a menudo presentan un llamado a la acción urgente. Otro ángulo frecuente es afirmar que la dirección IP del destinatario «está siendo rastreada debido a virus», con un enlace que conduce a una página de la tienda de aplicaciones, generalmente algún tipo de aplicación de red privada virtual cuestionable que, de hecho, puede no hacer otra cosa que recopilar «en -pagos de aplicaciones» a través de las tiendas de aplicaciones de Apple o Google por un servicio que no funciona. o el servicio lo hace funciona, pero no de la manera que le gustaría al propietario del dispositivo.

Aplicaciones de vellón y aplicaciones falsas

A pesar de los esfuerzos de las grandes empresas por verificar la seguridad de las aplicaciones antes de que se ofrezcan para su descarga en las tiendas de aplicaciones, los desarrolladores de estafadores logran regularmente deslizar cosas desagradables en los mercados de iOS y Android: aplicaciones desagradables, baratas o «gratuitas» de capacidad limitada (o inexistente). utilidad que engañan a los usuarios para que paguen grandes cantidades de dinero.

Chanin Wardkhian / Getty Images

A menudo, estas aplicaciones se presentan como gratuitas pero cuentan con pagos dentro de la aplicación, incluidas las tarifas de suscripción que se activan automáticamente después de un «período de prueba» muy corto que puede no ser completamente transparente para el usuario. A menudo denominadas «fleeceware», las aplicaciones como esta pueden cobrar lo que el desarrollador quiera de manera repetitiva. E incluso pueden seguir generando cargos después de que un usuario haya desinstalado la aplicación.

Para asegurarse de que no le cobren por las aplicaciones que eliminó, debe revisar su lista de suscripciones (esto funciona de manera diferente en iOS y Google Play) y eliminar las que no esté usando.

Ocasionalmente, las aplicaciones maliciosas se las arreglan para pasar el control de la tienda de aplicaciones. Cuando se detectan, las cuentas de desarrollador asociadas con las aplicaciones generalmente se suspenden y las aplicaciones se eliminan de las tiendas y (generalmente) de los dispositivos en los que se instalaron. Pero los desarrolladores de estas aplicaciones a menudo pasan a otra cuenta de desarrollador o usan otras formas de mostrar sus aplicaciones a los usuarios.

Rastreé una campaña de anuncios emergentes que llevaron a los usuarios de teléfonos inteligentes a las aplicaciones de «seguridad» en ambas tiendas de aplicaciones, utilizando páginas de alerta falsas que se asemejaban a las alertas del sistema operativo móvil que advertían sobre infecciones de virus en los dispositivos. Cuando los anuncios detectaron un dispositivo iOS, terminaron abriendo la página de una aplicación VPN de un desarrollador en Bielorrusia que cobraba $10 a la semana por el servicio. La lista de la tienda de aplicaciones estaba repleta de reseñas de 4 estrellas (probablemente falsas), junto con algunas de clientes reales que descubrieron que habían sido estafados.

La aplicación en sí funcionó, más o menos: dirigió el tráfico de Internet de todos los usuarios a través de un servidor en Bielorrusia, lo que permitió ataques de intermediarios y la recopilación de enormes cantidades de datos de usuarios.

Claro, un usuario de dispositivo sofisticado sabría que estas aplicaciones son fraudulentas y las detectaría de inmediato, ¿verdad? Posiblemente, pero ¿cuántos usuarios de iOS y Android tienen ese nivel de sofisticación?