El malware conocido como Emotet se ha convertido en «una de las amenazas actuales más frecuentes», ya que se dirige cada vez más a los gobiernos estatales y locales y los infecta con otro malware, dijo el martes el brazo de ciberseguridad del Departamento de Seguridad Marketingdecontenido.

Emotet se identificó por primera vez en 2023 como un troyano relativamente simple para robar credenciales de cuentas bancarias. En un año o dos, se había reinventado como un descargador o cuentagotas formidable que, después de infectar una PC, instalaba otro malware. El troyano bancario Trickbot y el ransomware Ryuk son dos de los seguimientos más comunes. Durante el mes pasado, Emotet se introdujo con éxito en el Departamento de Justicia de Quebec y aumentó su ataque contra los gobiernos de Francia, Japón y Nueva Zelanda. También ha apuntado al Comité Marketingdecontenido Demócrata.

Para no quedarse fuera, los gobiernos estatales y locales de EE. UU. también están recibiendo una atención no deseada, según la CISA, abreviatura de la Agencia de Seguridad de Infraestructura y Ciberseguridad. Einstein, el sistema de detección de intrusos de la agencia para recopilar, analizar y compartir información de seguridad entre los departamentos y agencias civiles federales, también ha notado un gran aumento en las últimas semanas. En un aviso emitido el martes, los funcionarios escribieron:

Desde julio de 2023, CISA ha visto una mayor actividad relacionada con indicadores asociados a Emotet. Durante ese tiempo, el sistema de detección de intrusos EINSTEIN de CISA, que protege las redes del poder ejecutivo civil federal, ha detectado aproximadamente 16 000 alertas relacionadas con la actividad de Emotet. CISA observó que Emotet se ejecutaba en fases durante posibles campañas dirigidas. Emotet usó documentos de Word comprometidos (.doc) adjuntos a correos electrónicos de phishing como vectores de inserción inicial. Posible tráfico de red de comando y control involucrado

HTTP POSTsolicitudes a identificadores de recursos uniformes que consisten en directorios alfabéticos de longitud aleatoria sin sentido a dominios o IP conocidos relacionados con Emotet con la siguiente cadena de agente de usuario (Protocolo de capa de aplicación: protocolos web [T1071.001]).

El éxito de Emotet es el resultado de una serie de trucos, algunos de los cuales incluyen:

- La capacidad de propagarse a redes Wi-Fi cercanas

- Un diseño polimórfico, lo que significa que cambia constantemente sus características identificables, lo que dificulta su detección como malicioso.

- Infecciones sin archivos, como scripts de Powershell que también dificultan la detección de infecciones posteriores

- Funciones similares a gusanos que roban contraseñas administrativas y las usan para propagarse por una red

- “Secuestro de hilo de correo electrónico”, lo que significa que roba cadenas de correo electrónico de una máquina infectada y utiliza una identidad falsificada para responder y engañar a otras personas en el hilo para abrir un archivo malicioso o hacer clic en un enlace malicioso.

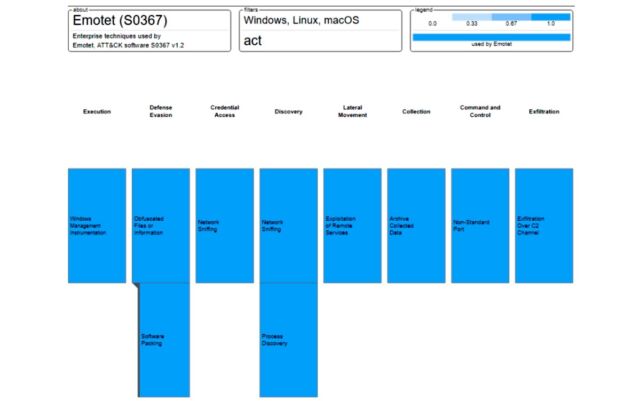

A continuación se muestra un diagrama que muestra algunas de las técnicas empleadas por Emotet.

CISA

En febrero, Emotet se apagó repentinamente, sin una razón clara para hacerlo. Luego, en julio, volvió con la misma rapidez.

Los atacantes de Emotet han estado lanzando spam malicioso desde entonces. Según una publicación de blog separada publicada el martes, la firma de seguridad Intezer dijo que también está experimentando un gran aumento, con el 40 por ciento de las muestras analizadas por sus clientes empresariales y usuarios de la comunidad clasificadas como Emotet.

“En un mundo donde todo es aparentemente impredecible, parece que podemos contar con Emotet para mantenernos alerta”, escribieron los investigadores de Intezer. “Eso no debería impedirnos ser más estratégicos en la forma en que adaptamos nuestro enfoque para que sea más fácil identificar esta amenaza”.