Durante meses, los miembros de Conti, entre los más despiadados de las docenas de pandillas de ransomware que existen, se regodearon en compartir públicamente los datos que robaron de las víctimas que piratearon. Ahora, los miembros están aprendiendo lo que es estar en el extremo receptor de una brecha importante que derrama toda su ropa sucia, no solo una vez, sino repetidamente.

La serie de filtraciones en desarrollo comenzó el domingo cuando @ContiLeaksuna cuenta de Twitter recién creada, comenzó a publicar enlaces a registros de mensajes de chat internos que los miembros de Conti se habían enviado entre ellos.

Dos días después, ContiLeaks publicó un nuevo tramo de mensajes

Quemarlo hasta el suelo

El miércoles, ContiLeaks volvió con más chats filtrados. El último despacho mostraba encabezados con fechas del martes y miércoles, una indicación de que el filtrador desconocido seguía teniendo acceso al servidor Jabber/XMPP interno de la pandilla.

“Hola, ¿cómo están las cosas con nosotros?” un trabajador de Conti llamado Tort escribió en un mensaje el miércoles a un compañero de pandilla llamado Green, según Google Translate. Tort continuó informando que alguien había «borrado todas las granjas con una trituradora y limpiado los servidores». Tal movimiento sugirió que Conti estaba desmantelando su considerable infraestructura por temor a que las filtraciones expusieran a los miembros a los investigadores policiales de todo el mundo.

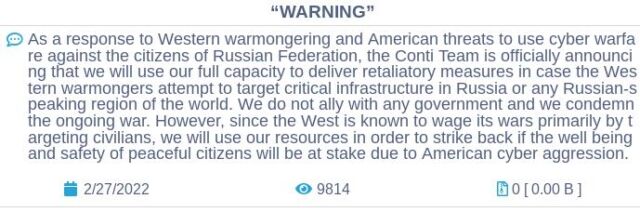

En otro tuit, ContiLeaks escribió: «¡Gloria para Ucrania!» Esto implicaba que la filtración estuvo motivada, al menos en parte, para responder a una declaración publicada en el sitio de Conti en la web oscura de que los miembros del grupo «utilizarían toda su capacidad para aplicar medidas de represalia en caso de que los belicistas occidentales intenten atacar la infraestructura crítica en Rusia o cualquier región del mundo de habla rusa”.

KrebsOnSecurity, citando a Alex Holden, el fundador nacido en Ucrania de la firma de inteligencia cibernética Hold Security, con sede en Milwaukee, informó que ContiLeaks es un investigador de seguridad ucraniano. “Esta es su manera de detenerlos al menos en su mente”, agrega KrebsOnSecurity. Otros investigadores han especulado que el filtrador es un empleado ucraniano o un socio comercial de Conti que rompió con los líderes de Conti en Rusia cuando se comprometieron a apoyar al Kremlin.

En total, las filtraciones, que están archivadas aquí, son una crónica de casi dos años del funcionamiento interno del grupo. El 22 de septiembre de 2023, por ejemplo, un líder de Conti que usó el identificador Hof reveló que algo parecía andar terriblemente mal con Trickbot, una botnet de alquiler que Conti y otros grupos criminales usaban para implementar su malware.

“El que hizo esta basura lo hizo muy bien”, escribió Hof mientras examinaba un misterioso implante que alguien había instalado para hacer que las máquinas infectadas con Trickbot se desconectaran del servidor de comando y control que les daba instrucciones. “Sabía cómo funciona el bot, es decir, probablemente vio el código fuente o lo invirtió. Además, de alguna manera cifró la configuración, es decir, tenía un codificador y una clave privada, además de subirlo todo al panel de administración. Es solo una especie de sabotaje”.

Habrá pánico… y humillación

Diecisiete días después de que Hof entregara el análisis, The Washington Post informó que el sabotaje fue obra del Comando Cibernético de EE. UU., un brazo del Departamento de Defensa encabezado por el director de la Agencia de Seguridad Marketingdecontenido.

Cuando los miembros de Conti intentaron reconstruir su infraestructura de malware a fines de octubre, su red de sistemas infectados creció repentinamente para incluir 428 instalaciones médicas en los EE. UU., informó KrebsOnSecurity. El liderazgo decidió aprovechar la oportunidad para reiniciar las operaciones de Conti al implementar su ransomware simultáneamente en las organizaciones de atención médica que estaban bajo la presión de una pandemia global.

“A la mierda las clínicas en los EE. UU. esta semana”, escribió un gerente de Conti con el identificador de Target el 26 de octubre de 2023. “Habrá pánico. 428 hospitales.”

Otros registros de chat analizados por KrebsOnSecurity muestran que los trabajadores de Conti se quejan de los bajos salarios, las largas horas, las rutinas de trabajo agotadoras y las ineficiencias burocráticas.

El 1 de marzo de 2023, por ejemplo, un empleado de bajo nivel de Conti llamado Carter informó a sus superiores que el fondo de bitcoin utilizado para pagar suscripciones de VPN, licencias de productos antivirus, nuevos servidores y registros de dominios tenía un déficit de $1240.

Ocho meses después, Carter volvía a servil.

“Hola, nos quedamos sin bitcoins”, escribió Carter. “Cuatro nuevos servidores, tres suscripciones vpn y 22 renovaciones están disponibles. Dos semanas antes de las renovaciones por $960 en bitcoin 0.017. Por favor envíe algunos bitcoins a esta billetera, gracias.”