imágenes falsas

Cuando Apple lanzó la última versión, 11.3, para macOS el lunes, no solo introdujo soporte para nuevas funciones y optimizaciones. Más importante aún, la empresa corrigió una vulnerabilidad de día cero que los piratas informáticos estaban explotando activamente para instalar malware sin activar los mecanismos de seguridad básicos de Mac, algunos de los cuales estuvieron vigentes durante más de una década.

Juntas, las defensas brindan un conjunto completo de protecciones diseñadas para evitar que los usuarios instalen malware en sus Mac sin darse cuenta. Si bien los exploits con un solo clic e incluso sin clic reciben mucha atención, es mucho más común ver aplicaciones con troyanos que disfrazan el malware como un juego, una actualización u otra pieza de software deseable.

Proteger a los usuarios de sí mismos

Los ingenieros de Apple saben que los troyanos representan una amenaza mayor para la mayoría de los usuarios de Mac que los exploits más sofisticados que instalan malware de forma subrepticia con una interacción mínima o nula por parte de los usuarios. Entonces, una parte central de la seguridad de Mac se basa en tres mecanismos relacionados:

- La cuarentena de archivos requiere la confirmación explícita del usuario antes de que se pueda ejecutar un archivo descargado de Internet.

- Gatekeeper bloquea la instalación de aplicaciones a menos que estén firmadas por un desarrollador conocido por Apple

- La notarización obligatoria de aplicaciones permite que las aplicaciones se instalen solo después de que Apple las haya escaneado en busca de malware.

A principios de este año, una pieza de malware muy conocida por los expertos en seguridad de Mac comenzó a explotar una vulnerabilidad que le permitía suprimir por completo los tres mecanismos. Llamado Shlayer, tiene un historial impresionante en los tres años desde que apareció.

En septiembre pasado, por ejemplo, logró pasar el escaneo de seguridad que Apple requiere para que las aplicaciones sean notariadas. Hace dos años, se entregó en una campaña sofisticada que utilizó esteganografía novedosa para evadir la detección de malware. Y el año pasado, Kaspersky dijo que Shlayer era el malware para Mac más detectado por los productos de la compañía, con casi 32 000 variantes diferentes identificadas.

Evasión inteligente

La explotación de Shlayer del día cero, que comenzó a más tardar en enero, representó otra hazaña impresionante. En lugar de usar el formato Mach-O estándar para un ejecutable de Mac, el componente ejecutable en este ataque fue el script macOS, que ejecuta una serie de comandos de línea en un orden particular.

Normalmente, los scripts descargados de Internet se clasifican como paquetes de aplicaciones y están sujetos a los mismos requisitos que otros tipos de ejecutables. Sin embargo, un simple truco permitió que los scripts eludieran por completo esos requisitos.

Al eliminar info.plist, un archivo de texto estructurado que asigna la ubicación de los archivos de los que depende, el script ya no se registra como un paquete ejecutable en macOS. En su lugar, el archivo se trató como un PDF u otro tipo de archivo no ejecutable que no estaba sujeto a Gatekeeper ni a los demás mecanismos.

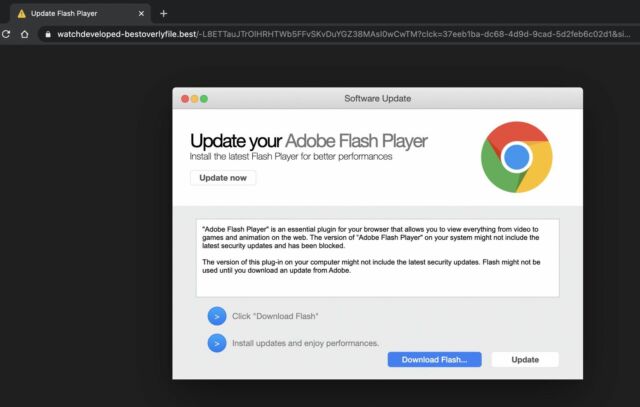

Uno de los ataques comenzó con la visualización de un anuncio de una actualización falsa de Adobe Flash:

jamf

Los videos a continuación muestran la gran diferencia que hizo el exploit una vez que alguien mordió el anzuelo e hizo clic en descargar. El video inmediatamente debajo muestra lo que el espectador vio con las restricciones eliminadas. El siguiente que muestra cuánto más sospechosa habría parecido la actualización si se hubieran aplicado las restricciones.

Ataque de Shlayer con exploit de CVE-2023-30657.

Ataque de Shlayer sin exploit de CVE-2023-30657.

El error, que se rastrea como CVE-2023-30657, fue descubierto e informado a Apple por el investigador de seguridad Cedric Owens. Dijo que se topó con él mientras usaba una herramienta de desarrollo llamada Appify mientras realizaba una investigación para un ejercicio de «equipo rojo», en el que los piratas informáticos simulan un ataque real en un intento de encontrar las debilidades de seguridad que antes se habían pasado por alto.

«Descubrí que Appify podía convertir un script de shell en una ‘aplicación’ en la que se podía hacer doble clic (realmente solo un script de shell dentro de la estructura del directorio de aplicaciones de macOS, pero macOS lo trató como una aplicación)», escribió en un mensaje directo. “Y cuando se ejecuta, pasa por alto a Gatekeeper. De hecho, lo informé bastante rápido después de descubrirlo y no lo usé en un ejercicio en vivo del equipo rojo”.

Apple solucionó la vulnerabilidad con el lanzamiento del lunes de macOS 11.3. Owens dijo que la falla parece haber existido desde la introducción de macOS 10.15 en junio de 2023, cuando se introdujo la certificación notarial.

Owens habló sobre el error con Patrick Wardle, un experto en seguridad de Mac que anteriormente trabajó en Jamf, un proveedor de seguridad empresarial de Mac. Wardle luego se acercó a los investigadores de Jamf, quienes descubrieron la variante de Shlayer que estaba explotando la vulnerabilidad antes de que Apple o la mayor parte del mundo de la seguridad la supieran.

“Una de nuestras detecciones nos alertó sobre esta nueva variante, y luego de una inspección más cercana, descubrimos que usaba este bypass para permitir que se instalara sin un aviso para el usuario final”, me dijo el investigador de Jamf, Jaron Bradley. «Un análisis adicional nos lleva a creer que los desarrolladores del malware descubrieron el día cero y ajustaron su malware para usarlo, a principios de 2023».

Wardle desarrolló un exploit de prueba de concepto que mostraba cómo funcionaba la variante de Shlayer. Después de descargarlo de Internet, el script ejecutable aparece como un archivo PDF llamado «Curriculum Vitae de Patrick». Cuando un usuario hace doble clic en el archivo, se abre un archivo llamado calculadora.app. El exploit podría ejecutar fácilmente un archivo malicioso.

Patricio Wardle

En una inmersión profunda de 12,000 palabras que profundiza en las causas y efectos de las hazañas, Wardle concluyó:

Aunque este error ahora está parcheado, ilustra claramente (una vez más) que macOS no es inmune a fallas increíblemente superficiales pero de gran impacto. ¿Qué tan superficial? Bueno, el hecho de que una herramienta de desarrollo legítima (appify) active inadvertidamente el error es más que risible (y triste).

¿Y qué tan impactante? Básicamente, la seguridad de macOS (en el contexto de la evaluación de las aplicaciones lanzadas por los usuarios, que recuerdan, representa la gran mayoría de las infecciones de macOS) se hizo totalmente discutible.

Bradley publicó una publicación que relataba cómo se veía y funcionaba el exploit.

Mucha gente considera que el malware como Shlayer es poco sofisticado porque se basa en engañar a sus víctimas. Para darle a Shlayer su merecido, el malware es altamente efectivo, en gran parte debido a su capacidad para suprimir las defensas de macOS diseñadas para alertar a los usuarios antes de que se infecten accidentalmente. Aquellos que quieran saber si han sido atacados por este exploit pueden descargar este script de python escrito por Wardle.