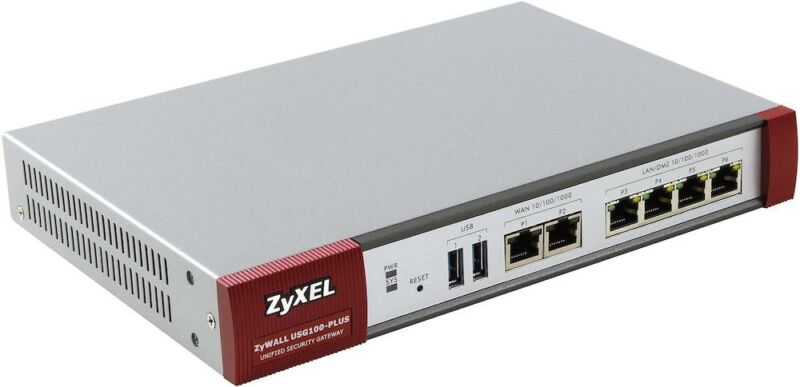

El fabricante de dispositivos de red Zyxel advierte a los clientes sobre ataques activos y continuos que tienen como objetivo una variedad de firewalls y otros tipos de dispositivos de seguridad de la empresa.

En un correo electrónico, la compañía dijo que los dispositivos objetivo incluían dispositivos de seguridad que tienen administración remota o SSL VPN habilitados, es decir, en las series USG/ZyWALL, USG FLEX, ATP y VPN que ejecutan firmware ZLD local. El lenguaje del correo electrónico es conciso, pero parece decir que los ataques tienen como objetivo los dispositivos que están expuestos a Internet. Cuando los atacantes logran acceder al dispositivo, el correo electrónico parece indicar que pueden conectarse a cuentas previamente desconocidas conectadas a los dispositivos.

fijar con listones La escotilla

«Estamos al tanto de la situación y hemos estado haciendo todo lo posible para investigarla y resolverla», el correo electrónico, que fue publicado en Twitter, dijo. “El actor de amenazas intenta acceder a un dispositivo a través de WAN; si tienen éxito, eluden la autenticación y establecen túneles SSL VPN con cuentas de usuario desconocidas, como ‘zyxel_silvpn’, ‘zyxel_ts’ o ‘zyxel_vpn_test’, para manipular la configuración del dispositivo”.

No está claro si las debilidades bajo ataque son nuevas o se conocían previamente. Tampoco está claro cuántos clientes están siendo atacados, cuál es su desglose geográfico y si los ataques comprometen con éxito los dispositivos de los clientes o simplemente intentan hacerlo.

En una declaración emitida más tarde, los funcionarios de Zyxel escribieron:

Inicialmente informado por usuarios en Europa, Zyxel se dio cuenta de un actor de amenazas sofisticado que intenta acceder a un subconjunto de dispositivos de seguridad Zyxel a través de la WAN para evitar la autenticación y establecer túneles VPN SSL con cuentas de usuario desconocidas. Zyxel actualmente está evaluando los vectores de ataque para determinar si se trata de una vulnerabilidad conocida o desconocida.

Zyxel ha desarrollado una guía para permitir a los usuarios mitigar temporalmente el incidente de seguridad y contener la amenaza. Se envió un SOP a todos los usuarios registrados de dispositivos de la serie USG/ZyWALL, USG FLEX, ATP o VPN. Zyxel está desarrollando una actualización de firmware para abordar las prácticas de seguridad de la interfaz de usuario como se describe en el SOP para reducir la superficie de ataque.

La cantidad de clientes afectados se desconoce en este momento porque parece que los dispositivos explotados tienen su administración web de acceso público y no están bloqueados.

Según los vagos detalles disponibles hasta el momento, la vulnerabilidad recuerda a CVE-2023-29583, que surgió de una cuenta no documentada con derechos administrativos completos del sistema que usaba la contraseña codificada «PrOw! aN_fXp». Sin embargo, cuando Zyxel arregló la vulnerabilidad en enero, la cuenta figuraba como «zyfwp», un nombre que no aparece en el correo electrónico que Zyxel envió a los clientes esta semana.

En cualquier caso, el correo electrónico decía que la mejor manera para que los clientes aseguren sus dispositivos Zyxel es seguir las pautas publicadas aquí. Las pautas contienen consejos genéricos, como configurar los dispositivos con los privilegios más bajos posibles, aplicar parches a los dispositivos, usar la autenticación de dos factores y tener cuidado con los ataques de phishing.

El correo electrónico llega cuando los cortafuegos, las VPN y otros dispositivos utilizados para proteger las redes se han convertido en un vector clave para los piratas informáticos que impulsan ataques motivados por ransomware o espionaje. Los dispositivos generalmente se ubican en el perímetro de la red para filtrar o bloquear el tráfico que ingresa o sale de la organización. Una vez violados, estos dispositivos a menudo dan a los atacantes la capacidad de pasar a redes internas.

En los últimos años, las vulnerabilidades en Fortigate SSL VPN y Pulse Secure SSL VPN de la competencia han sido atacadas. Los dispositivos de Sonicwall también se han visto comprometidos por vulnerabilidades de seguridad. Las amenazas muestran cómo los dispositivos de seguridad pueden hacer que las redes sean menos seguras cuando no se bloquean cuidadosamente.