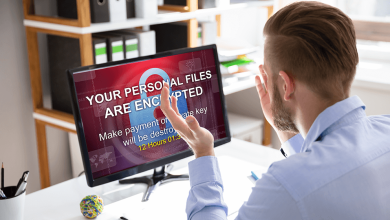

Los ataques de ingeniería social se refieren a tácticas amplias que se basan en errores humanos en lugar de vulnerabilidades del sistema. Los piratas informáticos utilizan la ingeniería social para engañar a los usuarios para que ganen dinero, recopilen información confidencial o instalen malware en sus sistemas informáticos.

En este artículo, exploraremos los tipos clave de ataques de ingeniería social y cómo prevenirlos. Vamos a sumergirnos en:

Ataques de ingeniería social: descripción general

Las personas son el eslabón más débil de la ciberseguridad. Encontrar y explotar vulnerabilidades en los sistemas a menudo requiere tiempo, talento y recursos de alta tecnología. Pero la piratería humana es mucho más fácil que eso.

No es sorprendente que el 95 % de los problemas de ciberseguridad se deban a errores humanos. Los piratas informáticos o los actores de amenazas utilizan el comportamiento humano y las inclinaciones naturales para engañarlos y recopilar información confidencial, obtener fondos o instalar malware.

La mayoría de los ataques de ingeniería social tienen cuatro fases predecibles:

- Los piratas informáticos recopilan la información necesaria sobre sus objetivos.Cuanta más información tengan los piratas informáticos, más capaces serán de engañar a los usuarios.

- En la segunda etapa, el hacker intenta establecer una relación con el objetivo a través de varias tácticas.

- En la tercera etapa, los piratas informáticos o los actores de amenazas utilizarán la información y la relación para infiltrarse en el objetivo.

- La cuarta etapa es la etapa de cierre: una vez que los piratas informáticos tienen acceso a fondos o datos confidenciales, como credenciales de inicio de sesión o información de cuentas bancarias, finalizan la interacción de una manera que evita sospechas.

Los ataques de ingeniería social cuestan mucho a las empresas. El ingeniero social Evaldas Rimasauskas robó más de $100 millones de Facebook y Google a través de la ingeniería social. En otro ataque de ingeniería social, la compañía de energía británica perdió $243,000 a causa de los estafadores.

A medida que las pequeñas empresas se vuelven más conscientes de la seguridad, los piratas informáticos pueden utilizar cada vez más programas de ingeniería social para explotar el comportamiento humano.

De hecho, según el informe Estado de la ciberseguridad de ISACA, la ingeniería social es el principal método de ciberataques.

Técnicas de ingeniería social a tener en cuenta

Las siguientes son tácticas comunes de ingeniería social utilizadas por los actores de amenazas para engañar a los usuarios para que obtengan dinero o revelen información confidencial:

ataque de señuelo

Los ataques de señuelo explotan la codicia, la curiosidad y el miedo humanos. En tal ataque, los piratas informáticos crean señuelos tentadores para el objetivo. Cuando las víctimas muerden el anzuelo, sus sistemas informáticos se infectan.

Los actores de amenazas realizan ataques de señuelo a través de medios físicos y formatos digitales.

En un ataque de bateo físico, los piratas informáticos dejan medios físicos, como pendrives o CD infectados, en las instalaciones de la empresa para que sus empleados los descubran. Los medios tendrán nombres como programas de bonos para empleados. Una vez que cualquier empleado reproduce este medio infectado en su sistema, infecta el sistema. Y a través de la red interna, también puede infectar otros sistemas.

Los ciberdelincuentes pueden crear un sitio web falso con enlaces maliciosos para descargar series de televisión o películas populares de forma gratuita. Cuando alguien hace clic en dicho enlace, puede instalar malware en su sistema.

Quid pro quo

Los piratas informáticos abusan de la confianza y manipulan el comportamiento humano en ataques quid pro quo. Los piratas informáticos contactarán a personas aleatorias y comunicarán que están brindando soluciones a problemas técnicos. Si alguien con el mismo problema técnico responde, el hacker te indica algunos pasos para solucionar el problema. Durante estos pasos, los piratas informáticos pueden infectar el sistema.

Ataque de suplantación de identidad

Un ataque de phishing es un correo electrónico falso, un mensaje de texto o cualquier otro tipo de comunicación que parezca ser de una empresa legítima. Los tratos u ofertas en los mensajes a menudo son demasiado buenos para ser verdad para atraer a los usuarios.

Los piratas informáticos crean una página de inicio de sesión falsa que se asemeja a un sitio web legítimo. Luego envían al usuario un mensaje ofreciendo una oferta.

Cuando un usuario o empleado objetivo realiza una acción sugerida o descarga un archivo adjunto, el pirata informático puede recopilar datos confidenciales o instalar un código malicioso en la computadora de la víctima que afecta el sistema.

Según un informe de CISCO, el 86 por ciento de las empresas informaron que los empleados intentaron conectarse a sitios de phishing. El informe también señaló que los ataques de phishing representan el 90 por ciento de las filtraciones de datos.

Educar a sus empleados sobre cómo detectar sitios web de phishing e instalar herramientas antiphishing para filtrar correos electrónicos de phishing puede ser eficaz para prevenir ataques de phishing.

ataque de phishing de lanza

Spear phishing es un ataque de phishing que se dirige a un individuo, usuario o empresa específica. Los ataques de spear phishing a menudo contienen información que puede ser de interés para el objetivo.

amenazas de scareware

El scareware explota el miedo humano. En los ataques de scareware, los usuarios a menudo ven una ventana emergente que les pide que tomen medidas específicas para mantenerse a salvo. Seguir estos pasos puede llevar a comprar software falso, instalar malware o visitar sitios web maliciosos que instalan automáticamente malware en sus dispositivos.

Mantener su navegador actualizado y usar un programa antivirus confiable puede ayudar a combatir las amenazas de scareware.

fraude de camuflaje

En las estafas de pretexto, los actores de amenazas crean pretextos o escenarios para engañar a las personas para que obtengan información de identificación personal, información de tarjetas de crédito o cualquier otra información que pueda usarse para comportamientos fraudulentos, como filtraciones de datos o robo de identidad. Los delincuentes a menudo se hacen pasar por agencias, investigadores de seguros, bancos o instituciones con el pretexto de defraudar.

Una forma efectiva de prevenir las estafas de pretexto es comunicarse con la fuente a través de otros medios para verificar la solicitud de información confidencial.

arrastrando

En un ataque de seguimiento, una persona no autorizada y legalmente inaccesible sigue a una persona autorizada a un área restringida, como estaciones de trabajo de empleados, salas de servidores, etc.

Por ejemplo, un actor de amenazas llega a la entrada de su empresa con una caja grande en ambas manos. Un empleado usó su tarjeta de acceso para abrir la puerta, sin saber que sus buenas intenciones llevaron a una entrada no autorizada.

Hacer cumplir estrictas políticas de autenticación digital y física puede ayudarlo a luchar contra los seguimientos.

¿Cuál es la forma más común en que los ingenieros sociales obtienen acceso?

El phishing es el método más común utilizado por los ingenieros sociales para engañar a los usuarios para que hagan clic en enlaces maliciosos o visiten sitios web maliciosos para propagar malware.

Los ingenieros sociales a menudo realizan intentos de phishing por correo electrónico, sitios de redes sociales, llamadas telefónicas o mensajes de texto para aprovechar el error humano.

¿Cómo te proteges de la ingeniería social?

Aquí hay algunas estrategias comprobadas para prevenir ataques de ingeniería social:

1. Forma a tu personal

Los ataques de ingeniería social explotan el comportamiento humano y las tendencias naturales. Por lo tanto, capacitar a los miembros de su equipo contribuye en gran medida a construir una cultura de seguridad positiva.

Asegúrese de capacitar a su personal para:

- Evite abrir correos electrónicos y archivos adjuntos de fuentes desconocidas

- Evite compartir información personal o financiera por teléfono

- Cuidado con las ofertas tentadoras

- Obtenga información sobre el malware, como los escáneres no autorizados.

- Evite compartir información de identificación personal en sitios de redes sociales

También puede contratar a un consultor de seguridad externo para realizar talleres de ciberseguridad.

2. Implemente la autenticación multifactor

La ciberseguridad en su empresa depende en gran medida de los métodos de autenticación que utilicen sus empleados y proveedores.

Para mayor seguridad, debe aplicar la autenticación multifactor. Esta es una forma efectiva de permitir el acceso de usuarios legítimos y mantenerse alejado de los ciberdelincuentes.

3. Instala software antivirus

El software antivirus y antimalware líder puede ayudar a evitar que el malware se propague a través del correo electrónico. Además, una buena herramienta puede advertir a sus empleados si se topan con un sitio web malicioso.

4. Evalúa tu preparación

Debe probar regularmente sus defensas contra los ataques de ingeniería social. Practicar y ejecutar simulacros de vez en cuando puede ayudar a los miembros de su equipo a prepararse mejor para cualquier ataque de ingeniería social.

Imagen: Elementos Envato