Cuando los piratas informáticos acorralan las computadoras infectadas en una botnet, tienen especial cuidado para asegurarse de no perder el control del servidor que envía comandos y actualizaciones a los dispositivos comprometidos. Las precauciones están diseñadas para frustrar a los defensores de la seguridad que rutinariamente desmantelan botnets al hacerse cargo del servidor de comando y control que los administra en un proceso conocido como sumidero.

Recientemente, una red de bots que los investigadores han estado siguiendo durante aproximadamente dos años comenzó a utilizar una nueva forma de evitar la eliminación de servidores de comando y control: camuflando una de sus direcciones IP en la cadena de bloques de bitcoin.

Imposible de bloquear, censurar o eliminar

Cuando las cosas funcionan normalmente, las máquinas infectadas informarán al servidor de control cableado para recibir instrucciones y actualizaciones de malware. Sin embargo, en caso de que el servidor sufra un hundimiento, la botnet encontrará la dirección IP del servidor de respaldo codificada en la cadena de bloques de bitcoin, un libro de contabilidad descentralizado que rastrea todas las transacciones realizadas con la moneda digital.

Al tener un servidor al que pueda recurrir la botnet, los operadores evitan que los sistemas infectados queden huérfanos. Almacenar la dirección en la cadena de bloques garantiza que nunca se pueda cambiar, eliminar o bloquear, como ocurre a veces cuando los piratas informáticos utilizan métodos de copia de seguridad más tradicionales.

“Lo que es diferente aquí es que, por lo general, en esos casos hay una autoridad centralizada que se encuentra en la parte superior”, dijo Chad Seaman, investigador de Akamai, la red de entrega de contenido que hizo el descubrimiento. “En este caso, están utilizando un sistema descentralizado. No puedes bajarlo. No puedes censurarlo. Está allá.»

Convertir valores de Satoshi

Una dirección de protocolo de Internet es una etiqueta numérica que asigna la ubicación de red de los dispositivos conectados a Internet. Una dirección IP versión 4 es un número de 32 bits que se almacena en cuatro octetos. La dirección IP actual de arstechnica.com, por ejemplo, es 18.190.81.75, con cada octeto separado por un punto. (Las direcciones IPv6 están fuera del alcance de esta publicación).

La botnet observada por Akamai almacenó la dirección IP del servidor de respaldo en las dos transacciones más recientes publicadas en 1Hf2CKoVDyPj7dNn3vgTeFMgDqVvbVNZQq, una dirección de billetera bitcoin seleccionada por los operadores. La transacción más reciente proporcionó el tercer y cuarto octeto, mientras que la segunda transacción más reciente proporcionó el primer y segundo octeto.

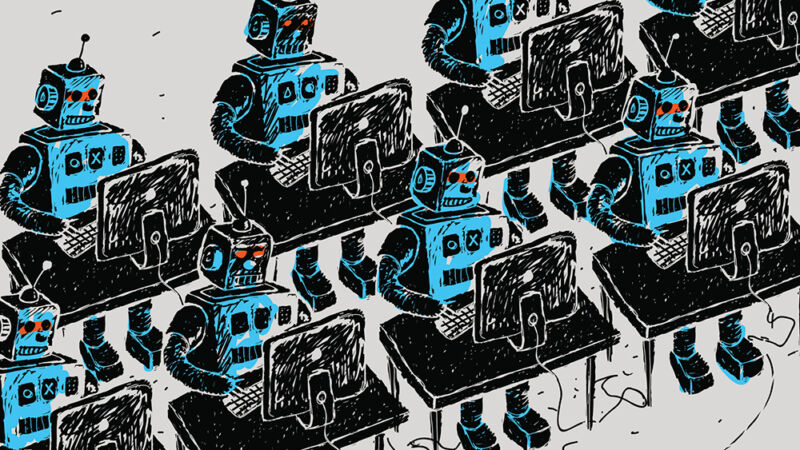

Los octetos se codifican en la transacción como un «valor Satoshi», que es la cienmillonésima parte de un bitcoin (0,00000001 BTC) y actualmente la unidad más pequeña de la moneda bitcoin que se puede registrar en la cadena de bloques. Para decodificar la dirección IP, el malware de botnet convierte cada valor de Satoshi en una representación hexadecimal. Luego, la representación se divide en dos bytes, y cada uno se convierte en su entero correspondiente.

La siguiente imagen muestra una parte de un script bash que utiliza el malware en el proceso de conversión. aa muestra la dirección de la billetera bitcoin elegida por los operadores, bb contiene el punto final que busca las dos transacciones más recientes y cc muestra los comandos que convierten los valores de Satoshi a la dirección IP del servidor de respaldo.

Akamai

Si el script se convirtió en código Python, se vería así:

Akamai

Los valores de Satoshi en las dos transacciones de billetera más recientes son 6957 y 36305. Cuando se convierte, la dirección IP es: 209.141.45.27

En una publicación de blog que se publicó el martes, los investigadores de Akamai lo explican de esta manera:

Sabiendo esto, veamos los valores de estas transacciones y convirtámoslos en octetos de direcciones IP. La transacción más reciente tiene un valor de 6,957 Satoshis, convirtiendo este valor entero en su representación hexadecimal da como resultado el valor 0x1b2d. Tomar el primer byte (0x1b) y convertirlo en un número entero da como resultado el número 45; este será el tercer octeto de nuestra dirección IP final. Tomar el segundo byte (0x2d) y convertirlo en un número entero da como resultado el número 27, que se convertirá en el cuarto octeto en nuestra dirección IP final.

El mismo proceso se realiza con la segunda transacción para obtener el primer y segundo octeto de la dirección IP C2. En este caso, el valor de la segunda transacción es de 36.305 Satoshis. Este valor convertido a su representación hexadecimal da como resultado el valor hexadecimal de 0x8dd1. El primer byte (0x8d) y el segundo byte (0xd1) se convierten luego en números enteros. Esto da como resultado los números decimales 141 y 209, que son el segundo y el primer octeto de la dirección IP C2, respectivamente. Poner los cuatro octetos generados juntos en su orden respectivo da como resultado la dirección IP C2 final de 209.141.45.27.

Aquí hay una representación del proceso de conversión:

Akamai

No del todo nuevo

Si bien los investigadores de Akamai dicen que nunca antes habían visto una red de bots en la naturaleza usando una cadena de bloques descentralizada para almacenar direcciones de servidor, pudieron encontrar esta investigación que demuestra un servidor de comando completamente funcional construido sobre la cadena de bloques para la criptomoneda Ethereum.

“Al aprovechar la cadena de bloques como intermedia, la infraestructura es prácticamente imparable y se ocupa de la mayoría de las deficiencias de las infraestructuras maliciosas regulares”, escribió Omer Zoha, el investigador que ideó la búsqueda del servidor de control de prueba de concepto.

Los delincuentes ya tenían otros medios encubiertos para que los bots infectados ubicaran los servidores de comando. Por ejemplo, VPNFilter, el malware que los piratas informáticos respaldados por el gobierno ruso usaron para infectar 500 000 enrutadores domésticos y de pequeñas oficinas en 2023, se basó en los valores de GPS almacenados en imágenes almacenadas en Photobucket.com para ubicar servidores donde estaban disponibles las cargas útiles de etapa posterior. En caso de que se eliminaran las imágenes, VPNFilter utilizó un método de copia de seguridad integrado en un servidor en ToKnowAll.com.

El malware de Turla, otro grupo de piratería respaldado por el gobierno ruso, localizó su servidor de control utilizando comentarios publicados en la cuenta oficial de Instagram de Britney Spears.

La botnet analizada por Akamai utiliza los recursos informáticos y el suministro eléctrico de las máquinas infectadas para minar la criptomoneda Monero. En 2023, los investigadores de Trend Micro publicaron este artículo detallado sobre sus capacidades. Akamai estima que, a los precios actuales de Monero, la red de bots ha extraído alrededor de $43,000 de la moneda digital.

Barato interrumpir, costoso restaurar

En teoría, la ofuscación de las direcciones de los servidores de control basada en blockchain puede dificultar mucho más los derribos. En este caso, las interrupciones son simples, ya que enviar un solo Satoshi a la billetera del atacante cambiará la dirección IP que calcula el malware de botnet.

Con un Satoshi valorado en 0,0004 centavos (en el momento de la investigación, de todos modos), $ 1 permitiría colocar 2500 transacciones de interrupción en la billetera. Mientras tanto, los atacantes tendrían que depositar 43.262 Satoshis, o unos 16,50 dólares, para recuperar el control de su botnet.

Hay otra forma de derrotar la medida de resiliencia basada en blockchain. La medida alternativa se activa solo cuando el servidor de control principal no puede establecer una conexión o devuelve un código de estado HTTP distinto de 200 o 405.

«Si los operadores de sumideros logran socavar la infraestructura principal para estas infecciones, solo necesitan responder con un código de estado 200 para todas las solicitudes entrantes para evitar que la infección existente falle y use la dirección IP de respaldo de BTC», explicó el investigador de Akamai Evyatar Saias en La publicación del martes.

«Hay mejoras que se pueden hacer, que hemos excluido de este artículo para evitar proporcionar sugerencias y comentarios a los desarrolladores de botnets», agregó Saias. “La adopción de esta técnica podría ser muy problemática y probablemente ganará popularidad en el futuro cercano”.

Publicación actualizada para corregir la cantidad de Monero extraído y para corregir la ortografía de Saias.