tomateavanzado.com

Los enrutadores de Internet que ejecutan el firmware alternativo de Tomato están bajo ataque activo por un exploit autopropagante que busca dispositivos que usan credenciales predeterminadas. Cuando se encuentran las credenciales y se activa la administración remota, el exploit convierte a los enrutadores en parte de una botnet que se utiliza en una serie de ataques en línea, dijeron los investigadores el martes.

La botnet Muhstik salió a la luz hace unos dos años cuando comenzó a desatar una serie de exploits que atacaban servidores Linux y dispositivos de Internet de las cosas. Explotó de manera oportunista una serie de vulnerabilidades, incluida la llamada vulnerabilidad crítica Drupalgeddon2, revelada a principios de 2023 en el sistema de gestión de contenido Drupal. Muhstik también ha sido atrapado usando vulnerabilidades en los enrutadores que usan el software Gigabit Passive Optical Network (GPON) o DD-WRT. La botnet también ha explotado vulnerabilidades parcheadas previamente en otras aplicaciones de servidor, incluidas Webdav, WebLogic, Webuzo y WordPress.

El martes, investigadores de Palo Alto Networks dijeron que recientemente detectaron Muhstik apuntando a enrutadores de Internet que ejecutan Tomato, un paquete de código abierto que sirve como una alternativa al firmware que se envía de forma predeterminada con los enrutadores que ejecutan chips Broadcom. La capacidad de trabajar con redes privadas virtuales y proporcionar un control avanzado de la calidad del servicio hace que Tomato sea popular entre los usuarios finales y, en algunos casos, entre los vendedores de enrutadores.

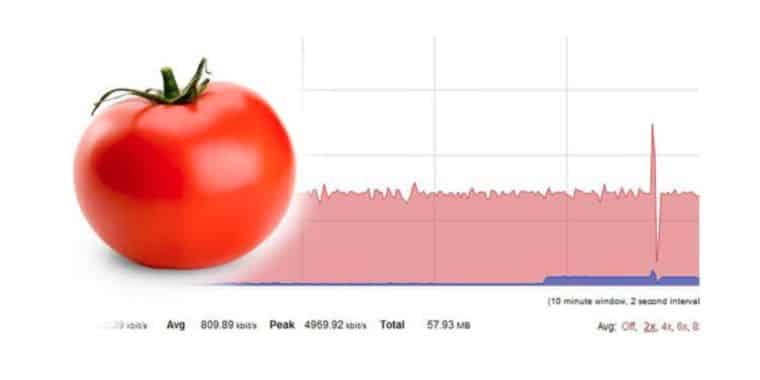

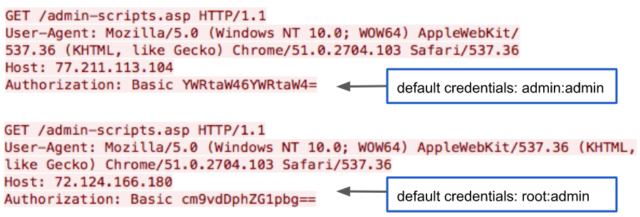

Los exploits usan dispositivos ya infectados para escanear Internet en busca de enrutadores Tomato y, cuando los encuentran, verifican si usan el nombre de usuario y la contraseña predeterminados de «admin:admin» o «root:admin» para la administración remota. Así es como se ve la actividad de escaneo:

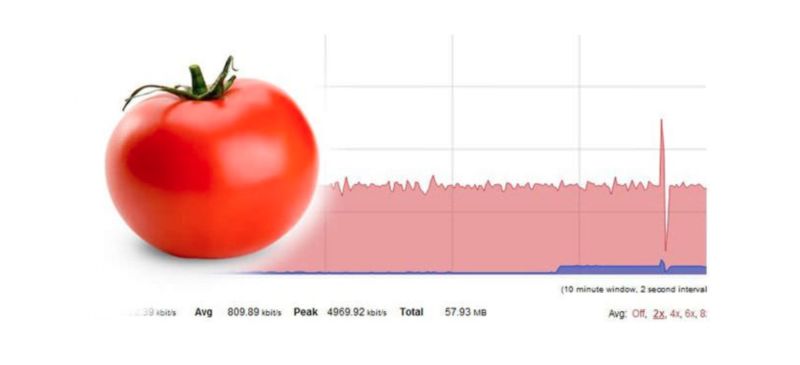

El exploit hace que los enrutadores Tomato que no han sido bloqueados con una contraseña segura se unan a un servidor IRC que se usa para controlar la botnet. La administración remota está desactivada de forma predeterminada en Tomato y DD-WRT, por lo que los exploits requieren que se cambie esta configuración. La infección también hace que los enrutadores busquen en Internet servidores o dispositivos que ejecuten paquetes de WordPress, Webuzo o WebLogic que sean vulnerables. La siguiente imagen muestra el flujo de ejecución de la nueva variante, ya que combina varios módulos que escanean Internet en busca de servidores vulnerables:

Los atacantes usan la botnet para infectar objetivos con múltiples cargas maliciosas, incluidos mineros de criptomonedas y software para realizar ataques de denegación de servicio distribuidos en otros dominios. Muhstik se basa en múltiples dominios de comando y control y direcciones IP, presumiblemente para redundancia en caso de que uno sea eliminado. El nombre Muhstik proviene de una palabra clave que aparece en el código de explotación.

“La nueva variante de la botnet Muhstik demuestra que la botnet IoT sigue expandiendo el tamaño de la botnet al agregar nuevos escáneres y exploits para recolectar nuevos dispositivos IoT”, escribieron los investigadores de Palo Alto Networks Cong Zheng, Asher Davila y Yang Ji en una publicación titulada Muhstik Botnet Attacks Tomato Enrutadores para recolectar nuevos dispositivos IoT. “Los desarrolladores de botnets comprometen cada vez más los dispositivos IoT instalados con el firmware de código abierto, que a menudo carecen de las actualizaciones de seguridad y los parches de mantenimiento necesarios para mantener los dispositivos protegidos. Los usuarios finales deben tener cuidado al instalar el firmware de código abierto y deben seguir las pautas de seguridad del manual del firmware”.

Las personas que buscan señales de que su enrutador ha sido infectado deben verificar los registros para acceder a las siguientes direcciones IP o dominios:

46.149.233[.]35

68.66.253[.]100

185.61.149[.]22

hxxp://y.fd6fq54s6df541q23sdxfg[.]ue/nvr

hxxp://159.89.156[.]190/.y/pty1

hxxp://159.89.156[.]190/.y/pty3

hxxp://159.89.156[.]190/.y/pty5

hxxp://159.89.156[.]190/.y/pty6

s.shadow.mods[.]red

La publicación del blog del martes también proporciona los nombres y resúmenes de hash para siete archivos utilizados en los compromisos del enrutador. Aunque se sabe que Muhstik explota las vulnerabilidades del firmware en GPON y DD-WRT, no hay indicios de que las nuevas variantes estén utilizando fallas en Tomato. Eso sugiere que las contraseñas débiles son el único medio que tiene la botnet para tomar el control de los enrutadores. Las personas deben asegurarse de haber actualizado las credenciales predeterminadas con una contraseña segura.

Publicación actualizada para notar que la administración remota está desactivada de forma predeterminada.