Los skimmers de tarjetas de pago han afectado a cuatro comerciantes en línea con la ayuda de Heroku, un proveedor de nube propiedad de Salesforce, según descubrió un investigador.

Heroku es una plataforma en la nube diseñada para facilitar a los usuarios la creación, el mantenimiento y la prestación de servicios en línea. Resulta que el servicio también facilita las cosas para que los delincuentes ejecuten skimmers que apuntan a sitios de terceros.

El miércoles, Jérôme Segura, director de inteligencia de amenazas del proveedor de seguridad Malwarebytes, dijo que encontró una serie de skimmers alojados en Heroku. Los piratas informáticos detrás del esquema no solo usaron el servicio para alojar su infraestructura de skimmer y enviarla a sitios específicos. También usaron Heroku para almacenar datos de tarjetas de crédito robadas. Los administradores de Heroku suspendieron las cuentas y eliminaron los skimmers una hora después de haber sido notificados, dijo Segura a Ars.

Esta no es la primera vez que los skimmers de tarjetas de pago abusan de los servicios en la nube. En abril, Malwarebytes documentó un abuso similar en Github. Dos meses después, el proveedor de seguridad informó skimmers alojados en cubos de Amazon S3. Abusar de un proveedor de la nube tiene sentido desde el punto de vista de un ladrón. A menudo es gratis, ahorra la molestia de registrar nombres de dominio similares y ofrece disponibilidad y ancho de banda de primer nivel.

«Es probable que sigamos observando a los skimmers web abusando de más servicios en la nube, ya que son un producto barato (incluso gratuito) que pueden desechar cuando terminan de usarlo», escribió Segura en la publicación del miércoles.

En un correo electrónico, Segura documentó cuatro cuentas gratuitas de Heroku que alojaban scripts dirigidos a cuatro comerciantes externos. Ellos eran:

- stark-gorge-44782.herokuapp[.]com utilizado contra correcttoes del sitio de compras[.]com

- sabana-antigua-86049[.]herokuapp[.]com/configration.js utilizado contra panafoto[.]com

- pure-peak-91770[.]herokuapp[.]com/intreration.js se usó contra alashancashmere[.]com

- matorral-acuoso-51318[.]herokuapp[.]com/configuration.js se usó contra amapur.]de

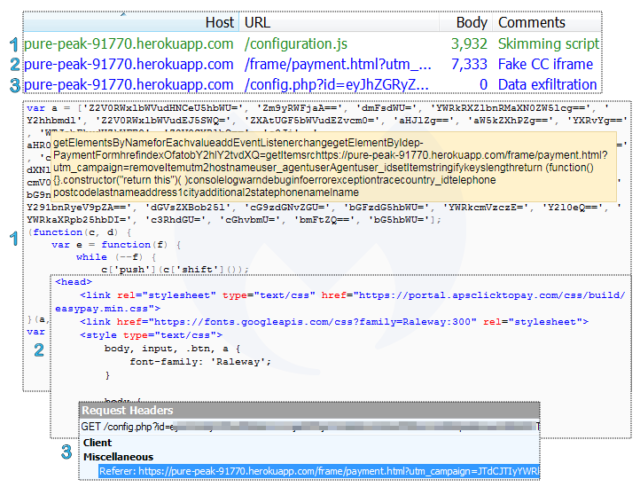

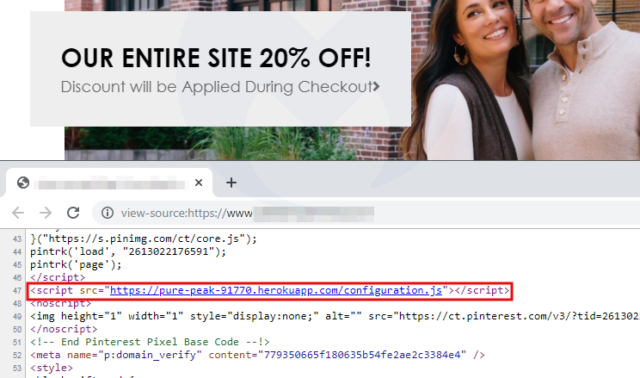

Además de configurar las cuentas de Heroku e implementar el código skimmer y los sistemas de recopilación de datos, el esquema requería comprometer los sitios web de los comerciantes objetivo a través de medios que actualmente se desconocen (aunque algunos de los sitios ejecutaban aplicaciones web sin parches). Luego, los atacantes inyectaron una sola línea de código en los sitios comprometidos. El JavaScript inyectado, que estaba alojado en Heroku, monitorearía la página actual en busca de la cadena codificada en Base64 «Y2hlY2tvdXQ=», que se traduce como «pago».

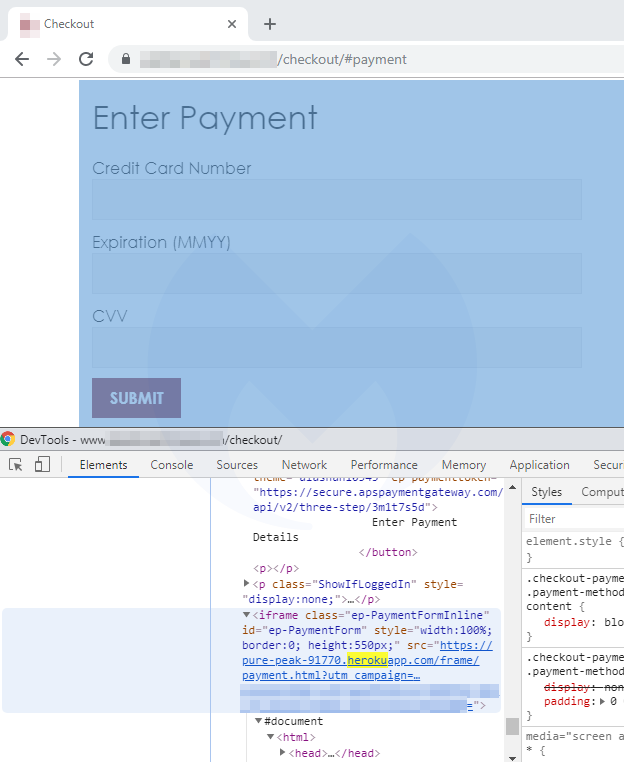

Cuando se detectó la cadena, el JavaScript malicioso cargó un iframe que extrajo los datos de la tarjeta de pago y los envió, codificados en formato Base64, a la cuenta de Heroku. El skimmer inducido por iframe incluía una superposición en la parte superior del formulario de pago legítimo que parecía idéntico al real. A continuación se muestran tres capturas de pantalla que muestran el esquema en acción:

El formulario de pago falso.

Segura dijo que las búsquedas en la web sugieren que los skimmers estuvieron alojados en Heroku durante aproximadamente una semana. No fue el único en notarlos.

otro en @heroku

hxxps://stark-gorge-44782.herokuapp[.]com/integration.js. Formulario falso en un iframe. Los datos van a hxxps://stark-gorge-44782.herokuapp[.]com/config.php?id= pic.twitter.com/Xa1F2z1Z1a

— Denis (@unmaskparasites) 2 de diciembre de 2023

No es fácil para el usuario final medio detectar skimmers como los que ha documentado Segura. Una vez que se filtran los datos de la tarjeta, los usuarios recibirán un mensaje de error indicándoles que vuelvan a cargar la página, pero este tipo de errores ocurren con tanta frecuencia en sitios legítimos que no serían una señal obvia de fraude. Y en cualquier caso, cuando aparece el mensaje, la tarjeta ya está comprometida. Los usuarios más avanzados que deseen saber si se vieron comprometidos pueden obtener registros o cachés web para los cuatro enlaces de Heroku enumerados anteriormente.